Oltre alle società di telecomunicazioni, secondo fonti RBC, Gazeta.Ru e Mediazona, le forze dell'ordine russe - il Ministero degli Affari Interni e il Comitato Investigativo - sono state vittime di attacchi di hacker.

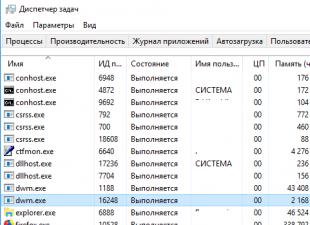

Interlocutore di RBC in MIA ha parlato dell'attacco alle reti interne del dipartimento. Secondo lui, sono stati attaccati principalmente i dipartimenti regionali del ministero. Ha specificato che il virus ha colpito i computer in almeno tre regioni della parte europea della Russia. La fonte ha aggiunto che questo attacco non dovrebbe pregiudicare il lavoro del ministero dell'Interno. Un altro interlocutore di RBC al ministero ha affermato che gli hacker potrebbero accedere ai database del ministero dell'Interno, ma non è noto se siano riusciti a scaricare informazioni da lì. L'attacco al ministero dell'Interno ha colpito solo quei computer su cui il sistema operativo non veniva aggiornato da molto tempo, ha detto una fonte del dipartimento. Il lavoro del ministero non è paralizzato dagli hacker, ma è molto difficile.

A Germania gli hacker sono i servizi di Deutsche Bahn, che è il principale operatore ferroviario del paese. Lo riporta il canale televisivo ZDF con riferimento al ministero dell'Interno del Paese.

Il Dipartimento per la sicurezza interna degli Stati Uniti collabora con supporto tecnico e assistenza nella lotta contro il ransomware WannaCry.

Cos'è un virus?

Secondo il post "Laboratorio Kaspersky" , il virus in questione è il ransomware WannaCry. “Secondo l'analisi, l'attacco è avvenuto attraverso la nota vulnerabilità di rete Microsoft Security Bulletin MS17-010. Quindi è stato installato un rootkit sul sistema infetto, utilizzando il quale gli aggressori hanno lanciato il programma di crittografia ", ha affermato la società.

“Tutte le soluzioni Kaspersky Lab rilevano questo rootkit come MEM: Trojan.Win64.EquationDrug.gen. Le nostre soluzioni rilevano anche il ransomware utilizzato in questo attacco con i seguenti verdetti: Trojan-Ransom.Win32.Scatter.uf, Trojan-Ransom.Win32.Fury.fr, PDM: Trojan.Win32.Generic (per rilevare questo malware, System Watcher deve essere abilitato),", ha osservato la società.

Per ridurre i rischi di infezione, gli esperti di Kaspersky Lab consigliano agli utenti di installare una patch ufficiale di Microsoft che chiude la vulnerabilità utilizzata nell'attacco e, per prevenire tali incidenti, utilizzare i servizi di segnalazione delle minacce al fine di ricevere dati tempestivi sugli attacchi più pericolosi e possibili infezioni.

L'attacco hacker è stato commentato in Microsoft . “Oggi i nostri esperti hanno aggiunto il rilevamento e la protezione contro un nuovo malware noto come Ransom: Win32.WannaCrypt. A marzo abbiamo anche introdotto una protezione aggiuntiva contro questo tipo di malware, insieme a un aggiornamento della sicurezza che impedisce al malware di diffondersi sulla rete. Gli utenti del nostro antivirus gratuito e della versione aggiornata di Windows sono protetti. Stiamo lavorando con gli utenti per fornire ulteriore assistenza ", ha affermato il rappresentante Microsoft in Russia in una dichiarazione ricevuta da RBC.

Rappresentante sicurezza solare RBC ha detto a RBC che la società ha visto l'attacco e sta attualmente indagando su un campione del virus. “Ora non siamo pronti a condividere i dettagli, ma il malware è chiaramente scritto da professionisti. Per ora, non si può escludere che si tratti di qualcosa di più pericoloso di un crittografo. È già ovvio che la velocità della sua diffusione è senza precedenti", ha affermato la fonte. Secondo lui il danno del virus è “enorme”, ha colpito grandi organizzazioni in 40 paesi del mondo, ma non è ancora possibile dare una valutazione precisa, poiché le capacità del malware non sono ancora state studiate a fondo e l'attacco è ora in fase di sviluppo.

Amministratore delegato Gruppo IB Ilya Sachkov ha detto a RBC che il software di crittografia, simile a quello utilizzato nell'attuale attacco, è una tendenza in crescita. Nel 2016, il numero di tali attacchi è aumentato di oltre cento volte rispetto all'anno precedente, ha affermato.

Sachkov ha osservato che, di norma, l'infezione del dispositivo in questo caso avviene tramite e-mail. Parlando di WannaCry, l'esperto ha notato che questo programma di crittografia ha due caratteristiche. "In primo luogo, utilizza l'exploit ETERNALBLUE, che è stato rilasciato al pubblico dagli hacker di Shadow Brokers. Una patch per questa vulnerabilità per Windows Vista e versioni precedenti è stata resa disponibile il 9 marzo come parte del bollettino MS17-010. Allo stesso tempo, non ci saranno patch per i vecchi sistemi operativi come Windows XP e Windows Server 2003, poiché non sono più supportati", ha affermato.

“In secondo luogo, oltre alla crittografia dei file, esegue la scansione di Internet alla ricerca di host vulnerabili. Cioè, se un computer infetto entra in qualche altra rete, anche il malware si diffonderà al suo interno, da qui la natura simile a una valanga delle infezioni", ha aggiunto Sachkov.

La protezione contro tali attacchi, secondo Sachkov, può essere fornita utilizzando soluzioni della classe "sandbox", che sono installate sulla rete dell'organizzazione e controllano tutti i file inviati alla posta dei dipendenti o scaricati da Internet. Inoltre, ha ricordato l'esperto, è importante condurre conversazioni esplicative con i dipendenti sulle basi dell '"igiene digitale": non installare programmi da fonti non verificate, non inserire unità flash sconosciute nel computer e non seguire collegamenti dubbi, poiché nonché aggiornare il software in tempo e non utilizzare sistemi operativi non supportati dal produttore.

Chi è colpevole

Non è ancora chiaro chi ci sia dietro l'attacco informatico su larga scala. L'ex dipendente della NSA Edward Snowden ha affermato che un attacco hacker globale avvenuto il 12 maggio avrebbe potuto utilizzare un virus sviluppato dalla NSA. Questa possibilità è stata precedentemente annunciata da WikiLeaks.

A loro volta, le autorità rumene, che dietro il tentativo di attacco potrebbe esserci un'organizzazione "associata al gruppo di criminalità informatica APT28/Fancy Bear", tradizionalmente denominata "hacker russi".

Il Telegraph ipotizza che dietro l'attacco ci siano gli Shadow Brokers legati alla Russia. Lo attribuiscono alle affermazioni degli hacker di aprile secondo cui avrebbero rubato una "arma informatica" dalla comunità dell'intelligence statunitense che dà loro accesso a tutti i computer Windows.

Il direttore delle pubbliche relazioni di MegaFon, Pyotr Lidov, ha detto a Kommersant che l'ufficio del capitale della società era stato violato. "I computer erano fuori servizio: avevano una schermata di blocco in cui chiedevano $ 300 per sbloccarla", ha detto. Poi è arrivata l'informazione che la stessa cosa è successa agli abbonati degli operatori Telefonica e Vodafone in Spagna.

Secondo Petr Lidov, gli specialisti hanno dovuto disattivare le reti a un certo punto per evitare che il virus si diffondesse ulteriormente. “Un certo numero di regioni sono state colpite, il resto ha dovuto essere temporaneamente disattivato come misura preventiva. Ciò ha influito sull'assistenza al dettaglio e ai clienti, perché gli operatori, ovviamente, utilizzano un PC per accedere ai database. Call center fissi. Ciò non ha influito sulla comunicazione e sugli account personali”, ha affermato Lidov.

Come ha detto a Kommersant Boris Ryutin, un ricercatore di Digital Security, gli esperti di MalwareHunterTeam e altri ricercatori indipendenti concordano sul fatto che si tratta di malware di tipo ransomware, ovvero un virus ransomware. "Il pericolo di infezione è che, a seconda dell'implementazione, i file dell'utente potrebbero andare irrimediabilmente persi", ha affermato.

"Vediamo un attacco e il virus è molto complesso", ha detto Solar Security a Kommersant. "Al momento stiamo sviluppando raccomandazioni per le contromisure". “Il virus è molto complesso e finora non si può escludere che sia qualcosa di più pericoloso di un semplice ransomware. È già ovvio che la velocità della sua distribuzione è senza precedenti", ha aggiunto la società.

La portavoce di Microsoft Kristina Davydova ha dichiarato a Kommersant che gli esperti hanno aggiunto il rilevamento e la protezione contro un nuovo malware noto come Ransom:Win32.WannaCrypt. "A marzo, abbiamo anche introdotto una protezione aggiuntiva contro malware di questa natura, insieme a un aggiornamento della sicurezza che impedisce al malware di diffondersi sulla rete", ha affermato.

- 12 maggio 2017

Il sistema informatico interno del Ministero degli affari interni della Russia è stato colpito da un virus, riferisce Varlamov.ru, citando diverse fonti che hanno familiarità con la situazione.

La fonte di Mediazona al ministero dell'Interno ha confermato l'infezione dei computer dipartimentali. Secondo lui, stiamo parlando di dipartimenti in diverse regioni.

In precedenza, sul sito Web Peekaboo e sul forum Kaspersky sono apparse informazioni su una possibile infezione da virus. Secondo alcuni utenti, stiamo parlando di un virus Wry(conosciuto anche come Voglio piangere o WannaCryptor) - crittografa i file dell'utente, cambia la loro estensione e richiede l'acquisto di uno speciale decryptor per bitcoin; in caso contrario, i file verranno eliminati.

Secondo gli utenti del forum Kaspersky, il virus è apparso per la prima volta a febbraio 2017, ma "è stato aggiornato e ora ha un aspetto diverso rispetto alle versioni precedenti".

Il servizio stampa di "Kaspersky" non ha potuto commentare tempestivamente l'incidente, ma ha promesso di rilasciare una dichiarazione nel prossimo futuro.

Membro dell'azienda Avast Jakub Croustek informato su Twitter che almeno 36.000 computer in Russia, Ucraina e Taiwan sono stati infettati.

Il sito web di Varlamov rileva che sono apparse informazioni anche sull'infezione di computer negli ospedali pubblici in diverse regioni del Regno Unito e su un attacco a una società di telecomunicazioni spagnola. Telefonica. In entrambi i casi il virus chiede anche il pagamento.

La società ha notato che a marzo l'aggiornamento ha già introdotto una protezione aggiuntiva contro tali virus.

“Gli utenti del nostro antivirus gratuito e della versione aggiornata di Windows sono protetti. Stiamo lavorando con gli utenti per fornire ulteriore assistenza", ha aggiunto la società.

In precedenza, Kaspersky Lab ha dichiarato a Mediazone che il virus WannaCrypt utilizza una vulnerabilità di rete in Windows, chiusa da specialisti Microsoft a marzo.

Il Ministero degli Affari Interni ha confermato gli attacchi degli hacker ai loro computer

Il ministero dell'Interno ha confermato gli attacchi degli hacker ai suoi computer, riferisce RIA Novosti.

Secondo la portavoce del ministero dell'Interno Irina Volk, il Dipartimento per l'informatica, le comunicazioni e la protezione dell'informazione del ministero ha registrato un attacco di virus ai computer del ministero dell'Interno con il sistema operativo Windows.

"Grazie alle misure tempestive adottate, sono stati bloccati circa un migliaio di computer infetti, una percentuale inferiore all'1%", ha affermato Volk, aggiungendo che le risorse del server del Ministero degli affari interni non sono state infettate, poiché funzionano su altri sistemi operativi.

"Al momento il virus è localizzato, sono in corso lavori tecnici per distruggerlo e aggiornare gli strumenti di protezione antivirus", ha affermato la portavoce del ministero.

Più di seimila dollari sono stati trasferiti ai portafogli bitcoin degli hacker che hanno diffuso il virus WannaCry

Almeno 3,5 bitcoin sono stati trasferiti agli hacker che hanno diffuso il virus ransomware WannaCry, scrive Meduza. Secondo il tasso di 1740 dollari per un bitcoin alle 22:00 ora di Mosca, questo importo è di 6090 dollari.

Meduza è giunto a questa conclusione basandosi sulla storia delle transazioni sui portafogli bitcoin, a cui il virus ha chiesto di trasferire denaro. Gli indirizzi del portafoglio sono stati pubblicati in un report di Kaspersky Lab.

Su tre portafogli, il 12 maggio sono state effettuate 20 transazioni. Fondamentalmente, sono stati trasferiti loro 0,16-0,17 bitcoin, che equivalgono a circa $ 300. Gli hacker hanno chiesto di pagare questo importo in una finestra pop-up sui computer infetti.

Avast contato 75mila attacchi in 99 paesi

società di informatica Avast ha riferito che il virus WanaCrypt0r 2.0 ha infettato 75.000 computer in 99 paesi, secondo il sito web dell'organizzazione.

I computer in Russia, Ucraina e Taiwan sono per lo più infetti.

13 ore fa, Brian Krebs, specialista in sicurezza informatica, ha pubblicato un post sul blog sul trasferimento di bitcoin agli hacker per un importo totale di 26mila dollari USA.

Europol: 200mila computer in 150 paesi attaccati da un virus

Infezione da virus Voglio piangere oltre 200.000 computer in 150 stati sono già stati esposti in tre giorni, ha detto in un'intervista a un canale televisivo britannico ITV Rob Wainwright, Direttore del Servizio di Polizia Europeo Europol. Le sue parole sono citate notizie del cielo.

“La diffusione del virus nel mondo è senza precedenti. Secondo le ultime stime, stiamo parlando di 200.000 vittime in almeno 150 paesi, e tra queste vittime ci sono imprese, comprese le grandi aziende", ha affermato Wainwright.

Ha suggerito che è probabile che il numero di computer infetti aumenterà in modo significativo quando le persone torneranno a lavorare sui loro computer lunedì. Allo stesso tempo, Wainwright ha osservato che finora le persone hanno trasferito "sorprendentemente poco" denaro ai distributori del virus.

In Cina il virus ha attaccato i computer di 29mila istituzioni

Virus Voglio piangere computer attaccati di oltre 29mila istituzioni, il numero di computer colpiti sale a centinaia di migliaia, l'agenzia di stampa Xinhua cita i dati del Computer Threat Assessment Center Qihoo 360.

Secondo i ricercatori, i computer sono stati attaccati in più di 4340 università e altre istituzioni educative. Le infezioni sono state rilevate anche sui computer di stazioni ferroviarie, organizzazioni postali, ospedali, centri commerciali e agenzie governative.

"Non ci sono stati danni significativi per noi, per le nostre istituzioni, né per le banche, né per il sistema sanitario, né per altri", ha affermato.

“Per quanto riguarda la fonte di queste minacce, a mio avviso, la dirigenza di Microsoft lo ha affermato direttamente, hanno affermato che i servizi di intelligence degli Stati Uniti sono la fonte primaria di questo virus, la Russia non ha assolutamente nulla a che fare con esso. È strano per me sentire qualcosa di diverso in queste condizioni", ha aggiunto il presidente.

Putin ha anche chiesto di discutere la questione della sicurezza informatica "a un livello politico serio" con altri paesi. Ha sottolineato che è necessario "sviluppare un sistema di protezione contro tali manifestazioni".

Il virus Voglio piangere apparvero i cloni

Il virus Voglio piangere sono apparse due modifiche, scrive Vedomosti riferendosi a Kaspersky Lab. L'azienda ritiene che entrambi i cloni non siano stati creati dagli autori del virus ransomware originale, ma da altri hacker che stanno cercando di sfruttare la situazione.

La prima modifica del virus ha cominciato a diffondersi la mattina del 14 maggio. Kaspersky Lab ha trovato tre computer infetti in Russia e Brasile. Il secondo clone ha imparato a bypassare un pezzo di codice che ha fermato la prima ondata di infezioni, ha osservato la società.

Scrive anche di cloni di virus Bloomberg. Fondatore dell'azienda Tecnologie di Comae, impegnato nella sicurezza informatica, Matt Syuish ha affermato che circa 10mila computer sono stati infettati dalla seconda modifica del virus.

Kaspersky Lab stima che oggi siano stati infettati sei volte meno computer rispetto a venerdì 12 maggio.

Virus Voglio piangere potrebbe essere stato creato da un gruppo di hacker nordcoreani Lazzaro

virus ransomware Voglio piangere potrebbe essere stato creato da hacker del gruppo nordcoreano Lazarus, secondo un sito web specializzato di Kaspersky Lab.

Gli specialisti dell'azienda hanno attirato l'attenzione sul tweet dell'analista Google Neela Mehta. Come ha concluso Kaspersky Lab, il messaggio indica una somiglianza tra i due campioni: hanno un codice comune. Il tweet presenta un campione crittografico Voglio piangere datato febbraio 2017 e gruppo campione Lazzaro datato febbraio 2015.

“Il detective si contorce sempre di più e ora lo stesso codice si trova in # Voglio piangere e in Trojan da Lazzaro», —

L'inquietante salvaschermo rosso e bianco è apparso su migliaia di computer in tutto il pianeta nel giro di poche ore. Un virus Internet chiamato WannaCry ("Voglio piangere") ha crittografato milioni di documenti, foto e archivi. Per riottenere l'accesso ai propri file, gli utenti sono invitati a pagare un riscatto entro tre giorni: prima - $ 300, quindi l'importo aumenta. Inoltre, chiedono di pagare in valuta virtuale, in bitcoin, per non tracciare il pagamento.

Un centinaio di paesi sono stati attaccati. Il virus ransomware è iniziato in Europa. In Spagna, Telefonica, Iberica Bank, società di gas naturale, servizio di consegna FedEx. WannaCry è stato successivamente rilevato a Singapore, Taiwan e Cina, dopodiché è arrivato in Australia e America Latina, così come nella polizia di stato dell'Andhra Pradesh in India.

In Russia, il virus ha cercato di ricattare MegaFon, VimpelCom, Sberbank e Russian Railways e da agenzie governative: il Ministero della Salute, il Ministero delle situazioni di emergenza e il Ministero degli affari interni. Tuttavia, dicono ovunque che gli attacchi sono stati prontamente rintracciati e respinti e che non ci sono state fughe di dati.

"Il virus è stato localizzato, sono in corso lavori tecnici per distruggerlo e aggiornare gli strumenti di protezione antivirus. Vale la pena notare che la fuga di informazioni ufficiali dalle risorse informative del ministero dell'Interno russo è completamente esclusa", ha affermato Irina Volk, un rappresentante ufficiale del Ministero degli Affari Interni russo.

"Gli obiettivi sono molto difficili da capire. Penso che non siano obiettivi politici, questi sono ovvi truffatori che hanno appena cercato di fare soldi su questo business. Dicono questo, chiedono soldi, questo è un virus ransomware. Possiamo presumere che il l'obiettivo è finanziario", ha affermato Natalya Kasperskaya, presidente della holding InfoWatch.

Ma chi sono questi truffatori? Vengono proposte versioni sulla natura del virus a seconda del grado di freschezza della mente o dell'infiammazione del cervello. Chi dubiterebbe che qualcuno inizierebbe immediatamente a cercare hacker russi. Ad esempio, la Russia è stata attaccata attivamente come nessuno. Quindi è russo. Ebbene, il detto "per far dispetto a mia madre mi congela le orecchie" è, ovviamente, dal nostro folklore.

Il virus è stato identificato per la prima volta a febbraio. E anche l'Air Force afferma che le sue radici crescono dall'Agenzia per la sicurezza nazionale americana, dove hanno sviluppato modi per verificare la stabilità del sistema Windows, ma i codici sono davvero arrivati ai truffatori. Gli esperti russi parlano anche dell'origine americana. Solo loro dicono che le radici non sono nella NSA, ma nella CIA degli Stati Uniti.

"Ci sono alcuni dettagli che mostrano che il virus molto probabilmente non è russo. In primo luogo, sappiamo che il suo originale proviene dalla CIA, proviene dagli strumenti di combattimento della CIA e, in secondo luogo, anche coloro che lo hanno aggiornato e lanciato in funzione, molto probabilmente, non russi, perché tra i formati in cui funziona, non esiste uno dei formati più popolari nel nostro paese - file 1C. Se questi fossero veri hacker russi che vorrebbero infettarne il maggior numero possibile, 1C farebbero essere utilizzato, ovviamente", afferma Igor Ashmanov, CEO di Ashmanov & Partners, sviluppatore di sistemi di intelligenza artificiale e sicurezza delle informazioni.

Quindi, forse le radici del virus sono americane, ma dopotutto i truffatori russi sono stati hackerati?

"Devi capire che questo virus è stato rilasciato, il suo codice è trapelato da WikiLeaks due mesi fa. È stato sterilizzato lì, ma gli hacker che l'hanno preso lo hanno rianimato, spruzzato con acqua viva e pubblicato da qualche parte, ad esempio, su un download o inviato per posta. Forse era solo un tentativo di verificare se questi virus mortali da combattimento funzionano", ha affermato Igor Ashmanov.

Nel frattempo, il famigerato Edward Snowden che i servizi di intelligence americani, più precisamente la NSA, sono stati coinvolti in questo stesso attacco informatico. Secondo un'altra versione della stessa Air Force, l'attacco potrebbe essere stato organizzato da oppositori ideologici del presidente Trump. Se è così, allora queste sono "belle persone". Nella lotta per il trionfo della filantropia furono colpiti anche gli oggetti sociali. In Brasile - secondo il sistema di sicurezza sociale.

E in Gran Bretagna, l'impatto è generalmente caduto sul NHS - il National Health System. In molti ospedali le operazioni sono state sospese, lavora solo un'ambulanza. Anche il premier Theresa May ha lanciato un appello speciale.

Sembra che il virus fosse effettivamente rivolto agli utenti aziendali. Comunque sia, un'e-mail sospetta non dovrebbe essere aperta, è meglio eseguire il backup di documenti, foto e video importanti su supporti esterni. E i consigli degli esperti: è necessario aggiornare.

"Il fatto che il virus sia andato a macchia d'olio mostra che gli utenti, a quanto pare, non si aggiornano molto. Allo stesso tempo, molte organizzazioni sono state infettate. E nelle organizzazioni, come sapete, gli aggiornamenti sono molto spesso centralizzati. Ciò significa che gli amministratori di queste organizzazioni non ha monitorato "l'aggiornamento e la chiusura delle vulnerabilità. Oppure il processo è stato in qualche modo costruito in questo modo. Possiamo solo affermare che questo buco non è stato chiuso, sebbene una patch fosse già pronta", ha affermato Natalia Kasperskaya.

sushiandbox.ru Mastering PC - Internet. Skype. Social networks. Lezioni su Windows.

sushiandbox.ru Mastering PC - Internet. Skype. Social networks. Lezioni su Windows.