NAT La traduction d'adresses réseau est une norme IETF (Internet Engineering Task Force) qui permet à plusieurs ordinateurs d'un réseau privé (avec des adresses privées dans les formats 10.0.x.x, 192.168.x.x, 172.x.x.x) de partager une adresse IPv4 donnant accès au réseau mondial. . La principale raison de la popularité croissante du NAT est la pénurie de plus en plus aiguë d’adresses IPv4. En outre, de nombreuses passerelles Internet utilisent largement le NAT, notamment pour se connecter à des réseaux haut débit tels que les modems DSL ou câble.

Configuration du NAT

Afin de faire office de routeur, le serveur doit disposer de 2 interfaces réseau. Internet et le réseau lui-même, qui doit être connecté à Internet. Mes connexions réseau s'appellent LAN_1 (Internet) et LAN_2 (réseau local).

Je dirai tout de suite que le service Pare-feu Windows/Partage Internet (ICS) doit être désactivé.

Alors commençons l'installation :

Configuration NAT

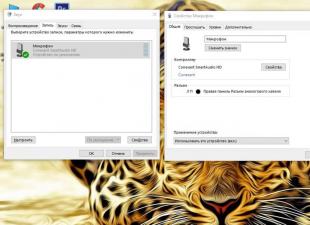

Nous avons donc installé les interfaces réseau, configurons-les maintenant.

Tout d'abord, configurons Interface externe (LAN_1):

192.168.0.2 - Adresse IP de l'utilisateur qui accédera au réseau via notre serveur

10.7.40.154 - adresse IP externe du serveur

Lorsque vous accédez à Internet à l’aide de cette technologie, vous disposerez d’une adresse IP de 10.7.40.154. Il existe différentes méthodes de configuration ; vous pouvez réserver des adresses pour chaque machine séparément. Vous pouvez spécifier plus d'une plage d'adresses dans la réservation ou ne pas la spécifier du tout, alors n'importe quelle IP du réseau local pourra surfer sur Internet via le serveur.

Configuration de la machine cliente

Allons à Propriétés carte réseau locale, puis Propriétés TCP/IP. Nous enregistrons l'adresse IP, le masque du client dans Passerelle par défaut entrez l'adresse IP du serveur. Dans les champs DNS, vous devez saisir les adresses IP du fournisseur DNS ou les adresses IP du serveur DNS local installé.

Tous! Ceci termine l’installation et la configuration.

Le principe de fonctionnement d'un routeur (routeur)

En lisant cet article, je pense que tout le monde comprend ce qu'est un routeur et pourquoi il est nécessaire, mais quelqu'un a-t-il déjà réfléchi à son fonctionnement ? Dans cet article, je vais essayer d’expliquer dans le langage le plus accessible les principes de base du fonctionnement du routeur. Cet article sera utile à la fois aux administrateurs système et aux utilisateurs ordinaires.

La fonction principale qui fonctionne dans n'importe quel routeur est NAT

NAT- La traduction d'adresses réseau est utilisée pour remplacer les adresses IP. Les réseaux locaux utilisent principalement des adresses telles que 192.168.1.XXX ou similaire, ce qui crée un problème de routage sur l'Internet mondial, car les adresses IP du réseau ne doivent pas être dupliquées. La solution à ce problème est NAT - les ordinateurs du réseau local se connectent à l'interface locale du routeur, en reçoivent des adresses IP et une passerelle (le routeur sert de passerelle) et l'interface WAN du routeur se connecte à Internet .

Voyons maintenant le principe de la traduction NAT :

- Une demande est faite à partir de n'importe quel ordinateur du réseau local, par exemple, vous essayez d'accéder à n'importe quel site Web - l'ordinateur envoie cette demande à l'adresse de la passerelle, c'est-à-dire notre routeur ;

- Le routeur, ayant reçu cette demande, enregistre votre ordinateur comme initiateur de la connexion, après quoi une copie de votre paquet est créée et envoyée à l'adresse de destination, mais au nom du routeur, et avec son adresse IP, et votre paquet est simplement détruit ;

- Le serveur auquel la requête a été envoyée la traite et envoie une réponse, naturellement à l'adresse du routeur. Et le routeur l'attendait déjà, puisqu'il a créé un enregistrement indiquant qu'une réponse devrait arriver à la demande de votre ordinateur et l'envoie à votre ordinateur. Comme vous pouvez le constater, selon ce schéma, seul un ordinateur du réseau local peut être l'initiateur de la connexion, et la réponse du serveur n'atteindra l'ordinateur que si le routeur l'attend (réponse à une requête). En d'autres termes, toutes les tentatives de connexion depuis l'extérieur s'arrêteront au niveau du routeur et ne réussiront que si le routeur fournit une ressource sur le port demandé ou si des règles de redirection de port sont configurées, dont nous parlerons maintenant.

Redirection de port

Redirection de port- c'est essentiellement la même chose que NAT, mais dans l'autre sens, et donc uniquement du NAT statique, c'est-à-dire certaines requêtes uniquement adressées à certains ordinateurs, car sur le réseau mondial, ils ne peuvent pas connaître les adresses IP derrière le routeur. Par exemple, vous avez créé un serveur FTP ou HTTP sur votre ordinateur et souhaitez donner accès à ces ressources. Pour ce faire, vous devez écrire cette règle dans le routeur, qui indiquera que tous les paquets entrants vers le port souhaité (21 ou 80 dans notre cas) sera transmis à L'adresse IP de notre ordinateur vers un port spécifique (le port peut être modifié).

NAT-DMZ

NAT-DMZ- c'est absolument la même chose que la redirection de port, mais à la différence que vous n'avez pas besoin d'enregistrer une règle pour chaque port, il vous suffit de configurer NAT - DMZ, qui transférera toutes les requêtes entrantes du routeur WAN vers l'ordinateur souhaité . Bien entendu, il n’est plus possible de changer de port.

Routage

Pour simplifier l'idée de ce que c'est, on peut dire que c'est la même chose que NAT, mais seulement dans les deux sens. Avec ce schéma, le routeur doit avoir plus de 2 interfaces LAN (pas des ports, mais des interfaces), avec des espaces d'adressage différents, par exemple, une interface IP a 192.168.0.1 et l'autre 192.168.1.1. Par conséquent, les ordinateurs sur un réseau recevront le type IP 192.168.0.XXX et sur l'autre réseau 192.168.0.XXX, et leurs passerelles seront respectivement 192.168.0.1 et 192.168.1.1. C'est ainsi que vous obtenez un routage bidirectionnel.

|

N'oublie pas de partir |

Outre le SNAT, c'est-à-dire fournir aux utilisateurs d'un réseau local des adresses internes avec accès à Internet, est souvent également utilisé NAT de destination, lorsque les requêtes provenant de l'extérieur sont traduites par le pare-feu vers un serveur du réseau local qui possède une adresse interne et n'est donc pas directement accessible depuis le réseau externe (sans NAT).

Les figures ci-dessous montrent un exemple de fonctionnement du mécanisme NAT.

Riz. 7.1.

Un utilisateur d'un réseau d'entreprise envoie une requête à Internet, qui arrive à l'interface interne du routeur, du serveur d'accès ou du pare-feu (périphérique NAT).

Le périphérique NAT reçoit le paquet et effectue une entrée dans la table de suivi des connexions, qui contrôle la traduction des adresses.

Il remplace ensuite l'adresse source du paquet par sa propre adresse IP publique externe et envoie le paquet vers sa destination sur Internet.

L'hôte de destination reçoit le paquet et renvoie une réponse au périphérique NAT.

Le périphérique NAT, à son tour, dès réception de ce paquet, recherche la source du paquet d'origine dans la table de suivi des connexions, remplace l'adresse IP de destination par l'adresse IP privée correspondante et transmet le paquet à l'ordinateur source. Étant donné que le périphérique NAT envoie des paquets au nom de tous les ordinateurs internes, il modifie le port réseau source et ces informations sont stockées dans la table de suivi des connexions.

Il existe 3 concepts de base pour la traduction d'adresses :

- statique (SAT, Static Network Address Translation),

- dynamique (DAT, Dynamic Address Translation),

- mascarade (NAPT, NAT Overload, PAT).

NAT statique mappe les adresses IP locales avec des adresses publiques spécifiques sur une base individuelle. Utilisé lorsque l'hôte local doit être accessible de l'extérieur à l'aide d'adresses fixes.

NAT dynamique mappe un ensemble d’adresses privées à un ensemble d’adresses IP publiques. Si le nombre d'hôtes locaux ne dépasse pas le nombre d'adresses publiques disponibles, chaque adresse locale sera garantie de correspondre à une adresse publique. Sinon, le nombre d'hôtes pouvant accéder simultanément aux réseaux externes sera limité par le nombre d'adresses publiques.

Mascarade NAT(NAPT, NAT Overload, PAT, masquage) est une forme de NAT dynamique qui mappe plusieurs adresses privées à une seule adresse IP publique en utilisant différents ports. Également connu sous le nom de PAT (Port Address Translation).

Il peut exister plusieurs mécanismes d'interaction entre un réseau local interne et un réseau public externe - cela dépend de la tâche spécifique de fourniture d'accès au réseau externe et inversement et est prescrit par certaines règles. Il existe 4 types de traduction d'adresses réseau définis :

- Cône complet

- Cône restreint

- Cône restreint au port

- Symétrique

Dans les trois premiers types de NAT, le même port externe est utilisé pour communiquer entre différentes adresses IP du réseau externe et les adresses du réseau local. Le quatrième type - symétrique - utilise un port externe distinct pour chaque adresse et port.

Cône complet, le port externe de l'appareil (routeur, serveur d'accès, pare-feu) est ouvert aux requêtes provenant de n'importe quelle adresse. Si un utilisateur d'Internet a besoin d'envoyer un paquet à un client situé derrière un NAT, il lui suffit alors de connaître le port externe de l'appareil via lequel la connexion est établie. Par exemple, un ordinateur derrière NAT avec une adresse IP de 192.168.0.4 envoie et reçoit des paquets sur le port 8000, qui correspondent à l'adresse IP externe et au port 10.1.1.1:12345. Les paquets du réseau externe arrivent sur l'appareil avec l'adresse IP : port 10.1.1.1:12345 et sont ensuite envoyés à l'ordinateur client 192.168.0.4:8000.

Dans les paquets entrants, seul le protocole de transport est vérifié ; L'adresse et le port de destination, l'adresse source et le port n'ont pas d'importance.

Lors de l'utilisation de NAT, travailler par type Cône restreint, le port externe de l'appareil (routeur, serveur d'accès, pare-feu) est ouvert à tout paquet envoyé depuis l'ordinateur client, dans notre exemple : 192.168.0.4:8000. Et un paquet provenant d'un réseau externe (par exemple, de l'ordinateur 172.16.0.5:4000) vers un périphérique avec l'adresse : port 10.1.1.1:12345 sera envoyé à l'ordinateur 192.168.0.4:8000 uniquement si 192.168.0.4:8000 précédemment a envoyé une requête à l'adresse IP de l'hôte externe (dans notre cas, à l'ordinateur 172.16.0.5:4000). Autrement dit, le routeur diffusera les paquets entrants uniquement à partir d'une adresse source spécifique (dans notre cas, l'ordinateur 172.16.0.5:4000), mais le numéro de port source peut être n'importe quoi. Sinon, NAT bloque les paquets provenant d'hôtes auxquels 192.168.0.4:8000 n'a pas envoyé de requête.

Mécanisme NAT Cône restreint au port presque similaire au mécanisme NAT Restricted Cone. Seulement dans ce cas, NAT bloque tous les paquets provenant d'hôtes auxquels l'ordinateur client 192.168.0.4:8000 n'a envoyé de requête à aucune adresse IP ni port. Le routeur fait attention au numéro de port source correspondant et ne fait pas attention à l'adresse source. Dans notre exemple, le routeur diffusera les paquets entrants avec n'importe quelle adresse source, mais le port source doit être 4000. Si le client a envoyé des requêtes au réseau externe à plusieurs adresses IP et ports, il pourra alors envoyer des paquets au client. sur l'adresse IP : port 10.1.1.1:12345.

NAT symétrique diffère considérablement des trois premiers mécanismes dans la manière dont il mappe l'adresse IP interne : port à l'adresse IP : port externe. Cet affichage dépend de l'adresse IP : port de l'ordinateur auquel est destinée la requête envoyée. Par exemple, si l'ordinateur client 192.168.0.4:8000 envoie une requête à l'ordinateur n°1 (172.16.0.5:4000), alors elle peut apparaître comme 10.1.1.1:12345, alors qu'en même temps s'elle envoie depuis le même port ( 192.168.0.4:8000) à une adresse IP différente, elle s'affiche différemment (10.1.1.1:12346).

Cependant, il convient de mentionner les inconvénients de cette technologie :

- Tous les protocoles ne peuvent pas « traverser » le NAT. Certains échouent s'il y a une traduction d'adresse sur le chemin entre les hôtes communicants. Certains pare-feu de traduction d'adresses IP peuvent corriger cette lacune en remplaçant de manière appropriée les adresses IP non seulement dans les en-têtes IP, mais également à des niveaux supérieurs (par exemple, dans les commandes du protocole FTP).

- En raison de la traduction d'adresses multi-vers-un, des difficultés supplémentaires surviennent lors de l'identification des utilisateurs et de la nécessité de stocker des journaux de traduction complets.

- Attaque DoS par un hôte exécutant NAT - Si NAT est utilisé pour connecter de nombreux utilisateurs au même service, cela peut créer l'illusion d'une attaque DoS sur le service (plusieurs succès et échecs). Par exemple, un nombre excessif d'utilisateurs ICQ derrière NAT entraîne des problèmes de connexion au serveur pour certains utilisateurs en raison du dépassement de la vitesse de connexion autorisée.

Ce sont des technologies complètement différentes. Ne les confondez pas.

Qu'est-ce que le NAT ?

NAT est un terme collectif qui fait référence à la technologie de traduction des adresses réseau et/ou des protocoles. Les appareils NAT effectuent des transformations sur les paquets qui passent, en remplaçant les adresses, les ports, les protocoles, etc.

Il existe des concepts plus étroits de SNAT, DNAT, masquage, PAT, NAT-PT, etc.

pourquoi le NAT est-il nécessaire, comment est-il utilisé

Pour connecter le réseau interne à Internet

- via un pool d'adresses externes

- via une adresse externe

Pour remplacer une adresse IP externe par une autre (redirection du trafic)

Pour équilibrer la charge entre des serveurs identiques avec des adresses IP différentes.

Combiner deux réseaux locaux avec un adressage interne qui se croise.

comment fonctionne le NAT

s+d NAT (fusion de branches - mal !)

mappage de ports, transfert de ports

Avantages et inconvénients

Incompatible avec certains protocoles. Une implémentation NAT particulière doit prendre en charge l’inspection du protocole requis.

NAT a la propriété de « filtrer » le réseau interne du monde extérieur, mais il ne peut pas être utilisé à la place d'un pare-feu.

Configuration sur Cisco IOS

Les routeurs et pare-feu Cisco prennent en charge différents types de NAT, en fonction de l'ensemble des options logicielles. La plus utilisée est la méthode NAT consistant à lier des adresses locales internes à différents ports d'une même adresse externe (PAT dans la terminologie Cisco).

Pour configurer NAT sur un routeur, vous devez : o Déterminer le trafic qui doit être traduit (à l'aide de listes d'accès ou de cartes de route) ;

Liste d'accès IP permis LOCAL étendu IP 10.0.0.0 0.255.255.255 tout

La carte de route INT1 correspond à l'adresse IP LOCAL correspond à l'interface FastEthernet0/1.1

La liste d'accès LOCAL sélectionne tout le trafic du réseau 10.

La carte de route INT1 sélectionne le trafic de la liste d'accès LOCAL sortant via la sous-interface Fa 0/1.1

o Déterminez les adresses externes vers lesquelles diffuser. Sélectionnez un pool d'adresses externes. Pour PAT, une seule adresse suffit.

Piscine IP nat GLOBAL 212.192.64.74 212.192.64.74 masque de réseau 255.255.255.0

Spécifier un pool d'adresses externes nommé GLOBAL. Il n’y a qu’une seule adresse dans le pool.

o Activer NAT pour les adresses internes et externes sélectionnées.

IP nat à l'intérieur de la carte de route source INT1 surcharge GLOBALE du pool

Activez NAT pour la traduction de l'adresse source sur l'interface interne. Seul le trafic entrant dans les conditions de la feuille de route INT1 sera diffusé. L'adresse externe sera extraite du pool GLOBAL.

Ip nat à l'intérieur de la source statique TCP 10.0.0.1 23 212.192.64.74 23 étendre

« Redirection de port » ou « publication de services » statique. Dans le trafic entrant vers l'adresse 212.192.64.74 sur le port TCP 23, la destination sera remplacée par l'adresse 10.0.0.1 et le port 23.

o Attribuer des interfaces internes et externes.

Interface FastEthernet0/0 ip nat à l'intérieur de l'interface FastEthernet0/1.1 ip nat à l'extérieur

L'interface Fa 0/0 est attribuée en interne pour le NAT.

La sous-interface Fa 0/1.1 est affectée comme externe pour NAT.

O Débogage et diagnostic :

Traductions Ship nat - consultez le tableau des émissions en cours ; effacer les traductions ip nat - supprimer toutes les traductions actuelles ; debug ip nat – active les messages de débogage (undebug all – désactive le débogage).

Exemples

Voici quelques exemples de démonstration de l'émulateur Cisco Packet Tracer.

Un schéma simple pour connecter un petit réseau à Internet via un pool d'adresses externes

Un schéma simple pour connecter un réseau à Internet via une adresse externe

Schéma de combinaison de réseaux avec adressage croisé

Comment fonctionne le NAT

La manière dont les règles NAT sont appliquées varie selon les fabricants et les différents équipements. Voici la procédure pour appliquer les politiques NAT pour les routeurs sur Cisco IOS :

De l'intérieur vers l'extérieur

Si IPSec, vérifiez le décryptage de la liste d'accès aux entrées - pour CET (Cisco Encryption Technology) ou IPSec, vérifiez la liste d'accès aux entrées vérifiez les limites du débit d'entrée, la comptabilité d'entrée, la redirection vers la politique de cache Web, le routage, le routage NAT de l'intérieur vers l'extérieur (traduction locale vers globale), le chiffrement (vérifiez la carte et marquer pour le cryptage) vérifier la liste d'accès en sortie inspecter (Contrôle d'accès basé sur le contexte (CBAC)) Chiffrement d'interception TCP Mise en file d'attenteDe l'extérieur vers l'intérieur

Si IPSec, vérifiez le déchiffrement de la liste d'accès en entrée - pour CET ou IPSec, vérifiez la liste d'accès en entrée vérifiez les limites de débit d'entrée, la comptabilité d'entrée, la redirection vers le cache Web, NAT de l'extérieur vers l'intérieur (traduction globale vers locale), la politique de routage, le cryptage du routage (vérifiez la carte et marquez le chiffrement) vérifiez liste d'accès en sortie inspecter le chiffrement d'interception CBAC TCPCanal Internet d'un fournisseur via NAT

Un schéma simple pour implémenter NAT avec un seul fournisseur

Réservation d'un canal Internet auprès de deux fournisseurs utilisant NAT, ip sla

Étant donné : nous recevons Internet pour plusieurs ordinateurs du FAI1. Il nous a donné l'adresse 212.192.88.150. L'accès à Internet est organisé à partir de cette adresse IP via NAT.

Tâche : connecter un fournisseur de sauvegarde - ISP2. Il nous donnera l'adresse 212.192.90.150. Organisez l'équilibrage du trafic : envoyez le trafic Web via ISP1, le reste du trafic via ISP2. Si l'un des fournisseurs échoue, autorisez tout le trafic à passer par le canal en direct.

Quelle est la difficulté de la tâche ? effacer les traductions ip nat ?

Schème

Configuration

1 traductions ip nat claires *

Un tel morceau d'EEM a été trouvé et testé. L'événement n'est pas généré sur toutes les versions d'IOS, il faut le clarifier.

! applet du gestionnaire d'événements modèle syslog d'événement NAT-TRACK "TRACKING-5-STATE" action 0.1 commande cli "activer" action 0.2 attendre 3 action 0.3 commande cli "effacer la traduction ip nat *" action 0.4 syslog msg "traduction NAT effacée après le changement d'état du suivi " !2 Si l'interface échoue sur le fournisseur, il y a de fortes chances que sa passerelle envoie une requête ping via le deuxième

! nom d'utilisateur NOM mot de passe 0 MOT DE PASSE activer le secret 0 CONFIG MOT DE PASSE ! ! contrôle de connexion à la ligne du routeur vty 0 4 login local ! ! DHCP ip DHCP pool Réseau LAN Masque de réseau interne Routeur par défaut Passerelle Serveur DNS 10.11.12.13 ! DNS - un DNS fictif qu'ils ont inventé - PAS de notre réseau local ! ! ! Ping du moniteur vers l'adresse de passerelle du fournisseur-1 ! Attendez 100 ms pour une réponse ! Ping avec une fréquence de 1 seconde moniteur ip sla 1 type protocole d'écho ipIcmpEcho GatewayProv1 source-interface InterfaceOnProv1 timeout 100 fréquence 1 ! ! Moniteur Ping pour le moniteur IP SLA du fournisseur 2, protocole d'écho de type 2, ipIcmpEcho GatewayProv2, interface source, InterfaceNaProv2, délai d'attente 50, fréquence 1 ! ! Lancement des pings 1 et 2, maintenant et pour toujours Horaire du moniteur ip sla 1 vie pour toujours heure de début maintenant horaire du moniteur ip sla 2 pour toujours heure de début maintenant ! ! Pistes 10 et 20 - suivi de l'état des pings ! Réagit à l'état Down ou Up avec un délai de 1 seconde. piste 10 rtr 1 délai d'accessibilité vers le bas 1 vers le haut 1 ! piste 20 rtr 2 délai d'accessibilité vers le bas 1 vers le haut 1 ! ! ! Routes vers tous les réseaux externes sur les deux fournisseurs ! Les itinéraires s'enchaînent aux pistes ! et ne sera activé que si la piste est à l'état Up ! ceux. si la passerelle vers le fournisseur correspondant est disponible ip route 0.0.0.0 0.0.0.0 GatewayProv1 piste 10 ip route 0.0.0.0 0.0.0.0 GatewayProv2 piste 20 ! ! ! int fa 0/0 pas de fermeture ! ! Sous-interfaces vers des prestataires externes ! sont marqués comme extérieurs pour l'interface NAT FastEthernet0/0.1 description ISP1 encaps dot1q NumberVlanProv1 adresse IP ipOnProv1 Mask ip nat outside ! interface FastEthernet0/0.2 description Encapsulation ISP2 dot1Q NuméroVlanProv2 Adresse IP ipNaProv2 Masque ip nat à l'extérieur ! ! Interface avec le réseau interne ! marqué comme à l'intérieur pour NAT ! La politique de routage est liée à l'interface PBR FastEthernet0/1 adresse IP masque ipOnInternalNet ip nat à l'intérieur de la carte de route de la politique IP PBR non fermé ! ! Accédez aux listes du réseau interne vers l’extérieur ! Pour le trafic Web et tout le reste, liste d'accès IP, permis LOCAL étendu, intranet IP, n'importe lequel ! liste d'accès ip permis WEB étendu réseau interne TCP tout eq www permis réseau interne TCP tout eq 443 ! liste d'accès IP étendue ALL permit ip any any ! ! ! Carte racine PBR délicate ! Si le trafic va du LAN vers le Web ! puis attribuez le premier fournisseur comme passerelle ! Sinon, autre trafic en provenance de la région ! attribuez le deuxième fournisseur comme passerelle. ! Lors de l'attribution d'une passerelle, le PBR de la carte de route des pistes permet 10 correspondances avec l'adresse IP WEB définir l'adresse IP du prochain saut vérifier la disponibilité GatewayProv1 1 piste 10 ! route-map PBR permit 20 match ip address ALL set ip next-hop verify-availability GatewayProv2 1 track 20 ! ! ! rootmap ISP1 délicat ! fonctionne si le trafic provient du LAN ! essayer de quitter via l'interface Fa0/0.1 route-map ISP1 permit 10 match ip address LOCAL match interface FastEthernet0/0.1 ! ! rootmap ISP2 délicat ! fonctionne si le trafic provient du LAN ! essayer de quitter via l'interface Fa0/0.2 route-map ISP2 permet 10 correspondance adresse IP interface de correspondance LOCALE FastEthernet0/0.2 ! ! ! Enfin, NAT ;-) ! ! Trafic du LAN vers le premier fournisseur Naviguez à travers la première interface ip nat à l'intérieur de la carte de route source Interface ISP1 Surcharge FastEthernet0/0.1 ! ! Trafic du LAN vers le deuxième fournisseur Naviguez à travers la deuxième interface ip nat à l'intérieur de la carte de route source Interface ISP2 Surcharge FastEthernet0/0.2 ! ! Rediriger le trafic vers un DNS fictif vers Google-DNS ip nat source externe statique 8.8.8.8 10.11.12.13 sans alias ! ! transfert du port interne 3389 vers le port externe 1111 ip nat à l'intérieur de la source statique tcp internalHost 3389 externe 1111 extensible ip nat à l'intérieur de la source statique tcp internalHost 3389 externe 1111 extensible ! !Divers

CGN (carrier grade nat) avec un pool spécial d'adresses privées

NAT comme ALG (Application Layer Gateway), (protocoles en texte brut, par exemple SIP)

NAT (dérivé du terme anglais Network Address Translation, qui se traduit par « traduction d'adresses réseau ») utilise cette fonction pour convertir les adresses IP des paquets de transit dans les réseaux TCP/IP. Tous les routeurs l’ont, cela s’appelle la redirection de port.

L’avantage de cette technologie est qu’il n’est pas nécessaire de modifier la configuration des routeurs et des nœuds finaux du réseau interne. Ces technologies ne sont pas utilisées lorsque de nombreux nœuds internes sont impliqués dans le travail avec des réseaux externes.

Types de NAT

NAT statique

Généralement, non utilisé par des particuliers pour leurs besoins, mais est utilisé par les entreprises qui disposent de nombreuses adresses IP avec la nécessité qu'elles restent constantes pour certains serveurs et soient accessibles de l'extérieur. Pour ouvrir n'importe quel service (mail, site internet, etc.) vous devez connaître 2 paramètres : l'adresse IP (nom DNS) et le port. Dans ce cas, le port n'est généralement pas saisi (sauf s'il a été modifié), car les programmes le saisissent automatiquement et, par conséquent, l'utilisateur ne pense même pas à sa présence. Pour que les autres utilisateurs du Web mondial puissent travailler avec un ordinateur spécifique, ils doivent connaître son adresse IP (nom DNS) et son port de service.

Si une personne dispose d'une traduction d'adresses réseau statique et d'un ordinateur sur le réseau, il n'est pas nécessaire de connaître le port ; la connaissance de l'IP sera suffisante. À limiter l'accès, vous devez installer un pare-feu.

Pour être plus clair, nous pouvons faire l’analogie suivante : une adresse IP est la maison de quelqu’un et un port est son appartement. Pour trouver une personne, il faut connaître les deux.

Comment ça fonctionne. Disons que le fournisseur a émis 4 adresses IP pour 3 serveurs. Le premier est attribué au routeur et le reste va aux serveurs. Pour pouvoir y accéder, il suffit d'indiquer des IP externes, par exemple la deuxième, mais le routeur s'en fiche redirigera vers le premier serveur. Une personne accède au serveur, y travaille, mais ne sait pas que son adresse est différente. Un enregistrement de ceci sera stocké dans la table NAT.

Il y a des points positifs : les adresses des utilisateurs ne sont pas visibles, mais lui-même est visible depuis Internet. Inconvénients : il sera facile pour tout autre utilisateur de tenter de pirater son ordinateur.

NAT dynamique

Contrairement au statique, il existe une exception : celui du Web mondial. aucun moyen de voir serveurs avec lesquels vous travaillez. Le client reçoit plusieurs IP, mais les voici le routeur distribue. Lorsque le client est en ligne, le routeur sélectionne lui-même une adresse parmi celles reçues, l'émet et la saisit dans la table de traduction d'adresses réseau. Mais l'enregistrement lui-même n'est pas conservé longtemps : lorsque l'utilisateur quitte Internet, il est effacé du tableau.

Le gros inconvénient est que le nombre requis d'entrées sur le Web mondial il ne peut pas y en avoir plus le nombre d'adresses IP émises par le fournisseur. Jusqu'à ce que des versions gratuites soient trouvées, les nouveaux utilisateurs ne pourront pas se connecter à l'ordinateur. Mais par rapport au premier type, il y a un grand avantage, les autres utilisateurs ne pourront pas accédez librement à votre disque dur ordinateur, car les adresses changent constamment. De plus, les clients eux-mêmes n'ont pas besoin de distribuer les adresses IP, c'est le routeur qui les distribuera.

Traduction d'adresses de port (PAT), surcharge NAT et masquage

Ce type est plus pertinent pour un individu, puisqu'une seule adresse externe est émise et que l'utilisateur n'attribue qu'un port à n'importe quel serveur. Disons que quelqu'un doit pouvoir accéder à un torrent ; pour cela, il aura besoin non seulement de ports internes, mais aussi de ports externes. Le programme est utilisé Port interne uniquement sur l'ordinateur sur lequel il est installé. À partir d'autres machines auxquelles ils se connecteront port externe situé sur le routeur. Très souvent, mais pas toujours, ils coïncident.

Cette méthode a un avantage : l'accès est ouvert à un programme spécifique, tout le reste est fermé. L'inconvénient est que très souvent des ports sont nécessaires configurer manuellement.

Comment changer le type de NAT

Besoin de . Pour ce faire, tapez 192.168.1.1 ou 192.168.0.1 dans le navigateur (ou une autre combinaison selon le routeur). Entrez votre identifiant et votre mot de passe. Là, nous examinons nos paramètres IP et réseau.

Ensuite, vous devez contacter votre fournisseur de connexion Internet, fournir les données que vous avez consultées dans le routeur et il reconfigurera tout.

Terminologie NAT

Pour le NAT, il est important de faire la distinction entre le réseau interne et externe. Les réseaux internes incluent tous les réseaux nécessaires à la transformation, et les réseaux externes incluent tous les autres réseaux.

Le système dispose de 4 types d'adresses :

DANS tâches internes inclut la conversion des mécanismes NAT, services externes l'adresse de l'appareil sur lequel vous devez vous connecter. Par local, nous entendons ce qui se produit dans les réseaux internes et global dans les réseaux externes.

Comment vérifier si un ordinateur est derrière NAT

Pour ce faire, il suffit de déterminer l’adresse IP de l’ordinateur de l’utilisateur. Si une adresse se situe dans les plages (utilisées uniquement pour les réseaux locaux) :

- 10.0. 0. 0 — 10. 255.255.255;

- 172.X. 0. 0 - 172. X.255.255 (X prend une valeur de 16 à 31) ;

- 192.168. X. 0 - 192.168.X.255 (X est le plus souvent 0 ou 1, prend des valeurs de 0 à 255).

Cela signifie que cet ordinateur est situé sur le réseau local et que l'utilisateur est en NAT.

Paramètres NAT, comment l'ouvrir

Pour configurer NAT dans le routeur, vous devez accéder au navigateur, taper 192.168.1.1 ou 192.168.0.1 (adresse du routeur), puis vous aurez besoin entrez l'identifiant et le mot de passe(généralement Administrateur/Administrateur). Ensuite il y a le terrain Configuration(paramètres), puis Réseau(réseau) et Routage(itinéraires ou routage). Dans une nouvelle fenêtre, sélectionnez Routage de politique(nouvelle règle). Les conditions de routage sont définies ici. Vous pouvez sélectionner selon diverses propriétés, telles que : les utilisateurs, les interfaces, les adresses IP source ou de destination, le port de destination.

Nous fixons les conditions de circulation, avec plusieurs objectifs : Auto redirigera le trafic vers l'interface globale par défaut, passerelleà l'adresse disponible dans les paramètres, Tronc- sur plusieurs interfaces, Interface– à l'interface spécifiée.

Le serveur est configuré comme suit : au début il y a Gestionnaire de serveur, sur lequel on clique avec la souris, puis dans une nouvelle fenêtre sur ajouter des rôles et des fonctionnalités, puis plus loin, installez l'accès à distance, puis ajoutez des composants et continuez. Sélectionnez ensuite les services de rôle et vérifiez le routage, cliquez sur suivant. A la toute fin pour fermer.

Après avoir connecté votre ordinateur au serveur, vous devez le configurer en NAT. Dans le menu Démarrer se trouve une fenêtre Administration - Routage et accès à distance. Pour l'activer, vous devez cliquer sur " activer le routage et accès à distance." Puis sur « suivant » et sélectionnez traduction d'adresse réseauNAT. Cliquez ensuite sur Internet et activez les services de destination de base. On continue de cliquer plusieurs fois sur « suivant » et la dernière fois sur « terminé ».

Le fournisseur avec lequel le client a conclu un accord pour la fourniture de services Internet peut contribuer à rendre NAT ouvert, il vous suffit de le contacter pour cette question.

Technologie de bouclage NAT et NAT Traversal

L’essence du bouclage NAT est que si un paquet arrive du réseau interne à l’adresse IP du routeur, alors ce paquet sera accepté comme externe et sera soumis aux règles de pare-feu pour les connexions externes. Une fois que le paquet a traversé avec succès le pare-feu, la traduction d'adresses réseau prendra le relais, agissant comme intermédiaire pour deux machines intranet. Il s'avère ce qui suit :

- en dehors du réseau local, vous pouvez vous renseigner paramètres du service réseau;

- aller sur le serveur par nom de domaine situé sur le réseau local. Sans la fonction de bouclage (ou hairpinning), ces actions seraient impossibles : vous auriez besoin de configurer le fichier hosts pour n'importe quel domaine ;

- principal inconvénient - augmentation de la chargeà un routeur avec un hub.

NAT Traversal est la capacité des applications réseau à déterminer qu'elles situé en dehors des limites de l'appareil. Dans ce cas, la traduction d'adresses réseau aide à déterminer l'adresse IP externe d'un périphérique donné et mappe les ports afin que NAT transmette les paquets utilisés par les applications du port externe vers le port interne. Tous ces processus sont effectués automatiquement. Sans eux, l'utilisateur devrait comparer manuellement les paramètres des ports et modifier divers paramètres. Mais il y a aussi des inconvénients - vous devez être prudent avec de telles applications - elles ont la capacité de contrôler largement les appareils et des vulnérabilités peuvent donc apparaître.

sushiandbox.ru Maîtriser PC - Internet. Skype. Réseaux sociaux. Cours Windows.

sushiandbox.ru Maîtriser PC - Internet. Skype. Réseaux sociaux. Cours Windows.