Ebben az áttekintésben megpróbálom telepíteni a RedHat Enterprice Linux egy példányát az Orosz Föderáció Védelmi Minisztériumának igényeire, hogy megnézzem, hogyan működik a modern hardvereken. A WSWS utolsó száma már 2011-ben jelent meg, de továbbra is „hasznos” az orosz hadseregben:

Kezdjük a telepítést

Egy FUJITSU LIFEBOOK N532 laptopra fogunk telepíteni, ami nálam Linuxon és Windowson is stabilan működik. Ez a laptop 2012-ben jelent meg, mindössze egy évvel a WSWS 5.0 után.

Indítóablak – a RedHat Enterprice Linux lecsupaszított példánya:

Még ahhoz is lusták voltak, hogy normális indítóablakot csináljanak, megváltoztatták a hátteret/logót, eltávolították a felesleges gombokat és ennyi.

A telepítés folytatásához nyomja meg az Enter billentyűt:

Egy retro stílusú MS-DOS telepítő indult, de a WSWS 5 megjelenése előtt szinte minden disztribúcióban volt grafikus telepítő. A Debiannak van szöveges telepítője is, de az sokkal egyszerűbb és áttekinthetőbb, mint ez. Megkérdezik, hogy ellenőrizzük-e a telepítő DVD-t vagy sem. Minden esetre nézzük meg:

A lemez normálisan íródott, nincs hiba. Ezután további adathordozók ellenőrzésére kérünk, de ezek nincsenek nálam.

A Lemezparticionáló eszköz betöltve az összes kiválasztott partíció törlésének lehetőségével. Mi van, ha a tiszt a hazai informatikai szakma eszére hagyatkozva csak Entert nyom?

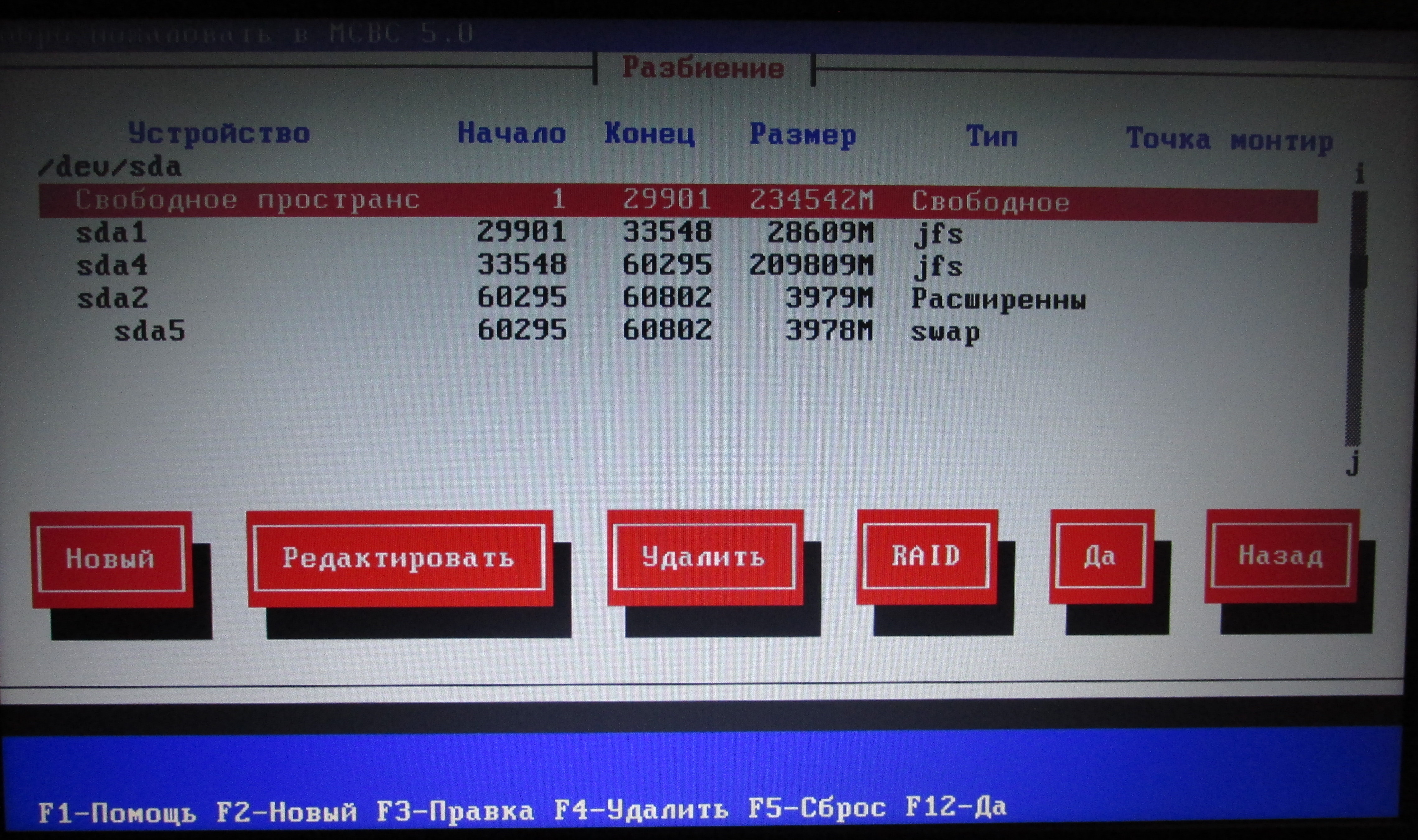

Most kezdjük el a lemez particionálását. Két másik operációs rendszer van telepítve erre a számítógépre, és az "Egyéni partíció létrehozása" lehetőséget választottam.

30 GB fel nem használt formázatlan területünk van, válassza a „Használat szabad helyés hozzon létre alapértelmezett partíciót", és partícióhiba jelenik meg: Nem lehet lefoglalni a kért partíciókat

Kattintson az "Igen" gombra, és automatikus felosztási hibát kapunk:

Kattintson az "Igen" gombra, és válassza az "Egyéni felosztás létrehozása" lehetőséget.

Mivel ez a "dos fdisk" nem mutatja, hogy mennyi a foglalt és szabad, hogy véletlenül se töröljek semmit, úgy döntöttem, hogy megnézem a partíciókat egy másik operációs rendszerben, és megnyomtam az újraindítást (emlékszem, hogy az msdos-ból az alt + ctrl + del).

A számítógép csak lógott ezeken a szavakon, de reagál a CapsLockra. Várunk még 15 percet, és csak nyomjuk meg a reset gombot. Betöltünk egy másik operációs rendszert, győződjön meg arról, hogy a szabad partíció megfelelően van kiválasztva, folytatjuk a telepítést, és elérjük a lemez particionálási szakaszát. A fájlrendszerek választéka itt nem gazdag, csak ext2, ext3 és vfat (ami nem fért ki a képernyőre).

Hagyjunk meg mindent alapértelmezés szerint, vagyis a grub-ot fogjuk használni:

Csak nyomja meg az Entert

Ezután megkérnek bennünket, hogy hozzunk létre egy jelszót a grub rendszerindítási beállítások módosításához

Hosszú jelszót kellett megadnom

Most kezdjük el a rendszerbetöltő telepítését. A laptopra telepítve legújabb verziói Debian és Ubuntu, de a telepítő nem találta őket. Ennek eredményeként az MCVS telepítése után az operációs rendszerek kiválasztására szolgáló menü eltűnik, és vissza kell állítania a grub-ot LiveCD-n keresztül.

Az operációs rendszerek listájának csúszkája a legalul, mintha azt mondaná, hogy van még valami. Megpróbáltam áthelyezni a TAB, Ctrl, Ctrl+tab és egyéb billentyűparancsok lenyomásával. De a csúszka, hogy milyen helyzetben volt, ebben a helyzetben maradt:

Kattintson az Igen gombra, és folytassa a telepítést:

Válassza ki a rendszerbetöltő telepítési helyét. Minden Linuxon a fő rendszerbetöltőt telepítem boot rekord MBR, azaz a /dev/sda-n, de a legújabb Windows-felhasználók számára ez nehéz kérdés. Vagy az Orosz Föderáció összes katonasága ismeri a Unixokat?

Ezután jön a hálózat beállítása.

Egyik sem hálózati kapcsolatok nem rendelkezünk, válassza a "Nem" lehetőséget, és nyomja meg az Enter billentyűt

Megnyílik egy ablak, amely további hálózati beállítások megadását kéri:

Amint látja, itt nincsenek „Mégse” és „Ne” gombok. Csak "igen" és "vissza". Ez logikus lenne, ha a rendszert a hálózaton keresztül telepítenénk, de van egy DVD-n egy komplett programkészlet. Entert nyomunk.

Üresen hagyta az "átjáró" mezőt. A hálózati környezettől függően később problémák adódhatnak

kattintson a Folytatás gombra, és ismét a rendszer további hálózati paraméterek megadását kéri. Általában visszatérünk az első hálózati beállítások ablakhoz, és jelezzük, hogy mit kell konfigurálni hálózati felület bár nálunk nincs.

Meg kell adnia a hálózat nevét. Válassza a "Kézi" lehetőséget, és adja meg a hálózat nevét

Válassza ki az időzónát:

Válasszon jelszót a root felhasználó számára (legalább hat karakter):

Válassza ki a telepíteni kívánt csomagok listáját. én választottam mindent

Ezután jön a függőségi ellenőrzés, amely után megnyílik egy ablak a telepítési napló címével:

Telepítési folyamat:

Nem értem, a betűtípusokkal van a probléma vagy a kódolással?

A telepítés eléri a 100%-ot, és a telepítő boldogan üdvözöl minket a telepítés befejezéséről, kéri, hogy tiltsuk le a cserélhető adathordozókat, és nyomjuk meg az Enter billentyűt az újraindításhoz. Megnyomjuk az Entert, és a számítógép lefagy, mint legutóbb.

Megnyomjuk a bekapcsoló gombot, várunk néhány percet és ó, borzalom, minden angolul van. Vagy ez egy ilyen orosz nyelv az orosz hadseregben?

Hol van a Debian és az Ubuntu? Csak egy WSWS van. De nem baj, ez a Grub bootloader LiveCD-n keresztüli újratelepítésével javítható.

Csak nyomja meg az Enter billentyűt a letöltéshez

A rendszer 15 másodpercig hülye, és hibákat mutat: Memória az összeomló kernelhez (0x0-tól 0x0-ig) nem megengedett; nem tudja lekérdezni a Synaptics hardvert

és folytatja a letöltést, a letöltés közben megnyílik a beállítások menü

Csak válassza az "Exit" lehetőséget, és nyomja meg az Enter billentyűt. 10 másodperc elteltével megnyílik ez a képernyő, ahol egy csipetnyi grafika sincs. Adja meg felhasználónevét és jelszavát, és a rendszer készen áll a működésre:

Amúgy figyelem, itt a 2.6.18-as kernel van telepítve. Ez a mag öt évvel korábban jelent meg, mint a WSWS 5.0. Igen, öt év alatt teljes iparágakat lehetett építeni, mint a sztálini ötéves tervekben, de már eltelt majdnem 10 év! Abban a távoli időben kezdtem érdeklődni a Linux iránt. Bár lehet, hogy öt éve auditálják a kódbiztonságot.

Rendben, próbáljuk meg használni azt, amink van.

Grafikát próbálunk futtatni. A nikben a grafika indításához általában be kell írnia a startx parancsot, majd a startx parancsot:

#startx

és hibákat kap:

Itt szándékosan megnyitottam a /var/log/Xorg.0.log hibanaplót, hogy világos legyen, mi történik: a rendszer nem tudja betölteni a szabványos fbdev és vesa illesztőprogramokat.

Csak újra kell indítanunk a rendszert, és vissza kell térnünk a működő operációs rendszerhez, majd be kell írnunk a reboot parancsot, és ismét megakad az újraindítás:

Telepítési kísérlet a VirtualBoxon keresztül:

Megadjuk a root bejelentkezést, a jelszót és a startx-et is

Természetesen biztonsági okokból a VNIINS nem javasolja az X futtatását rendszergazdaként. És akkor az első indítás után vagy magában a telepítőben miért nem javasolták egyszerű felhasználók létrehozását biztonsági okokból, mint sok más disztribúcióban?

O_o, úgy tűnik, működik.

WSWS 5.0 asztali

Tehát amit látunk, az egy gyönyörű könnyű asztal, amely a régi Windows-t és KDE-t szimulálja. De ez csak egy díszített nyílt forráskódú asztali számítógép

Fájl kezelő 11 éve megjelent, nagyon hasonlít egy lecsupaszított konquerrorra

A tálcán egy időjelző naptárral, egy billentyűzetkiosztás-váltó és egy akadálymentesítési szintek jelzője (de ez inkább a WSWS fejlesztőitől származik).

WSWS 5.0 beállítások

Linuxban bizonyos programok (például a Chromium) biztonsági okokból nem rootként futnak, ezért először létrehozunk egy új felhasználót, és azon keresztül jelentkezünk be:Start - beállítások - ELK vezérlőpult, felhasználókezelés - új felhasználó hozzáadása:

A jelszónak legalább 8 karakterből kell állnia!

A biztonsági tulajdonságok lenyűgözőek, de nem érintjük őket:

Felhasználó sikeresen létrehozva. Kilépünk a munkamenetből, és egyenesen a gyökérkonzol fiókba jutunk, ahol egy csomó hiba fogad minket:

A fiókból a Ctrl + D billentyűkombináció megnyomásával lépünk ki, új felhasználóként jelentkezünk be, és futtassuk a startx-et. Az X-ek elindultak, de nem reagálnak az egér mozgására és a billentyűparancsokra. újrakezd Virtuális gép nem segített, az x-ek sem működnek ebben a fiókban. Oké, rootként kell futtatnod, ami biztonsági rés.

800x600-as képernyőfelbontásunk van, ezen próbálunk változtatni. Lépjen a "Vezérlőpultra", és válassza ki a "Monitor" ikont. Megnyílik egy ablak azzal az üzenettel, hogy nem rendelkezünk xorg.conf fájllal, és a képernyő sötét lesz a létrehozás alatt. Létrehozni vagy sem?

Kattintson az "Igen" gombra

Konfigurációs inicializálási hiba:

Ezt követően megnyílik egy ablak a monitor beállításaival. Próbálunk változtatni valamin, de semmi reakció. Figyelemre méltó, hogy ez az ablak egy Windows 95 képernyőre mutat példát, és amikor az Igen és a Mégse gombokra kattint, az ablak nem záródik be, és nem történik semmi. Az ablakot csak a keresztre kattintva zárhatja be.

A "Rendszer" menüben van egy "Képernyőfelbontás váltása" menüpont. Kiválasztjuk, és a tálcán megnyitunk egy programot, aminek csak két eleme van: 800x600 és 640x480 és 60 Hz-es frekvencia. De a FreeDOS-ban sikerült magasabbra állítani és még a frekvenciát is megváltoztatni. Innen a következtetés, hogy az OS WSVS-ben a grafika rosszabb, mint a DOS-ban!

Megnézzük a felszereléssel kapcsolatos információkat:

Az OK gombra kattintás után a következő ablak nyílik meg:

WSWS 5.0 programok

Érdekes módon, amikor az egérmutatót az EDE programokból a KDE-be mozgatjuk, az egérmutató színe megváltozik.Ennek az az oka, hogy a WSWS asztal EDE és KDE asztali számítógépek keveréke.

Háló.Összesen tíz program ebben a kategóriában, köztük ELK Browser, IRC, Wireshark, GFTP, Mail Monitor, hálózati monitor valamint a PPP beállítása és a hálózati eszközkezelés.

Hálózati eszközkezelés

A levelezőprogram nem indul el:

Az ELK Browser böngésző az Aurora böngésző pontos másolata. Nézze, átnevezték ELK-ra, de elfelejtették megváltoztatni a logót:

ELK böngésző:

Hajnal:

segédprogramok

Már 4 terminál van a segédprogramokban: ELK-terminál, X-terminál, konzol és szuperfelhasználói módban lévő terminál. Tudod miért van belőlük annyi? Mert a WSWS asztal az EDE és a KDE keveréke. Eszükbe sem jutott eltávolítani a felesleges segédprogramokat, minden alapértelmezettnek volt beállítva, így hagyták.

Emiatt sok program létezik két különböző asztali számítógépről, de ugyanazokkal a képességekkel. Ez különösen igaz képek, dokumentumok (PDF, DJVU stb.) és szövegszerkesztők megtekintésére.

Emacs szövegszerkesztő a WSWS-ben:

Tudományos. A KDE egyetlen tudományos számológépe, amelyet 2005-ben adtak ki:

Grafika. Ebben a részben a KDE + Xsane 2007 összes programja megjelenik.

Játékok. A játékok a KDE válogatott játékait tartalmazzák, beleértve a katonai játékokat az Aknakereső és Parachutes:

Multimédia. Egyszerű médialejátszó, audio CD lejátszó, K3b (CD/DVD író), hangerőszabályzó és felvevő szoftver.

A hang ellenőrzéséhez be kell töltenie egy filmet a virtuális rendszerbe .. A hang és a videó itt egyáltalán nem működik. A VirtualBOX beállításaiban beállítottam Alsa, Oss, SoundBlaster16-ot - semmi sem működik. Kipróbáltam ogv, ogg, mp4-et - egyes esetekben kodekek telepítését igényli, másokban hibát jelez:

Próbáljuk meg telepíteni az ffmpeg-et:

Nyissa meg a Start - ELK Vezérlőpult - Programkezelőt

a csomaglistákat néhány másodpercig ellenőrzi az indítás előtt

próbáld megtalálni az ffmpeg-et

Ez olyan orosz nyelv az orosz hadseregben!

Az ffmpeg a telepített csomagok listájára került. Az oss és alsa (hangrendszerek) keresése egyáltalán nem hozott eredményt. Az office és a firefox kérések sem hoztak eredményt.

A k3b indításkor hibát jelez, hogy a MIME típusa nem található. 10-szer meg kell nyomnia az OK gombot, majd elindul:

A rendszer leállítása:

Kihozni...

1. A WSWS nem működik modern berendezéseken

2. A rendszer magja, mint minden szoftver, 11 éve jelent meg, így a modern berendezések nem támogatottak.

3. A képernyő felbontása 800x600-ra van állítva, és nem változik

4. A videorendszer csak az emulátorban működik, de a munka befejezése után hibákat mutat.

5. A hang egyáltalán nem működik

6. A grafika csak rootként működik, ami biztonsági rés

7. A leállítási és újraindítási parancsok alapértelmezés szerint csak a konzolon keresztül érhetők el, és csak az emulátorban működnek.

Általános következtetések.

WSVS5.0 – a RedHat Enterprice Linux5.0 (2007) által 2011-ben másolt, nem működik megfelelően a 2011-ben kiadott számítógépeken. Igen, az orosz hadseregben általában érezhető a mély ókor iránti vágy, például az "Admiral Kuznetsov" repülőgépet szállító cirkáló katapult helyett ugródeszkájával, ami miatt a repülőgépek hiányos lőszerrel kénytelenek repülni. és néha a vízbe esnek a repülőgépek felszállása közben és egy fűtőolajos erőműben, és az utazás során tankolni kell ...

A fegyveres erők mobil rendszere (MSVS) egy biztonságos többfelhasználós többfeladatos operációs rendszer (OS) Általános rendeltetésű időmegosztás, amelyet a Red Hat Linux operációs rendszer alapján fejlesztettek ki. Az operációs rendszer többszintű prioritást biztosít, megelőző többfeladatos kezeléssel, virtuális memória-szervezéssel és teljes hálózati támogatással; többprocesszoros (SMP - szimmetrikus többfeldolgozás) és fürtkonfigurációkkal működik Intel, IBM S390, MIPS (Korund-M által gyártott Baguet sorozatú komplexek) és SPARC (Elbrus-90micro) platformokon. Funkció OS WSWS 3.0 - beépített védelem a jogosulatlan hozzáférés ellen, amely megfelel az Orosz Föderáció elnöke mellett működő Állami Műszaki Bizottság Útmutató dokumentumának követelményeinek a számítógépes berendezések 2. osztályára vonatkozóan. A biztonsági eszközök közé tartozik a kötelező hozzáférés-szabályozás, a hozzáférés-vezérlési listák, a példakép és a fejlett auditeszközök (eseménynaplózás). Az MSVS OS-t helyhez kötött biztonságos automatizált rendszerek építésére tervezték. A WSVS fejlesztője a V.I.-ről elnevezett Összoroszországi Kutatóintézet a Nem ipari Szféra Vezérlésautomatizálásával kapcsolatban. V. V. Solomatina (VNIINS). 2002-ben elfogadták az RF fegyveres erők szállítására.

Az OS MSVS 3.0 fájlrendszer támogatja a legfeljebb 256 karakter hosszúságú fájlneveket, valamint képes orosz nyelvű fájl- és könyvtárneveket, szimbolikus hivatkozásokat, kvótarendszert és hozzáférési joglistákat létrehozni. Lehetőség van FAT és NTFS fájlrendszerek, valamint ISO-9660 (CD-k) csatlakoztatására. A kvótamechanizmus lehetővé teszi a felhasználók lemezterület-használatának, az elindított folyamatok számának és az egyes folyamatokhoz lefoglalt memória mennyiségének szabályozását. A rendszer konfigurálható úgy, hogy figyelmeztetést adjon ki, ha a felhasználó által kért erőforrások megközelítik a megadott kvótát.

A WSWS 3.0 operációs rendszer egy X Windowon alapuló grafikus rendszert tartalmaz. A grafikus környezetben való munkavégzéshez két ablakkezelő biztosított: IceWM és KDE. A WSWS operációs rendszerben a legtöbb program grafikus környezetben való működésre készült, ami kedvező feltételeket teremt nemcsak a felhasználók munkájához, hanem a Windowsról a WSWS-re való átálláshoz is.

A WSVS 3.0 operációs rendszert olyan konfigurációban szállítjuk, amely a fő vezérlőprogramon (kernelen) kívül további kiegészítőket is tartalmaz. szoftver termékek. Maga az operációs rendszer mint alapelem automatizált munkaállomások (AWP) szervezése és automatizált rendszerek építése. Kiegészítő szoftverek (szoftverek) tetszőlegesen telepíthetők, és a tartománykezelés és adminisztráció maximális automatizálására összpontosítanak, ami lehetővé teszi a munkaállomások karbantartási költségeinek csökkentését és a célfeladatuk felhasználók általi elvégzésére való összpontosítást. A telepítőprogram lehetővé teszi az operációs rendszer telepítését rendszerindító CD-ről vagy a hálózaton keresztül FTP-n keresztül. Általában először a telepítőkiszolgálót telepítik és konfigurálják a lemezekről, majd a többi számítógépet a hálózaton keresztül telepítik. A futó tartomány telepítőkiszolgálója végzi el a szoftver frissítését és visszaállítását a munkaállomásokon. Egy új verzió csak a szerveren van elhelyezve, majd a szoftver automatikusan frissül a munkaállomásokon. Ha a szoftver megsérül a munkaállomásokon (például a programfájl törlésekor vagy a végrehajtható vagy konfigurációs fájlok ellenőrzőösszegei nem egyeznek meg), a megfelelő szoftver automatikusan újratelepül.

A telepítés során az adminisztrátor arra kéri, hogy válasszon vagy a szabványos telepítési típusok közül, vagy egy egyéni telepítést. A szabványos típusokat szabványos munkaállomásokra történő telepítéskor használják, és lefedik a munkahelyek rendszerezésének főbb jellemzőit az OS WSWS 3.0 alapján. Minden szabványtípus meghatározza a telepített szoftvertermékek készletét, a lemezkonfigurációt, a fájlrendszerek készletét és számos rendszerbeállítást. Az egyedi telepítés lehetővé teszi a végső rendszer összes meghatározott jellemzőjének explicit beállítását az egyén kiválasztásáig szoftvercsomagok. Ha egyéni telepítést választ, telepítheti a WSWS 3.0-t egy olyan számítógépre, amelyen már van egy másik operációs rendszer (például Windows NT).

Az operációs rendszer WSWS 3.0 tartalmazza egy rendszer dokumentációt (ESD) a rendszer működésének különböző aspektusairól. Az ESD egy dokumentációs szerverből és egy leíró szövegeket tartalmazó adatbázisból áll, amelyek böngészőn keresztül érhetők el. További szoftverek telepítésekor a megfelelő hivatkozási részek telepítésre kerülnek az ESD adatbázisba. Az ESD minden munkahelyen helyileg üzemeltethető, vagy egy speciális dokumentációs szervert lehet kijelölni a WSWS operációs rendszer tartományában. Az utóbbi lehetőség nagy WSWS operációs rendszer tartományokban hasznos a teljes lemezterület megtakarítása, a kezelési folyamat egyszerűsítése és a dokumentáció frissítése érdekében. Más munkaállomásokról a dokumentáció az OS WSWS 3.0-hoz mellékelt webböngészőn keresztül érhető el.

Az MSVS 3.0 operációs rendszer mind alfanumerikus, mind grafikus módban oroszosított. A virtuális terminálok támogatottak, amelyek közötti váltás billentyűkombinációval történik.

A rendszerintegritás szempontjából kulcsfontosságú momentum a WSWS operációs rendszer új felhasználóinak regisztrálása, amikor is meghatározásra kerülnek a felhasználói attribútumok, beleértve a biztonsági attribútumokat is, amelyek alapján a beléptető rendszer tovább irányítja a felhasználó munkáját. A megbízási modell alapja az új felhasználó regisztrálásakor megadott adatok.

A diszkrecionális hozzáférés-vezérlés megvalósításához a hozzáférés-vezérlési bitek és hozzáférés-vezérlési listák (ACL) hagyományos Unix-mechanizmusait használják. Mindkét mechanizmust szinten hajtják végre fájlrendszer WSWS 3.0 operációs rendszer, és a fájlrendszer-objektumok hozzáférési jogainak beállítására szolgál. A bitek lehetővé teszik három felhasználói kategória (tulajdonos, csoport, mások) jogainak meghatározását, ez azonban nem elég rugalmas mechanizmus, és a legtöbb operációs rendszer fájl jogainak beállításakor használatos, amelyeket a fő része ugyanúgy használ. felhasználókat. Az ACL-ek segítségével lehetőség nyílik a jogosultságok egyedi felhasználók és/vagy felhasználói csoportok szintjén történő beállítására, és ezáltal jelentős részletezettségi szint elérésére a jogosultságok beállításában. A listák akkor használatosak, amikor olyan fájlokkal dolgozunk, amelyekhez például különböző hozzáférési jogokat kell beállítani több meghatározott felhasználó számára.

Az OS WSWS 3.0 specifikációi:

| Paraméter | Jellegzetes |

| Információbiztonsági rendszer | beépített |

| Információbiztonsági modell | Diszkrecionális modell, mandátummodell, példakép |

| GIS kompatibilitás más operációs rendszerekkel | "Omonim-390VS", "Olivia", WSWS 5.0 |

| Sejtmag | 2.4.32 (valójában 2.4.37.9) |

| A fájlrendszer kötelező | EXT2, EXT3 |

| Más fájlrendszerek támogatása | FAT16, FAT32, NTFS (ro), ISO9660 |

| A fájlnév hossza | legfeljebb 256 karakter |

| Grafikai alrendszer | X-ablak |

| Grafikus rendszer | Xorg-x11-7.3 |

| Típusú | kliens - szerver |

| ablakkezelő | Elk, TWM, KDE, IceWM |

| Grafikus héj | Elk-1.9.9 |

| Többprocesszoros rendszerek támogatása | Akár 32 processzor |

| RAM | 64 GB |

| Beágyazott szolgáltatások | DNS, FTP, Telnet, NTP, FTP, TFTP, SFTP, DHCP, RIP, BGP, OSPF, PPP, PPTP |

| Támogatott gumik | ISA, minden PCI, SCSI, IDE, SATA, SAS, AGP, USB 2.0 |

| A fejlesztési eszközök a következők voltak: | |

| Programozási nyelvek | C/C++, Perl, Python, Shell, Tcl |

| C/C++ fordító | 2.95.4, 3.3.6, 4.1.3 |

| Rendszerkönyvtár | glibc-2.3.6 |

| QT | 4.6.3 |

| Hibakereső | gdbver 6.8 |

| Telepítési lehetőségek | CD-ROM, HDD, hálózat |

A WSWS 3.0 operációs rendszer telepítése

A gyakorlati leckében a WSWS operációs rendszer számítógépre vagy szerverre történő telepítésének folyamatát tárgyaljuk számítógép hálózat. A WSWS 3.0 operációs rendszer telepítési folyamata a következő lépésekből áll:

- Számítógép vagy számítógépes hálózati kiszolgáló betöltése olyan adathordozóról, amely OS WSWS 3.0 terjesztési készletet tartalmaz. A rendszerindítási folyamat befejezése után az 1. ábrán látható kép jelenik meg a képernyőn. 2.1. A folytatáshoz nyomja meg a gombot<Ввод> (

).

2.1. ábra. A WSWS 3.0 operációs rendszer telepítési varázslójának elindítása.

- Megtörténik a WSWS operációs rendszer kernelének inicializálása és hardveres észlelés, amely után az 1. ábrán látható kép jelenik meg a képernyőn. 2.2. A folytatáshoz nyomja meg a gombot<Готово>.

2.2. ábra. Felfedezett eszközök képernyője.

- A képernyőn megjelenik az „Üdvözlet”, az ábrán látható. 2.3. A folytatáshoz nyomja meg a gombot<Да>.

2.3. ábra. Üdvözlő képernyő.

- A számítógéphez csatlakoztatott egérmodell kiválasztása (2.4. ábra). Annak a ténynek köszönhetően, hogy az egér manipulátor be további munka nem használja, válassza a „Nincs egér” lehetőséget, és nyomja meg a gombot<Да>.

2.4. ábra. Válassza ki a számítógéphez csatlakoztatott egér modelljét.

- jelölés merevlemez- az egyik legfontosabb pillanat a WSWS operációs rendszer telepítése során. Nem azért, mert a merevlemez particionálása olyan bonyolult, hanem mert az közben elkövetett hibákat csak nagy nehézségek árán lehet kijavítani, és ez a folyamat adatvesztéssel járhat.

Hasonló információk.

Ez a fejezet a következő kérdésekkel foglalkozik:

Felhasználók;

A kiváltságos és nem privilegizált felhasználók közötti különbségek;

Bejelentkezési fájlok;

Az /etc/passwd fájl;

Fájl /etc/shadow;

Fájl /etc/gshadow;

FÁJL /etc/login.defs

Jelszó öregedési információinak módosítása;

A WSWS biztonság a felhasználók és csoportok koncepcióján alapul. Minden döntés arra vonatkozóan, hogy a felhasználónak mit szabad és mit nem, az alapján hozzák meg, hogy az operációs rendszer kernel szempontjából ki a bejelentkezett felhasználó.

A felhasználók általános képe

A WSWS egy többfeladatos, többfelhasználós rendszer. Az operációs rendszer felelőssége a felhasználók egymástól való elkülönítése és védelme. A rendszer figyeli az egyes felhasználókat, és az alapján, hogy ki ez a felhasználó, meghatározza, hogy lehet-e hozzáférést adni egy adott fájlhoz, vagy engedélyezni egy adott program futtatását.

Új felhasználó létrehozásakor egyedi név kerül hozzárendelésre

JEGYZET

A rendszer a felhasználói azonosító (userID, UID) alapján határozza meg a felhasználó jogosultságait. A felhasználónévvel ellentétben az UID nem lehet egyedi, ebben az esetben a talált utónév, amely megegyezik az adott UID-vel, a felhasználónévvel párosítható.

A rendszerben minden új felhasználó hozzá van rendelve bizonyos elemeket rendszerek.

Kiváltságos és nem privilegizált felhasználók

Amikor új felhasználó kerül a rendszerbe, egy speciális hívószámot kap Felhasználói azonosító(felhasználói azonosító, UID). A Caldera WSWS-ben az azonosítók hozzárendelése az új felhasználókhoz 500-tól kezdődik, és magasabb számokig, egészen 65 534-ig terjed. Az 500-ig terjedő számok a rendszerfiókok számára vannak fenntartva.

Általában az 500-nál kisebb számmal rendelkező azonosítók nem különböznek a többi azonosítótól. A megfelelő működéshez gyakran egy programnak szüksége van egy speciális felhasználóra, aki teljes hozzáféréssel rendelkezik az összes fájlhoz.

Az azonosító számozása 0-tól kezdődik és 65535-ig terjed. Az UID 0 egy speciális UID. Minden nulla azonosítójú folyamat vagy felhasználó kiváltságos. Az ilyen személynek vagy folyamatnak korlátlan hatalma van a rendszer felett. Semmi sem szolgálhat eltiltásul számára. A gyökérfiók (az a fiók, amelynek UID 0), amelyet fióknak is neveznek szuperfelhasználó, használja a belépőt, ha nem is tulajdonost, de meghatalmazottját.

Így az UID 65 535. Ez szintén nem megszokott. Ez az UID a senkihez tartozó felhasználóhoz tartozik (senki).

Réges-régen a rendszer feltörésének egyik módja az volt, hogy létrehoztak egy 65 536-os azonosítójú felhasználót, aminek eredményeként szuperfelhasználói jogosultságokat kapott. Valójában, ha bármilyen UID-t veszünk, és a megfelelő számot bináris alakra fordítjuk, tizenhat bináris számjegyből álló kombinációt kapunk, amelyek mindegyike 0 vagy 1. Az azonosítók túlnyomó többsége nullákat és egyeseket egyaránt tartalmaz. Ez alól kivételt képez a szuperfelhasználói UID zero, amely minden nullából áll, és az UIDnobody, amely 65535 és 16 egyesből áll, vagyis a 1111111111111111. A 65 536-os szám nem helyezhető el 16 bitben – hogy ezt a számot bináris formában jelenítse meg. már 17 bitet kell használni. A legjelentősebb számjegy egy (1), a többi pedig nulla (0). Tehát mi történik, ha létrehoz egy 17 bites azonosítójú felhasználót – 100000000000000000? Elméletileg nulla azonosítójú felhasználó: mivel csak 16 bináris számjegy van az azonosítóhoz lefoglalva, a 17. bitet nincs hova tárolni, és eldobjuk. Ezért az azonosító egyetlen egysége elvész, és csak nullák maradnak, és megjelenik a rendszer Új felhasználó a szuperfelhasználó azonosítójával, és így a jogosultságaival. De most nincs olyan program a WSWS-ben, amely lehetővé tenné az UID-t 65536-ra.

JEGYZET

Létrehozhat 65 536-nál nagyobb azonosítójú felhasználókat, de a /bin/login módosítása nélkül nem fogja tudni használni őket.

Minden cracker mindenképpen megpróbál szuperfelhasználói jogosultságokat szerezni. Ha egyszer megkapja őket, a rendszer további sorsa teljes mértékben az ő szándékától függ. Talán a hackelés tényével megelégedve nem tesz vele semmi rosszat, és miután küldött Önnek egy levelet, amelyben leírja a biztonsági rendszerben talált lyukakat, örökre magára hagyja, vagy talán nem. Ha a hacker szándékai nem olyan tiszták, akkor a legjobb, amit remélhet, a rendszer lebontása.

FÁJL /etc/passwd

A bejelentkezni kívánó személynek meg kell adnia egy felhasználónevet és jelszót, amelyeket az /etc/passwd fájlban tárolt felhasználói adatbázissal ellenőrzött. Többek között minden felhasználó jelszavát tárolja. A rendszerhez való csatlakozáskor a beírt jelszót a megadott névhez tartozó jelszóval összevetjük, és ha ez megegyezik, a felhasználó bekerül a rendszerbe, majd elindul a jelszófájlban az adott felhasználónévhez megadott program. Ha ez egy parancshéj, akkor a felhasználó parancsokat írhat be.

Fontolja meg az 1.1. Ez egy régi típusú passwd fájl.

Felsorolás 1.1. Az /etc/passwd fájl a régi stílusban

root: *:1i DYwrOmhmEBU: 0:0: root:: /root: /bin/bash

bin:*:1:1:bin:/bin:

démon:*:2: 2: démon:/sbin:

adm:*:3:4:adm:/var/adm:

lp:*:4:7:lp:/var/spool/lpd:

sync:*:5:0:sync:/sbin:/bin/sync

shutdown:*:6:11:shutdown:/sbin:/sbin/shutdown

halt:*:7:0:halt:/sbin:/sbin/halt

mail:*:8:12:mail:/var/spool/mail:

news:*:9:13:news:/var/spool/news:

uucp:*:10:14:uucp:/var/spool/uucp:

operátor:*:11:0:operátor:/root:

játékok:*:12:100:games:/usr/games:

gopher:*:13:30:gopher:/usr/1ib/gopher-data:

ftp:*:14:50:FTP felhasználó:/home/ftp:

férfi:*:15:15:Kézikönyvek Tulajdonos:/:

majordom:*:16:16:majordomo:/:/bin/false

postgres:*:17:17:Postgres User:/home/postgres:/bin/bash

mysql:*:18:18:MySQL User:/usr/local/var:/bin/false

silvia:1iDYwrOmhmEBU:501:501:Silvia Bandel:/home/silvia:/bin/bash

senki:*:65534:65534:Senki:/:/bi n/false

david:1iDYwrOmhmEBU:500:500:David A. Bandel:/home/david:/bin/bash

A jelszófájl keményen kódolt szerkezetű. A fájl tartalma egy táblázat. A fájl minden sora egy táblázatbejegyzés. Minden bejegyzés több mezőből áll. A passwd fájl mezői kettősponttal vannak elválasztva, így kettőspont nem használható egyik mezőben sem. Összesen hét mező van: felhasználónév, jelszó, felhasználói azonosító, csoportazonosító, GECOS mező (más néven megjegyzés mező), saját könyvtár és bejelentkezési shell.

További információ az /etc/passwd-ről

Az első mező a felhasználónevet tartalmazza. Egyedinek kell lennie – két rendszerfelhasználónak nem lehet ugyanaz a neve. A név mező az egyetlen olyan mező, amelynek értékének egyedinek kell lennie. A második mező a felhasználó jelszavát tárolja. A rendszer biztonsága érdekében a jelszót kivonatolt formában tároljuk. A "kivonatolt" kifejezés ebben az összefüggésben azt jelenti, hogy "titkosított". A WSWS esetében a jelszó titkosítása a DES (DataEncryptionStandard) algoritmussal történik. A kivonatolt jelszó hossza ebben a mezőben mindig 13 karakter, és néhány karakter, például a kettőspont és az idézőjel soha nem fordul elő közöttük. Az érvényes kivonatolt, 13 karakteres jelszótól eltérő mezőértékek megakadályozzák a felhasználó bejelentkezését, egy rendkívül fontos kivétellel: a jelszómező üres lehet.

A második mező üres, még csak szóköz sincs, ami azt jelenti, hogy a megfelelő felhasználónak nincs szüksége jelszóra a bejelentkezéshez. Ha megváltoztatja a mezőben tárolt jelszót úgy, hogy karaktert, például egyetlen idézetet ad hozzá a jelszóhoz, a fiók zárolásra kerül, és a megfelelő felhasználó nem tud bejelentkezni. A helyzet az, hogy miután a 14 karakteres hash jelszóhoz illegális karaktert adtak, a rendszer nem volt hajlandó ilyen jelszóval hitelesíteni a felhasználót.

A jelszó hossza jelenleg nyolc karakterre korlátozódik. A felhasználó megadhat hosszabb jelszavakat is, de csak az első nyolc karakter lesz jelentős. A kivonatolt jelszó első két karaktere mag(só). (A seed a titkosítási algoritmus inicializálásához használt szám. Minden alkalommal, amikor a jelszót megváltoztatják, a magot véletlenszerűen választják ki.) Ennek eredményeként a lehetséges permutációk száma elég nagy ahhoz, hogy lehetetlen megállapítani, hogy vannak-e felhasználók a programban. a rendszer ugyanazokkal a jelszavakkal a kivonatolt jelszavak egyszerű összehasonlításával.

JEGYZET

A Dictionaryattack a jelszófeltörési módszerekre utal nyers erőés magában foglalja egy szótár és egy ismert mag használatát. A támadás abból áll, hogy a szótárban szereplő összes szót átiterálják, egy adott seeddel titkosítják, és az eredményt összehasonlítják a feltörni kívánt jelszóval. Ugyanakkor a szótárból származó szavak mellett általában figyelembe veszik azok néhány módosítását is, például minden betűt nagybetűvel írnak, csak az első betűt írják nagybetűvel, és számokat (általában csak 0-9) adnak hozzá az összes végéhez. ezeket a kombinációkat. Elég sok könnyen kitalálható jelszót lehet így feltörni.

A harmadik mező a felhasználói azonosítót tartalmazza. A felhasználói azonosítónak nem kell egyedinek lennie. A root felhasználón kívül tetszőleges számú felhasználó lehet null azonosítóval, és mindegyikük szuperfelhasználói jogosultságokkal rendelkezik.

A negyedik mező a csoportazonosítót (GroupID, GID) tartalmazza. Az ebben a mezőben megadott csoport ún a felhasználó elsődleges csoportja(elsődleges csoport). Egy felhasználó több csoportba is tartozhat, de ezek közül az egyiknek az elsődleges csoportnak kell lennie.

Az ötödik mezőt most megjegyzésmezőnek hívják, de eredeti neve GECOS volt, a „GEConsolidatedOperatingSystem” kifejezésre. Amikor felhasználói információkat kérünk ujjal vagy más programmal, a tartalom adott mező most valódi felhasználónévként kerül visszaadásra. A megjegyzés mező lehet üres.

A hatodik mező a felhasználó saját könyvtárát adja meg. Minden felhasználónak saját kezdőkönyvtárral kell rendelkeznie. Általában a felhasználó bejelentkezésekor a saját könyvtárába kerül, de ha nincs, akkor a gyökérkönyvtárba megy.

A hetedik mező határozza meg a bejelentkezési parancsértelmezőt. Nem minden shell adható meg ebben a mezőben. A rendszerbeállításoktól függően előfordulhat, hogy csak egy parancsértelmezőt tartalmaz az érvényes parancsértelmezők listájából. A WSWS-en az engedélyezett parancsértelmezők listája alapértelmezés szerint az /etc/shells fájlban található.

FÁJL /etc/shadow

Az /etc/shadow fájl a root felhasználó tulajdona, és csak ő tudja olvasni a fájlt. Létrehozásához ki kell venni a felhasználóneveket és a kivonatolt jelszavakat a passwd fájlból, és el kell helyezni őket az árnyékfájlba, a passwd fájlban lévő összes kivonatolt jelszót x karakterre cserélve. Ha megnézi a rendszer passwd fájlját, láthatja, hogy a kivonatolt jelszavak helyett x-ek vannak. Ez a szimbólum azt jelzi a rendszernek, hogy a jelszót nem itt kell keresni, hanem az /etc/shadow fájlban. Transzfer innen egyszerű jelszavak az árnyékba és vissza három segédprogramon keresztül történik. Az árnyékjelszavak eléréséhez először a pwck segédprogramot kell futtatni. Ellenőrzi a passwd fájlt, hogy vannak-e olyan rendellenességek, amelyek a következő lépés sikertelenségét vagy ciklust okozhatnak. A pwck befejezése után a pwconv segédprogram fut az /etc/shadow létrehozásához. Ez általában az /etc/passwd fájl kézi frissítése után történik. A normál jelszavakhoz való visszatéréshez a pwuncov fut.

Az árnyékjelszófájl sok tekintetben hasonlít egy hagyományos jelszófájlhoz. Különösen ezeknek a fájloknak az első két mezője megegyezik. De ezeken a mezőken kívül természetesen további mezőket is tartalmaz, amelyek nem találhatók meg a normál jelszófájlban. Felsorolás 1.2. egy tipikus /etc/shadow fájl tartalmát mutatja.

Felsorolás 1.2. FÁJL /etc/shadow

root:1iDYwrOmhmEBU:10792:0:: 7:7::

bin:*:10547:0::7:7::

démon:*:10547:0::7:7::

adm:*:10547:0::7:7::

lp:*:10547:0::7:7::

szinkron:*:10547:0::7:7::

shutdown:U:10811:0:-1:7:7:-1:134531940

halt:*:10547:0::7:7::

mail:*:10547:0::7:7::

hírek:*:10547:0::7:7::

uucp:*:10547:0::7:7::

operátor:*:10547:0::7:7::

játékok:*: 10547:0: :7:7::

gopher:*:10547:0::7:7::

ftp:*:10547:0::7:7::

férfi:*:10547:0::7:7::

majorság:*:10547:0::7:7::

postgres:*:10547:0::7:7::

mysql:*:10547:0::7:7::

si1via:1iDYwrOmhmEBU:10792:0:30:7:-l::

senki:*:10547:0::7:7::

david:1iDYwrOmhmEBU:10792:0::7:7::

További információ az /etc/shadow-ról

Az árnyékfájl első mezőjének célja megegyezik a passwd fájl első mezőjével.

A második mező a kivonatolt jelszót tartalmazza. Az árnyékjelszavak WSWS-megvalósítása 13 és 24 karakter közötti kivonatolt jelszavakat tesz lehetővé, de a crypt jelszótitkosító program csak 13 karakteres kivonatolt jelszavakat tud előállítani. A hash-ben használt karakterek egy 52 alfabetikus karakterből (kis- és nagybetűk), a 0-9 számjegyekből, egy pontból és egy fordított perjelből (/) állnak. A kivonatolt jelszómezőben összesen 64 karakter megengedett.

A mag tehát, amely, mint korábban, az első két szimbólum, 4096 lehetséges kombináció közül választható ki (64x64). A titkosításhoz az 56 bites kulccsal rendelkező DES algoritmust használjuk, vagyis ennek az algoritmusnak a kulcstere 256 kulcsból áll, ami megközelítőleg 72 057 590 000 000 000 vagy 72 kvadrillió. A szám lenyűgözőnek tűnik, de valójában nagyon rövid idő alatt meg lehet ismételni az összes billentyűt egy ekkora területen.

A harmadik mező a jelszó öregedésére vonatkozó információkkal kezdődik. Az 1970. január 1. óta eltelt napok számát tárolja a jelszó utolsó megváltoztatásának napjáig.

A negyedik mező megadja, hogy hány napnak kell eltelnie ahhoz, hogy a jelszót újra meg lehessen változtatni. Amíg az utolsó jelszómódosítás dátuma óta el nem telt az ebben a mezőben megadott számú nap, a jelszót nem lehet újra megváltoztatni.

Az ötödik mezőben adható meg, hogy a jelszó legfeljebb hány napig használható, és ezt követően meg kell változtatni. Ha ez a mező pozitív értékre van állítva, ha a felhasználó a jelszó lejárta után próbál bejelentkezni, akkor a jelszó parancs nem a szokásos módon, hanem kötelező jelszómódosítási módban fut le.

A hatodik mezőben található érték határozza meg, hogy a jelszó lejárta előtt hány nappal érdemes figyelmeztetni. A figyelmeztetés érkezésekor a felhasználó elkezdhet új jelszót kitalálni.

A hetedik mezőben a kötelező jelszóváltoztatás napjától kezdődően azon napok számát lehet megadni, amelyek után a fiók letiltásra kerül.

Az utolsó előtti mező a számla zárolásának napját tárolja.

Az utolsó mező le van foglalva, és nincs használatban.

További információ az /etc/group-ról

Az /etc/group fájl minden bejegyzése négy, kettősponttal elválasztott mezőből áll. Az első mező a csoport nevét adja meg. Mint egy felhasználónév.

A második mező általában mindig üres, mivel a csoportok jelszómechanizmusát általában nem használják, azonban ha ez a mező nem üres és jelszót tartalmaz, akkor bármely felhasználó csatlakozhat a csoporthoz. Ehhez le kell futtatnia a newgrp parancsot a csoportnévvel paraméterként, majd be kell írnia a helyes jelszót. Ha egy csoporthoz nincs beállítva jelszó, akkor csak a csoporttagok listájában szereplő felhasználók csatlakozhatnak hozzá.

A harmadik mező a csoportazonosítót (GroupID, GID) adja meg. Jelentése ugyanaz, mint a felhasználói azonosítóé.

Az utolsó mező a csoporthoz tartozó felhasználónevek listája. A felhasználóneveket vesszővel elválasztva, szóközök nélkül jelenítjük meg. A felhasználó elsődleges csoportja a passwd fájlban van megadva (kötelező), és akkor kerül hozzárendelésre, amikor a felhasználó ezen információk alapján csatlakozik a rendszerhez. Ennek megfelelően, ha a felhasználó elsődleges csoportja megváltozik a passwd fájlban, a felhasználó többé nem tud csatlakozni korábbi elsődleges csoportjához.

FÁJL /etc/login.defs

Többféleképpen is hozzáadhat új felhasználót a rendszerhez. A WSWS ehhez a következő programokat használja: coastooL, LISA, useradd. Bármelyikük megteszi. A COAS segédprogram saját fájlt használ. A useradd és a LISA programok a /etc/login.defs fájlból vesznek információkat a passwd és shadow fájlok mezőinek alapértelmezett értékeiről. Ennek a fájlnak a tartalma, rövidített formában, az 1.4-es listában látható.

Felsorolás 1.4. Gyorsírású /etc/login.defs fájl

#A jelszó használatának maximális száma napjaiban:

#(-1 - a jelszó megváltoztatása nem kötelező) PASS_MAX_DAYS-1

A jelszómódosítások közötti minimális napok száma: PASS_MIN_DAYSO

#Hány nappal a jelszóváltás dátuma előtt kell figyelmeztetést kiadni: PASS_WARN_AGE7

#Hány napnak kell eltelnie a jelszó lejárta után, mielőtt a fiókot zárolják: PASS_INACTIVE-1

#Kényszerített jelszó lejárat az adott napon:

# (a dátumot a napok száma 70/1/1 után azonosítja, -1 = ne erőltesse) PASS_EXPIRE -1

#A létrehozott fiók mezőinek értékei a useradd programhoz

#alapértelmezett csoport:GROUP100

#user home könyvtár: %s = felhasználónév) HOME /home/%s

#alapértelmezett shell: SHELL/bin/bash

#könyvtár, ahol a kezdőkönyvtár váza található: SKEL/etc/skel

#minimum és maximum értékek az automatikus gid kiválasztásához a groupaddGID_MIN100-ban

Ennek a fájlnak a tartalma beállítja a passwd és shadow fájlok mezőinek alapértelmezett értékeit. Ha nem, írja felül őket parancs sor, használni fogják őket. Kiindulópontként ezek az értékek rendben vannak, de néhányukat módosítani kell a jelszóöregedés végrehajtásához. A -1 érték azt jelenti, hogy nincsenek korlátozások.

A Caldera disztribúció COAS programja használja GUI felhasználó l akkor

Egy vagy két felhasználó jelszava öregedési információinak megváltoztatásához használhatja a chage (changeaging) parancsot. A jogosulatlan felhasználók csak a -l kapcsolókkal és saját felhasználónevükkel futtathatják a chage-t, vagyis csak a saját jelszavuk öregszik el. Az elavulási információk megváltoztatásához elegendő a felhasználónév megadása, a többi paramétert a párbeszédablak módban kell kérni. A paraméterek nélküli chage hívása rövid használati megjegyzést ad.

A COAS segítségével fiókonként módosíthatók a jelszó öregedési beállításai. Az értékek napokban vannak megadva. A program felülete egyértelmű.

JEGYZET -

Az expiry paranccsal információt szerezhet a felhasználó jelszavának lejártáról, vagy kikényszerítheti a folyamatot.

RAM biztonsági rendszer

A PAM fő ötlete az, hogy mindig írhat egy új biztonsági modult, amely információért hozzáfér egy fájlhoz vagy eszközhöz, és visszaadja az engedélyezési eljárás eredményét: SIKER, HIBA vagy IGNORE. A PAM pedig visszaküldi a SUCCESS vagy FAILURE üzenetet az azt hívó szolgáltatásnak. Így nem mindegy, hogy a rendszerben milyen jelszavakat használunk, legyen az árnyék vagy normál, ha van benne RAM: minden RAM-ot támogató program jól működik mindkettővel.

Térjünk most át a RAM működésének alapelveire. Fontolja meg az 1.6. Az /etc/pam.d könyvtár más szolgáltatások konfigurációs fájljait tartalmazza, például su, passwd és így tovább, attól függően, hogy milyen szoftver van telepítve a rendszerre. Minden korlátozott szolgáltatásnak saját konfigurációs fájlja van. Ha nincs ilyen, akkor ez a hozzáférés-korlátozott szolgáltatás az "egyéb" kategóriába tartozik, az other.d konfigurációs fájllal. (Korlátozott szolgáltatás minden olyan szolgáltatás vagy program, amely használatához engedélyt kér. Más szóval, ha egy szolgáltatás általában felhasználónevet és jelszót kér, akkor az korlátozott szolgáltatás.)

Felsorolás 1.6. bejelentkezési szolgáltatás konfigurációs fájlja

hitelesítés szükséges pam_securetty.so

hitelesítés szükséges pam_pwdb.so

hitelesítés szükséges pam_nologin.so

#auth szükséges pam_dialup.so

auth opcionális pam_mail.so

fiók szükséges pam_pwdb.so

munkamenet szükséges pam_pwdb.so

munkamenet opcionális pam_lastlog.so

jelszó szükséges pam_pwdb.so

Amint az a listából látható, a konfigurációs fájl három oszlopból áll. A fontjellel (#) kezdődő sorokat figyelmen kívül hagyja. Ezért a pam_dialup modul (az 1.6. lista negyedik sora) kimarad. A fájl sorokat tartalmaz ugyanazzal a harmadik mezővel - pam_pwd.so, és az első - auth. Ha több sort használ ugyanazzal az első mezővel, ezt modulhalmozásnak nevezzük, és lehetővé teszi többlépcsős engedélyezést (modulverem), amely több különböző engedélyezési eljárást tartalmaz.

Az első oszlop a típusoszlop. A típust a négy karaktercímke egyike határozza meg: hitelesítés, fiók, munkamenet és jelszó. Az összes oszlop tartalmát a kis- és nagybetűk nem különböztetik meg.

Az auth típus (hitelesítés - hitelesítés) arra szolgál, hogy megtudja, hogy a felhasználó az-e, akinek állítja magát. Ez általában a beírt és tárolt jelszavak összehasonlításával érhető el, de más lehetőségek is lehetségesek.

A típusú fiók (fiók) ellenőrzi, hogy az adott felhasználó jogosult-e a szolgáltatás használatára, milyen feltételekkel, elavult-e a jelszó stb.

A jelszó típusa az engedélyezési tokenek megújítására szolgál.

A munkamenet típusa bizonyos műveleteket hajt végre, amikor egy felhasználó bejelentkezik, és amikor egy felhasználó kijelentkezik.

Vezérlő zászlók

A második oszlop egy vezérlőjelző mező, amely meghatározza, hogy mi a teendő a modul visszatérése után, azaz a PAM válasza a SUCCESS, IGNORE és FAILURE üzenetekre. A megengedett értékek szükségesek, kötelezőek, elegendőek és nem kötelezőek. Az ebben a mezőben lévő érték határozza meg, hogy a fájl fennmaradó sorai feldolgozásra kerülnek-e.

A szükséges jelző a leginkább korlátozó viselkedést határozza meg. Minden olyan karakterlánc, amely a szükséges jelzővel rendelkezik, és amelynek modulja FAILURE értéket adott vissza, megszakad, és a hívó szolgáltatás FAILURE állapotot ad vissza. Más sorokat nem veszünk figyelembe. Ezt a zászlót ritkán használják. Az a helyzet, hogy ha a vele megjelölt modul kerül végrehajtásra legelsőként, akkor előfordulhat, hogy az utána következő modulok, így a naplózásért felelős modulok sem futnak le, ezért általában a szükséges jelzőt használják helyette.

A szükséges jelző nem szakítja meg a modulok végrehajtását. Bármi legyen is az általa megjelölt modul végrehajtásának eredménye: SIKER (SIKER), IGNORE (IGNORE) vagy FAILURE (FAILURE), a PAM mindig a következő modul feldolgozása felé halad. Ez a leggyakrabban használt jelző, mivel a modul végrehajtásának eredménye csak akkor kerül visszaadásra, ha az összes többi modul le nem fejeződött, ami azt jelenti, hogy a naplózásért felelős modulok biztosan végrehajtásra kerülnek.

Az elegendő jelző hatására a karakterlánc azonnal leállítja a feldolgozást, és SIKER értéket ad vissza, feltéve, hogy a vele jelölt modul a SIKER értéket adta vissza, és korábban nem volt olyan modul a szükséges jelzővel, amely a FAILURE állapotot adta vissza. Ha ilyen modullal találkoztunk, akkor az elegendő jelzőt figyelmen kívül hagyja. Ha az ezzel a jelzővel megjelölt modul IGNORE vagy FAILURE értéket adott vissza, akkor az elegendő jelzőt ugyanúgy kezeli a rendszer, mint az opcionális jelzőt.

Az opcionális jelzővel ellátott modul végrehajtásának eredményét a rendszer csak akkor veszi figyelembe, ha ez az egyetlen modul a veremben, amely SIKER értéket adott vissza. Ellenkező esetben a végrehajtás eredményét figyelmen kívül hagyja. Így a vele jelölt modul sikertelen végrehajtása nem jelenti a teljes engedélyezési folyamat kudarcát.

A szükséges és szükséges jelzőkkel megjelölt modulok nem adhatnak HIBA értéket ahhoz, hogy a felhasználó hozzáférhessen a rendszerhez. Az opcionális jelzővel ellátott modul végrehajtásának eredményét a rendszer csak akkor veszi figyelembe, ha ez az egyetlen modul a veremben, amely SIKERET adott vissza.

RAM modulok

A harmadik oszlop az adott sorhoz társított modul teljes képzésű fájlnevét tartalmazza. A modulok elvileg bárhol elhelyezkedhetnek, de ha egy előre meghatározott modulkönyvtárba kerülnek, akkor csak egy név adható meg, különben egy elérési út is kell. A WSWS-en az előre meghatározott könyvtár a /lib/security.

A negyedik oszlop a modulra való átlépésre szolgál további beállítások. Nem minden modul rendelkezik paraméterekkel, és ha vannak, akkor előfordulhat, hogy nem használhatók. Egy paraméter modulnak való átadása lehetővé teszi a viselkedésének ilyen vagy olyan megváltoztatását.

Az 1.7-es lista felsorolja a WSWS-t alkotó PAM-modulokat.

Felsorolás 1.7. A WSWS részét képező RAM-modulok listája

pam_rhosts_auth.so

pam_securetty.so

pam_unix_acct.so

pam_unix_auth.so

pam_unix_passwd.so

pam_unix_session.so

Bővebben a modulokról

A pam_access.so modul a hozzáférés megadására/megtagadására szolgál az /etc/security/access.conf fájl alapján. A fájl sorai a következő formátumúak:

jogok: felhasználók: tól

Engedélyek - vagy + (engedélyezés) vagy - (megtagadás)

Felhasználók – ALL, felhasználónév vagy user@host, ahol a gazdagép megegyezik a helyi gép nevével, ellenkező esetben a bejegyzés figyelmen kívül marad.

From - egy vagy több terminál fájlnév (nincs /dev/ előtag), gazdagépnevek, domain nevek(ponttal kezdődően), IP-címek, ÖSSZES vagy HELYI.

A pam_cracklib.so modul ellenőrzi a jelszavakat egy szótárban. Úgy tervezték, hogy érvényesítse az új jelszót, és megakadályozza a könnyen feltörhető jelszavak használatát, mint például a gyakori szavak, az ismétlődő karaktereket tartalmazó jelszavak és a túl rövid jelszavak. Vannak opcionális paraméterek: debug, type= és restry=. A debug opció lehetővé teszi a hibakeresési információk naplófájlba írását. A type paraméter, amelyet egy karakterlánc követ, megváltoztatja az alapértelmezett NewUnixpassword: promptot, hogy a Unix szót a megadott karakterláncra módosítsa. Az újrapróbálkozás paraméter megadja, hogy a felhasználó hány kísérletet tegyen jelszó megadására, amely után hibaüzenetet ad vissza (alapértelmezett egy kísérlet).

Fontolja meg az 1.8-as listát. Megmutatja az /etc/pam.d/other fájl tartalmát. Ez a fájl tartalmazza a PAM motor által olyan szolgáltatásokhoz használt konfigurációt, amelyek nem rendelkeznek saját konfigurációs fájlokkal az /etc/pam.d könyvtárban. Más szavakkal, ez a fájl minden olyan szolgáltatásra vonatkozik, amelyet a PAM rendszer nem ismer. Mind a négy típusú jogosultságot, hitelesítést, fiókot, jelszót és munkamenetet biztosít, amelyek mindegyike meghívja a szükséges jelzővel ellátott pam_deny.so modult. Így az ismeretlen szolgáltatás végrehajtása tilos.

Felsorolás 1.8. FÁJL /etc/pam.d/other

hitelesítés szükséges pam_deny.so

hitelesítés szükséges pam_warn.so

fiók szükséges pam_deny.so

jelszó szükséges pam_deny.so

jelszó szükséges pam_warn.so

munkamenet szükséges pam_deny.so

A pam_dialup.so modul ellenőrzi, hogy szükség van-e jelszóra a távoli terminál vagy terminálok eléréséhez az /etc/security/ttys.dialup fájl használatával. A modul nem csak a ttyS-re alkalmazható, hanem általában minden tty terminálra. Ha jelszóra van szükség, a rendszer összeveti azt az /etc/security/passwd.dialup fájlban lévővel. A passwd.dialup fájl módosításait a dpasswd program kezeli.

A pam_group.so modul ellenőrzi az /etc/security/group.conf fájl tartalmát. Ez a fájl meghatározza azokat a csoportokat, amelyeknek a fájlban megadott felhasználó tagja lehet, ha bizonyos feltételek teljesülnek.

A pam_lastlog.so modul információkat ír a lastlog fájlba arról, hogy a felhasználó mikor és honnan jelentkezett be. Ez a modul általában a munkamenet típusával és az opcionális jelzővel van megjelölve.

A pam_limits.so modul lehetővé teszi, hogy különféle korlátozásokat írjon elő a bejelentkezett felhasználók számára. Ezek a korlátozások nem vonatkoznak a root felhasználóra (vagy bármely más, null azonosítóval rendelkező felhasználóra). A korlátozások bejelentkezési szinten vannak beállítva, és nem globálisak vagy állandóak, csak egyetlen bejelentkezésen belül érvényesek.

A pam_lastfile.so modul vesz néhány bejegyzést (elem), összehasonlítja a fájlban található listával, és az összehasonlítás eredménye alapján a SIKER (SIKER) vagy FAILURE (FAILURE) eredményt adja vissza. Ennek a modulnak a paraméterei a következők:

Item=[terminál felhasználó | remote_host | távoli_felhasználó | csoport| héj]

Sense= (visszaadandó állapot; ha a bejegyzés megtalálható a listában, ellenkező esetben az ellenkező állapot kerül visszaadásra)

file=/full/path/and/file_name - onerr= (milyen állapotot kell visszaadni, ha hiba történik)

App1y=[user|@group] (meghatározza a korlátozandó felhasználót vagy csoportot. Csak az item=[terminál | távoli_gazda | shell] bejegyzéseknél van értelme, az item=[felhasználó | távoli_felhasználó | csoport] típusú bejegyzéseknél figyelmen kívül hagyja)

A pam_nologin.so modul az auth típus engedélyezésére szolgál a szükséges jelzővel. Ez a modul ellenőrzi, hogy létezik-e az /etc/nologin fájl, és ha nem, akkor a SUCCESS-t adja vissza, ellenkező esetben a fájl tartalma megjelenik a felhasználó számára, és a FAILURE üzenetet adja vissza. Ezt a modult általában akkor használják, ha a rendszer még nem teljesen működőképes, vagy átmenetileg karbantartás miatt le van zárva, de nincs leválasztva a hálózatról.

A pam_permit.so modul kiegészíti a pam_deny.so modult. Mindig a SIKERET adja vissza. A modul által átadott paraméterek figyelmen kívül maradnak.

A pam_pwdb.so modul interfészt biztosít a passwd és shadow fájlokhoz. A következő lehetőségek lehetségesek:

Debug - hibakeresési információk írása a naplófájlba;

Audit - további hibakeresési információk azok számára, akik nem rendelkeznek elegendő szokásos hibakeresési információval;

Use_first_pass - soha ne kérjen jelszót a felhasználótól, hanem vegye ki a korábbi veremmodulokból;

Try_first_pass - próbálja meg lekérni a jelszót az előző modulokból, hiba esetén kérdezze meg a felhasználót;

Use_authtok - FAILURE értéket ad vissza, ha a pam_authtok nincs beállítva, ne kérjen jelszót a felhasználótól, hanem vegye ki a korábbi veremmodulokból (csak a jelszó típusú modulok vereméhez);

not_set_pass - ne állítsa be az ebből a modulból származó jelszót a következő modulok jelszavaként;

Shadow - támogatja az árnyékjelszó-rendszert;

Unix - tegyen jelszavakat az /etc/passwd fájlba;

Md5 - használjon md5 jelszavakat a következő jelszómódosításhoz;

Bigcrypt - használjon DECC2 jelszavakat, amikor legközelebb jelszót módosít;

Csomópont késleltetés – egy másodperces késleltetés letiltása sikertelen engedélyezés esetén.

A pam_rhosts_auth.so modul engedélyezi/megtagadja az .rhosts vagy hosts.equiv fájlok használatát. Ezenkívül engedélyezi/megtiltja a "veszélyes" bejegyzések használatát ezekben a fájlokban. Ennek a modulnak a paraméterei a következők:

No_hosts_equiv - figyelmen kívül hagyja az /etc/hosts.equiv fájlt;

No_rhosts – figyelmen kívül hagyja az /etc/rhosts vagy a ~/.rhosts fájlt;

Debug – naplózza a hibakeresési információkat;

Nowarn – ne jelenítsen meg figyelmeztetéseket;

Elnyom - ne jelenítsen meg üzeneteket;

Promiscuous – Lehetővé teszi a „+” helyettesítő karakter használatát bármely mezőben.

A pam_rootok.so modul SUCCESS értéket ad vissza minden null azonosítójú felhasználónál. Ha meg van jelölve az elegendő jelzővel, akkor ez a modul jelszó megadása nélkül teszi lehetővé a szolgáltatáshoz való hozzáférést. A modulnak csak egy paramétere van: debug.

A pam_securetty.so modul csak szuperfelhasználók ellen használható. Ez a modul az /etc/securetty fájllal működik, lehetővé téve a szuperfelhasználó számára, hogy csak az ebben a fájlban felsorolt terminálokon keresztül jelentkezzen be. Ha engedélyezni szeretné a root bejelentkezést telneten keresztül (pszeudo terminál ttyp), akkor vagy a ttyp0-255 sorokat kell hozzáadnia ehhez a fájlhoz, vagy megjegyzésbe kell írnia a pam_securetty.so hívását a bejelentkezési szolgáltatás fájljában.

A pam_shells.so modul SUCCESS-t ad vissza, ha az /etc/passwd fájlban megadott felhasználói shell szerepel az /etc/shells fájlban. Ha az /etc/passwd fájl nem rendel shellt a felhasználóhoz, akkor a /bin/sh elindul. Ha az /etc/passwd fájl parancsértelmezőt határoz meg egy olyan felhasználó számára, amely nem szerepel az /etc/shells listában, a modul FAILURE értéket ad vissza. Csak a szuperfelhasználó írhat az /etc/shells fájlba.

A pam_stress.so modul a jelszavak kezelésére szolgál. Nagyon sok paramétere van, beleértve a változatlan hibakeresést is, de általában csak kettő az összes paraméter közül érdekes:

Rootok - lehetővé teszi a szuperfelhasználó számára a felhasználói jelszavak megváltoztatását a régi jelszó megadása nélkül;

Lejárt – Ezzel az opcióval a modul úgy fut le, mintha a felhasználó jelszava már lejárt volna.

Más modulopciók lehetővé teszik e két mód bármelyikének letiltását, egy másik modul jelszavának használatát, vagy jelszó átadását egy másik modulnak stb. Itt nem térek ki a modul összes lehetőségére, így ha használnia kell a ezt a modult olvassa el.leírást a modul dokumentációjában.

A WSWS alapértelmezés szerint nem használja a pam_tally.so modult az /etc/pam.d fájlban. Ez a modul számolja az engedélyezési kísérleteket. Sikeres engedélyezés esetén a próbálkozások számának számlálója nullázható. Ha a sikertelen csatlakozási kísérletek száma meghalad egy bizonyos küszöböt, a hozzáférés megtagadható. Alapértelmezés szerint a kísérletekre vonatkozó információk a /var/log/faillog fájlban vannak elhelyezve. A globális lehetőségek a következők:

Onerr= - mi a teendő, ha hiba történik, például a fájl nem nyitható meg;

Fájl=/teljes/elérési út/és/fájlnév – ha hiányzik, az alapértelmezett fájl kerül felhasználásra. A következő paraméternek csak a hitelesítés típusa esetén van értelme:

No_magic_root - bekapcsolja a kísérletek számának számlálását a szuperfelhasználó számára (az alapértelmezés nem kerül végrehajtásra). Hasznos, ha a root bejelentkezés telneten keresztül engedélyezett. A következő lehetőségek csak a fióktípushoz használhatók:

Deny=n - hozzáférés megtagadása n próbálkozás után. Ennek az opciónak a használatakor a reset/no_reset modul alapértelmezett viselkedése no_resetről visszaállításra módosul. Ez minden felhasználónál megtörténik, kivéve a root felhasználót (UID 0), kivéve, ha a no_magic_root beállítást használjuk;

No_magic_root – Ne hagyja figyelmen kívül a deny opciót a root felhasználó által végrehajtott hozzáférési kísérleteknél. Ha a deny= opcióval együtt használjuk (lásd korábban), a root felhasználó alapértelmezett viselkedése alaphelyzetbe áll, mint az összes többi felhasználó esetében;

Even_deny_root_account – Lehetővé teszi a szuperfelhasználói fiók zárolását, ha a no_magic_root opció jelen van. Ez figyelmeztetést eredményez. Ha nem használja a no_magic_root beállítást, akkor a sikertelen próbálkozások számától függetlenül a szuperfelhasználói fiók a normál felhasználói fiókokkal ellentétben soha nem lesz zárolva;

Reset - a sikeres bejelentkezés utáni próbálkozások számának számlálójának nullázása;

No_reset - ne állítsa vissza a sikeres bejelentkezési kísérletek számának számlálóját; alapértelmezés szerint használatos, hacsak nincs deny= megadva.

A pam_time.so modul lehetővé teszi egy szolgáltatáshoz való hozzáférés korlátozását az idő függvényében. Minden beállítási utasítás megtalálható az /etc/security/time.conf fájlban. Nincsenek paraméterei: minden a konfigurációs fájlban van beállítva.

A pam_unix modul a normál WSWS jogosultságot kezeli (általában a pam_pwdb.so-t használják helyette). Fizikailag ez a modul négy modulból áll, amelyek mindegyike megfelel az egyik PAM-típusnak: pam_unix_auth.so, pam_unix_session.so, pam_unix_acct.so és pam_unix_passwd.so. A fiók- és hitelesítési típusokhoz tartozó moduloknak nincsenek paraméterei. A modulnak csak egy paramétere van a passwd típushoz: strict=false. Ha jelen van, a modul nem ellenőrzi a jelszavak feltöréssel szembeni ellenállását, lehetővé téve tetszőleges, beleértve a nem biztonságos (könnyen kitalálható vagy brutális erővel járó) jelszavak használatát. A munkamenettípus modulja két paramétert ismer: a hibakeresést és a nyomkövetést. A debug beállítás hibakeresési információi a syslog.conf fájlban megadott hibakeresési információs naplófájlba kerülnek, a nyomkövetési opció információi pedig érzékenységük miatt az authpriv naplóba kerülnek.

A pam_warn.so modul üzenetet naplóz a syslog hívásáról. Nincsenek paraméterei.

A pam_wheel.so modul csak a kerékcsoport tagjainak teszi lehetővé, hogy szuperfelhasználóvá váljanak. A kerékcsoport egy speciális rendszercsoport, amelynek tagjai több jogosultsággal rendelkeznek, mint a közönséges felhasználók, de kevesebb, mint a szuperfelhasználó. Jelenléte lehetővé teszi a szuperfelhasználói jogosultságokkal rendelkező rendszerfelhasználók számának csökkentését, ezáltal a kerékcsoport tagjaivá tételét és ezáltal a rendszer biztonságának növelését. Ha a superuser csak terminállal tud bejelentkezni, akkor ezzel a modullal ellehetetleníthető a superuser jogosultságokkal rendelkező felhasználók telnetezése, megtagadva tőlük a hozzáférést, hacsak nem tartoznak a kerékcsoporthoz. A modul a következő opciókat használja:

Debug – hibakeresési információk naplózása;

Use_uid – A tulajdonjog meghatározása a felhasználó aktuális azonosítója alapján, nem pedig a bejelentkezéskor a felhasználóhoz rendelt adatok alapján.

Bizalom – ha a felhasználó a kerékcsoporthoz tartozik, akkor a SIKERT adja vissza az IGNORE helyett;

Deny – megfordítja az eljárás jelentését (SIKERTELEN visszaadás). A group= paraméterrel kombinálva lehetővé teszi, hogy megtagadja a hozzáférést a csoport tagjaitól.

JEGYZET -

Az /etc/security könyvtár kapcsolódik az /etc/pam.d könyvtárhoz, mert tartalmazza az /etc/pam.d fájlokban meghívott különféle PAM-modulok konfigurációs fájljait.

RAM bejegyzések a naplófájlokban

Felsorolás 1.9. A /var/log/secure tartalma

január 11. 16:45:14 chiriqui PAM_pwdb: (su) munkamenet megnyitva a root felhasználó számára

január 11. 16:45:25 chiriqui PAM_pwdb: (su) munkamenet lezárva a root felhasználó számára

január 11. 17:18:06 chiriqui bejelentkezés: SIKERTELEN BEJELENTKEZÉS 1 FROM (null) FOR David,

Hitelesítési hiba

január 11. 17:18:13 chiriqui bejelentkezés: SIKERTELEN BEJELENTKEZÉS 2 FROM (null) FOR David.

Hitelesítési hiba

január 11. 17:18:06 chiriqui bejelentkezés: SIKERTELEN BEJELENTKEZÉS 1 FROM (null) FOR David.

Hitelesítési hiba

január 11. 17:18:13 chiriqui login: SIKERTELEN BEJELENTKEZÉS 2 FROM (null) FOR David,

Hitelesítési hiba

január 11. 17:18:17 chiriqui PAM_pwdb: (bejelentkezés) munkamenet megnyitva David felhasználó számára

január 11. 17:18:17 chiriqui -- david: BEJELENTKEZÉS A ttyl: David

január 11. 17:18:20 chiriqui PAM_pwdb: (bejelentkezés) munkamenet lezárva David felhasználó számára

Minden bejegyzés dátummal, időponttal és gazdagépnévvel kezdődik. Ezt követi a PAM modul neve és a folyamatazonosító, szögletes zárójelben. Ezután zárójelben a korlátozott szolgáltatás neve. Az 1.9-es lista esetén ez vagy su vagy login. A szolgáltatás nevét vagy a "sessionopened" (a munkamenet nyitva van) vagy a "sessionclosed" (a munkamenet lezárva) követi.

A "sessionopened" bejegyzést közvetlenül követő bejegyzés egy bejelentkezési üzenet, amely megmondja, hogy ki és honnan van bejelentkezve.

A következő kérdéseket mérlegelik:

Mi az alapértelmezett felhasználói csoport és privát felhasználói csoportok;

Felhasználó/csoport módosítása;

Hogyan befolyásolja a felhasználó/csoport megváltoztatása a grafikus felhasználói felületet;

Biztonság és felhasználók;

Biztonság és jelszavak;

Jelszó védelem;

jó jelszó kiválasztása;

Jelszó feltörés.

Alapértelmezett csoport

Jelenleg már nincs korlátozás arra, hogy egyszerre csak egy csoporthoz tartozzon a felhasználó. Bármely felhasználó egyszerre több csoporthoz tartozhat. A newgrp paranccsal a felhasználó a parancsban megadott csoport tagjává válik, és ez a csoport lesz a felhasználó számára bejelentkezési csoport(bejelentkezési csoport). Ebben az esetben a felhasználó annak a csoportnak a tagja marad, amelynek tagja volt a newgrp parancs kiadása előtt. A bejelentkezési csoport az a csoport, amely a felhasználó által létrehozott fájlok csoporttulajdonosává válik.

Az alapértelmezett csoport és a privát felhasználói csoportok közötti különbség a két séma nyitottságának foka. Az alapértelmezett csoporttal rendelkező séma esetén bármely felhasználó elolvashatja (és gyakran módosíthatja) egy másik felhasználó fájljait. Privát csoportok esetén azonban egy másik felhasználó által létrehozott fájl olvasása vagy írása csak akkor lehetséges, ha a tulajdonos kifejezetten megadja a jogokat más felhasználóknak ezekhez a műveletekhez.

Ha azt szeretné, hogy a felhasználók a rendszergazda beavatkozása nélkül csatlakozhassanak egy csoporthoz és elhagyhassák azt, akkor hozzárendelhet egy jelszót a csoporthoz. Egy felhasználó csak akkor használhatja egy bizonyos csoport jogosultságait, ha ahhoz tartozik. Itt két lehetőség van: vagy a bejelentkezés pillanatától a csoporthoz tartozik, vagy később, miután elkezdett dolgozni a rendszerrel, lesz a csoport tagja. Ahhoz, hogy egy felhasználó csatlakozhasson egy olyan csoporthoz, amelyhez nem tartozik, ehhez a csoporthoz jelszót kell rendelni.

A WSWS alapértelmezés szerint nem használ csoportjelszavakat, így nincs gshadow fájl az /etc könyvtárban.

Ha a végrehajtásra rutinfeladatokat Ha folyamatosan csak az egyik useradd, LISA vagy COAS programot használ, a felhasználói beállítások fájlok egységesebbek és könnyebben karbantarthatók.

Az alapértelmezett csoportséma előnye, hogy megkönnyíti a fájlok megosztását, mivel használatakor nem kell aggódnia a fájlengedélyek miatt. Ez a séma magában foglalja a rendszer nyitott megközelítését a „minden megengedett, ami nem tilos, elve alapján”.

A felhasználói alapbeállítások beállítása kiemelt fontosságú feladat, amelyet a rendszer telepítése után azonnal be kell fejezni.

Privát felhasználói csoportok

A privát felhasználói csoportok neve megegyezik a felhasználói nevekkel. A privát csoport a bejelentkezési csoport, tehát alapértelmezés szerint, hacsak a könyvtárattribútumok másként nem rendelkeznek, a felhasználó összes fájlját birtokló csoportként van hozzárendelve.

A felhasználók privát csoportjainak előnye, hogy a felhasználóknak nem kell a fájlokhoz való hozzáférés korlátozására gondolniuk: alapértelmezés szerint a felhasználói fájlokat létrehozásuk pillanatától kezdve korlátozott lesz. A WSWS-ben privát csoportok használatakor a felhasználó csak a hozzá tartozó fájlokat olvashatja vagy módosíthatja. Ráadásul csak a saját könyvtárában tud fájlokat létrehozni. Ezt az alapértelmezett viselkedést a rendszergazda vagy a felhasználó módosíthatja, mindkét oldalon külön fájlés a címtár szintjén.

Számos parancs létezik, amellyel a felhasználó szabályozhatja a nevét és/vagy azt a csoportot, amelyhez tartozik, vagy azt a nevet vagy csoportot, amelyen a program fut. Az egyik ilyen program a newgrp.

A newgrp parancsot bármely felhasználó futtathatja. Lehetővé teszi számára, hogy csatlakozzon egy olyan csoporthoz, amelyhez nem tartozott, de csak akkor, ha ehhez a csoporthoz jelszót rendeltek. Ezt a parancsot nem engedi meg, hogy jelszó nélkül csatlakozzon egy csoporthoz, ha nem tagja annak a csoportnak.

A newgrp parancs olyan csoporton használható, amelynek a felhasználó már tagja. Ebben az esetben a newgrp a megadott csoportot teszi bejelentkezési csoporttá. A felhasználói csoportok két típusra oszthatók: a bejelentkezési csoportra és az összes többi csoportra, amelyhez a felhasználó tartozik. Egy felhasználó több csoporthoz is tartozhat, de mindig a felhasználó által létrehozott fájlok tulajdonosa lesz a felhasználó bejelentkezési csoportja.

A newgrp mellett a chown és chgrp parancsokkal is szabályozhatja, hogy egy fájl melyik felhasználóhoz vagy csoporthoz tartozik.

A newgrp parancs hatóköre az XWindow környezetben arra az xterm programra korlátozódik, amelyben végrehajtották: csak az ezen a terminálon keresztül elindított programok futnak le az új csoport kontextusában, ami azt jelenti, hogy a felhasználó nem tudja megváltoztatni bejelentkezési csoport az ablakkezelőn keresztül indított programokhoz. Az a program, amelyet mindig egy másodlagos csoport kontextusában kell futtatni, egy szkripten keresztül futtatható, amely beállítja a kívánt bejelentkezési csoportra.

Az XWindow rendszer mindig további nehézségeket hoz a felhasználók életébe. Ebben az esetben ezek a nehézségek nem közvetlenül az X-hez kapcsolódnak, hanem az /etc/groups és az /etc/gshadow logikájából következnek. Azoknak, akik nem használnak árnyékjelszavakat a csoportokhoz, nem kell aggódniuk. X esetén egyszerű szkriptből nem lehet jelszóval védett csoportot felállítani, viszont a felhasználó másodlagos, jelszót nem igénylő csoportjainál a csoportváltás rendkívül egyszerű. A következő szkript elegendő:

sg - gifs -c /usr/X11R6/bin/xv &

Ez a szkript elindítja az xv programot, amelynek elsődleges csoportja a csoport gif. Amit meg kell szerezned.

Nehezebb az árnyékcsoport jelszavakat használóknak, mert ilyenkor ennek a szkriptnek a futtatásakor hibaüzenet jelenik meg a képernyőn. Amikor az /etc/groups fájl felsorolja a csoporthoz tartozó felhasználókat, bármelyikük automatikusan a csoport tagjának minősül azonnal a bejelentkezéskor. Az árnyékjelszavak esetében azonban a csoportfelhasználók listája átkerült az /etc/gshadow fájlba, így a rendszerbe bejelentkezett felhasználó nem kerül automatikusan a tagok közé, hanem csatlakozhat hozzá a newgrp parancsot, vagy futtasson bármely programot a nevében az sg paranccsal. A probléma az, hogy X szemszögéből adott felhasználó(aki nem feltétlenül az X munkamenetet kezdeményező felhasználó) nem hozhat létre kapcsolatot. Ezért a jelszóval nem védett csoportok esetében a fenti szkript a következőképpen módosul:

xhosts +localhost

sg - gifs -c /usr/X11R6/bin/xv &

A hozzáadott sor új csoport (gif) számára teszi lehetővé a képernyő elérését. A legtöbb munkaállomásnál ez nem okozhat jelentős biztonsági problémákat, mivel ez a sor csak a helyi gazdagép felhasználói számára teszi lehetővé a képernyő elérését (a további információ az X-ről és az xhostról lásd egy jó Linux rendszergazdai útmutatót).

JEGYZET

Az X szerver használata (különösen az xdm-mel vagy a kdm-mel együtt) számos finomsággal jár, amit a grafikus alkalmazások tovább súlyosbítanak, mivel nem csak a parancssorból, hanem a grafikus asztalon lévő ikonról is elindíthatók.

Felhasználóváltás

JEGYZET

Egy normál felhasználó nem tud annyi kárt tenni a rendszerben, mint amennyire egy figyelmetlen szuperfelhasználó tud. Szuperfelhasználóként elkövetett gépelési hibájának következményei egészen végzetesek lehetnek, egészen addig a pontig, hogy minden Ön rendszerfájlokat(és még a rendszerben tárolt összes fájlnak is) el lehet majd búcsúzni. Előfordulhat, hogy néhány cég elbúcsúzik Öntől is.

A su parancs az egyik felhasználót a másikká változtatja. A csapat innen kapta a nevét « helyettes felhasználó » (felhasználói helyettesítés), de mivel a leggyakrabban a szuperfelhasználóvá válik..

Az argumentumok nélkül meghívott su parancs bekéri a felhasználót a jelszó megadására, majd (a megfelelő jelszó válaszul) root felhasználóvá tesz. Ez a parancs korlátozott szolgáltatás, így biztonságának minden aspektusa konfigurálható az /etc/pam.d/su fájlon keresztül.

JEGYZET -

A su hívás felhasználónév megadása nélkül (kötőjellel vagy anélkül) utasításként kezeli, hogy Ön legyen a root felhasználó.

Ez a sudo parancs lehetővé teszi a kiválasztott felhasználók számára, hogy bizonyos programokat rootként futtassanak, és a parancsot elérő felhasználótól nem a root jelszót kell megadni, hanem a saját jelszavát. A sudo használja, mint az sg parancsot. A felhasználó beírja a sudo command_to_execute parancsot, majd a jelszavát, és ha megengedik, a megadott parancs végrehajtásra kerül a szuperfelhasználói jogosultságokkal összefüggésben.

Biztonság és felhasználók

A felhasználókat általában csak az érdekli, hogyan kell bejelentkezni és futtatni a szükséges programokat. A biztonság iránti érdeklődésük csak a fontos fájlok elvesztése után jelenik meg. De nem tart sokáig. Miután a felhasználók tudomást szereztek az intézkedések megtételéről, gyorsan elfelejtik az óvintézkedéseket.

Általánosságban elmondható, hogy nem az ő gondjuk, hanem a biztonság. A rendszeradminisztrátornak olyan biztonsági szabályzatot kell kidolgoznia, megvalósítania és karbantartania, amely lehetővé teszi a felhasználók számára, hogy anélkül végezzék munkájukat, hogy elvonják a figyelmüket a hatókörén kívül eső biztonsági problémák.

A rendszer fő veszélye általában belülről fakad, nem kívülről. Forrása (főleg nagy rendszerekben) lehet például egy dühös felhasználó. A túlzott gyanakvást azonban kerülni kell, ha a tudatlanságból okozott kárt rosszindulatú szándékkal keverik össze. A könyv első része leírja, hogyan védheti meg a felhasználókat a saját és mások fájljainak nem szándékos sérülésétől. Ahogy a gyakorlat azt mutatja, az átlagos felhasználó nem tudja károsítani a rendszert. Csak azokkal a felhasználókkal kell aggódnia, akik képesek kiskaput találni a védelmi mechanizmusokban, és valóban képesek célzott károkat okozni a rendszerben. De az ilyen felhasználók általában kevesen vannak, és idővel ismertté válnak, különösen, ha tudja, mit kell keresnie. A kockázati csoportba azok a felhasználók tartoznak, akik pozíciójuknál fogva vagy kapcsolataiknak köszönhetően root jogosultságok szintjén juthatnak hozzá. A könyv anyagának elsajátítása során megtanulja, mit kell keresnie a közelgő bajok jeleiként.

Alapértelmezés szerint a felhasználók teljes ellenőrzést gyakorolhatnak saját könyvtáraik felett. Ha az alapértelmezett csoportot használja, akkor az összes rendszerfelhasználó ugyanabba a csoportba tartozik. Bármely felhasználónak joga van hozzáférni más felhasználók saját könyvtáraihoz és az azokban található fájlokhoz. A séma privát felhasználói csoportokkal történő használatakor a rendszer bármely felhasználója csak a saját saját címtárához férhet hozzá, a többi felhasználó saját könyvtára nem érhető el számára.

Ha a rendszer minden felhasználójának meg kell osztania valamilyen közös fájlkészletet, akkor ajánlott valahol külön erre a célra egy megosztott könyvtárat létrehozni, aminek minden felhasználó tagja lenne (ez lehet a felhasználói csoport vagy bármely más csoport Ön hozta létre), és adja meg a csoportnak a megfelelő hozzáférési jogokat ehhez a megosztott könyvtárhoz. Ha egy felhasználó elérhetővé kívánja tenni egyes fájljait más felhasználók számára, egyszerűen átmásolhatja azokat ebbe a könyvtárba, és megbizonyosodhat arról, hogy ezek a fájlok ugyanahhoz a csoporthoz tartoznak, amelynek minden felhasználó tagja.

Egyes felhasználóknak olyan programokat kell használniuk, amelyek nem szerepelnek a WSWS-ben, vagy egyszerűen nem nélkülözhetik azokat. A legtöbb felhasználó idővel sok saját fájlt készít: dokumentumokat, konfigurációs fájlokat, szkripteket stb. Az OpenLinux rendszer nem sok segítséget nyújt a felhasználóknak a fájlok rendszerezésében, ezt a feladatot a rendszergazdára bízza.

Az egyes új felhasználók saját könyvtárában létrehozott könyvtárszerkezetet az /etc/skel könyvtár tartalma határozza meg. Egy tipikus /etc/skel általában a következő könyvtárakat tartalmazza:

Ezek a könyvtárak (illetve) bináris fájlok, forrásfájlok, dokumentumfájlok és egyéb különféle fájlok tárolására szolgálnak. Sok program alapértelmezés szerint felajánlja, hogy bizonyos típusú fájlokat ezen alkönyvtárak valamelyikébe mentsen. Miután a felhasználók tudomást szereztek a rendelkezésükre álló címtárak céljáról, általában hajlandóak használni őket, mivel ezzel megkímélik őket attól, hogy valami saját magukkal kelljen előállniuk. Ne felejtse el a ~/bin könyvtárat a felhasználók PATH változójában felsorolt utolsó könyvtárak közé tenni.

Biztonság és jelszavak

Azt mondják, ahol vékony, ott eltörik – ez a mondás gyakran felidéződik, amikor a jelszavak fontosságáról van szó egy biztonsági rendszerben. Általánosságban elmondható, hogy egy biztonsági rendszer erősségét számos tényező határozza meg, például, hogy a WSWS rendszer milyen szolgáltatásokat tesz elérhetővé a külső felhasználók számára (hogy webszerverként használják-e, telnet segítség stb.). Egy másik meghatározó tényező a felhasználói jelszavak, ami elvezet minket egy másik tényezőhöz – a felhasználói biztonsági szabályzatoknak való megfeleléshez. Egy egyszerű felhasználó semmit sem akar tudni a biztonságról. Ha tiszteljük a felhasználót, és nem akarunk erőszakos módszerekkel megváltoztatni a biztonsághoz való hozzáállását, tegyük számára kényelmessé és érthetővé a biztonsági rendszert. A kényelem a legnehezebb dolog. Minden, ami biztonságos, általában nem túl kényelmes (mert a kényelem mögött a biztonsággal összeegyeztethetetlen kiszámíthatóság és elemiesség húzódik meg), ezért összeütközésbe kerül azoknak az embereknek a megszokott viselkedésével, akik a lehető legkényelmesebb utat választják minden lehetséges mód helyett. Végül is a felhasználók azért dolgoznak a rendszerrel, hogy elvégezzék a rájuk bízott munkát, és ne újakat adjanak hozzá. Annak elkerülése érdekében, hogy a felhasználók szándékosan a legkisebb ellenállás útjára lépjenek a jelszavakkal kapcsolatban, általában megpróbálom elmagyarázni nekik, mire valók a jelszavak, és miért fontos a biztonságuk. Ez nem olyan általános álláspontból fontos, mint például "egy alacsony biztonságú rendszert fel lehet törni, és fontos fájlokat el lehet lopni vagy megrongálni", hanem a felhasználó személyes érdekei szempontjából.

A legtöbb felhasználó tisztában van az e-mail fontosságával a munkájában. Azt azonban nem veszik észre, hogy bárki, aki a saját nevével jelentkezik be, megkapja a lehetőséget, hogy az e-mail-címét felhasználja ellene. Kérdezze meg a felhasználót, hogy használja-e az e-mailt személyes célokra. Valószínűleg igennel fog válaszolni. Aztán kérdezd meg tőle, hogy döntenie kellett-e email fontos üzleti ügyek. Napról napra egyre kevesebben válaszolnak nemmel. De még ha a válasz nem is, az üzleti partnerek egy része ugyanolyan kötelező érvényűnek tekintheti az e-mail tranzakciót, mint a telefonos tranzakciót.

Ezután magyarázza el a felhasználónak, hogy az e-mailjei néha ugyanolyan fontosak, mint a személyes aláírása. Bár lehetőség van egy e-mail fejlécének megváltoztatására, az esetek többségében az ilyen változtatás ugyanolyan törvénytelen, mint az aláírás hamisítása. De ha valaki, miután valahogy megtanulta egy másik felhasználó jelszavát, az ő neve alatt lép be a rendszerbe, akkor képletesen szólva egy másik személy aláírásával is aláírhat. Az általa küldött levelek technikailag megkülönböztethetetlenek a felhasználó által küldött levelektől. Nem kívánatos és kerülendő az a gyakorlat, hogy valakinek lehetőséget adnak arra, hogy más néven jelentkezzen be (kivéve azokat a rendszergazdákat, akik a bejelentkezési szkriptek és a felhasználói beállítások tesztelésére használják ezt a lehetőséget, de ehhez nem kell ismerniük a felhasználó jelszavát így). A nemkívánatos jelenségek közé tartozik a hamis névvel történő bejelentkezés (akár egy másik felhasználó engedélyével). Mennyire nem kívánatos ez? Erre a kérdésre a választ a vállalati biztonsági politika szigorúsága határozza meg.