Сэтгэгдэл бичиж байна...

Алексей, өдрийн мэнд!

8-р төвийн хариуд гэрчилгээжсэн криптограф мэдээллийг хамгаалах хэрэгслийг ашиглах шаардлагатай байгаа талаар юу ч заагаагүй байна. Гэхдээ ОХУ-ын ФСБ-ын 8-р төвийн удирдлагын 2015 оны 3-р сарын 31-ний өдрийн 149/7/2/6-432 тоот тушаалаар батлагдсан "Арга зүйн зөвлөмж ..." байдаг бөгөөд хоёр дахь хэсэгт ийм догол мөр байдаг. хэсэг:

ISPD-д боловсруулалтын явцад хувийн мэдээллийн аюулгүй байдлыг хангахын тулд нэвтэрсэн криптографийн мэдээллийг хамгаалах хэрэгслүүд цаг тухайд ньтохирлын үнэлгээний журам. ОХУ-ын ФСБ-аас баталгаажуулсан CIPF-ийн жагсаалтыг ОХУ-ын ФСБ-ын лиценз, гэрчилгээ, төрийн нууцыг хамгаалах төвийн албан ёсны вэбсайтад нийтэлсэн болно (www.clsz.fsb.ru). Нэмэлт мэдээлэлМэдээллийн аюулгүй байдлын тодорхой хэрэгслийн талаарх мэдээллийг эдгээр хэрэгслийг хөгжүүлэгчид эсвэл үйлдвэрлэгчээс, шаардлагатай бол эдгээр хэрэгслийн кейс судалгаа хийсэн мэргэжлийн байгууллагуудаас шууд авахыг зөвлөж байна;

Энэ нь яагаад баталгаажсан CIPF-г ашиглах шаардлага биш юм бэ?

ОХУ-ын ФСБ-ийн 2014 оны 7-р сарын 10-ны өдрийн 378 тоот тушаал байдаг бөгөөд 5-р зүйлийн "г" дэд хэсэгт: "хууль тогтоомжийн шаардлагад нийцэж байгаа эсэхийг үнэлэх журмыг давсан мэдээллийн аюулгүй байдлын хэрэгслийг ашиглах. Одоогийн аюул заналхийллийг саармагжуулахын тулд ийм хэрэгслийг ашиглах шаардлагатай тохиолдолд мэдээллийн аюулгүй байдлын чиглэлээр ОХУ-ын хууль тогтоомж."

Энэ нь "бодит аюул заналхийллийг саармагжуулахын тулд ийм хэрэгслийг ашиглах шаардлагатай үед" бага зэрэг төөрөгдүүлсэн юм. Гэхдээ энэ бүх хэрэгцээг халдагч загварт дүрсэлсэн байх ёстой.

Гэхдээ энэ тохиолдолд дахин, 2015 оны "Арга зүйн зөвлөмж ..."-ийн 3-р хэсэгт "Харилцаа холбооны суваг (шугам) ашиглах үед тэдгээрээс дамжуулж буй хамгаалагдсан мэдээллийг таслах боломжгүй ба (эсвэл)" гэж заасан байдаг. ) энэ мэдээлэлд зөвшөөрөлгүй үйлдэл хийх боломжгүй бол, ерөнхий тайлбар мэдээллийн системта зааж өгөх ёстой:

- эдгээр сувгуудыг зөвшөөрөлгүй нэвтрэхээс хамгаалах арга, хэрэгслийн тодорхойлолт;

- эдгээр харилцаа холбооны сувгуудын (шугамуудын) аюулгүй байдлын талаархи судалгааны үр дүнд үндэслэн эдгээр дүгнэлтийг агуулсан баримт бичигт үндэслэн ийм судалгаа хийх эрх бүхий байгууллагаас дамжуулж буй хамгаалагдсан мэдээлэлд зөвшөөрөлгүй нэвтрэх.

Би энэ бүхний төлөө байна - тийм ээ, хувийн мэдээллийг боловсруулах аюулгүй байдлыг хангахын тулд криптограф мэдээллийн хамгаалалтыг үргэлж, хаа сайгүй ашиглах шаардлагагүй. Гэхдээ үүний тулд энэ бүхнийг тайлбарлаж, нотолсон зөрчигчийн загварыг бий болгох шаардлагатай. Та тэдгээрийг ашиглах шаардлагатай хоёр тохиолдлын талаар бичсэн. Гэхдээ нээлттэй холбооны сувгаар PD боловсруулах аюулгүй байдлыг хангахын тулд, эсвэл эдгээр PD боловсруулалт нь хяналттай бүсийн хил хязгаараас давсан тохиолдолд та баталгаагүй криптографийн мэдээллийг хамгаалах хэрэгслийг ашиглаж болно - энэ нь тийм ч энгийн зүйл биш юм. Ийм нөхцөл байдлыг хараад нудрах гэж маш их оролддог зохицуулагчтай баталгаажуулаагүй хэрэгсэл, өгзөг толгойг ашиглахаас илүүтэйгээр баталгаажуулсан криптографийн мэдээллийг хамгаалах хэрэгслийг ашиглах, тэдгээрийг ажиллуулах, хадгалах явцад бүх шаардлагыг дагаж мөрдөх нь илүү хялбар байдаг. түүний хамар.

үл мэдэгдэх сэтгэгдэл...Бодит аюулыг саармагжуулахын тулд ийм хэрэгслийг ашиглах шаардлагатай болсон тохиолдолд: Захиалгын шаардлага ОХУ-ын FSTEC 2013 оны 2-р сарын 11-ний өдрийн 17 тоот (төрийн болон хотын ISPD-д тавигдах шаардлага),

зүйл 11. Мэдээллийн системд агуулагдаж буй мэдээллийн хамгаалалтыг хангахын тулд 5 дугаар зүйлд заасны дагуу мэдээллийн аюулгүй байдлын шаардлагад нийцэж байгаа эсэхийг заавал баталгаажуулах хэлбэрээр тохирлын үнэлгээ хийлгэсэн мэдээллийн аюулгүй байдлын хэрэгслийг ашигладаг. холбооны хууль 2002 оны 12-р сарын 27-ны өдрийн № 184-ФЗ "Техникийн зохицуулалтын тухай".

Алексей Лукатский тайлбар хийж байна ...Проксимо: FSB-ийн зөвлөмжүүд хууль бус байна. 378 дугаар тушаал нь хууль ёсны боловч бүх хууль тогтоомжийн хүрээнд авч үзэх ёстой бөгөөд тохирлын үнэлгээний онцлогийг Засгийн газар, Ерөнхийлөгч тогтоодог гэж заасан. Нэг ч, нөгөө нь ч ийм NPA t-г суллаагүй

Алексей Лукатский тайлбар хийж байна ...Антон: муж улсад гэрчилгээжүүлэх шаардлагыг хуулиар тогтоодог, 17-р тушаал нь тэдгээрийг давтдаг. Мөн бид PDN-ийн тухай ярьж байна

үл мэдэгдэх сэтгэгдэл...Алексей Лукатский: Үгүй FSB зөвлөмжүүд хууль бус байна "Ямар хууль бус вэ? Би 2015 оны 05-р сарын 19-ний өдрийн %40fsbResearchart.html дугаартай баримт бичгийн тухай ярьж байна), гэхдээ 2008 оны 2-р сарын 21-ний өдрийн 149/54- тоот баримт бичгийн тухай биш. 144.

Өөр нэг мэргэжилтэн өмнө нь ижил төстэй сэдвээр FSB-д хүсэлт гаргасан бөгөөд хэрэв та эдгээр баримт бичгийн талаар ярьж байгаа бол 2008 оны FSB-ийн "Арга зүй ...", "Зөвлөмж ..." -ийг ашиглах ёсгүй гэж хэлсэн. . Гэхдээ дахин хэлэхэд эдгээр бичиг баримтууд албан ёсоор цуцлагдаагүй байна. Эдгээр баримт бичиг нь хууль ёсны эсэх, үгүй юу гэдгийг шалгалтын явцад аль хэдийн байгаа FSB-ийн байцаагч нар шийднэ гэж би бодож байна.

Хуульд ПД-ыг хамгаалах хэрэгтэй гэж заасан байдаг. Засгийн газар, FSB, FSTEC-ийн дүрэмд тэдгээрийг хэрхэн хамгаалах ёстойг яг таг тодорхойлдог. FSB-ийн NPA-д: "Баталгаажсан хэрэглээрэй. Хэрэв та гэрчилгээ авахыг хүсэхгүй байгаа бол үүнийг ашиглах боломжтой гэдгээ нотлох хэрэгтэй. Мөн ийм дүгнэлт гаргах зөвшөөрөлтэй компанийн дүгнэлтийг хавсаргана уу." Энэ нь иймэрхүү зүйл...

Алексей Лукатский тайлбар хийж байна ...1. Аливаа зөвлөмж нь заавал биелүүлэх шаардлага биш зөвлөмж юм.

2. 2015 оны гарын авлага нь PD операторуудтай ямар ч холбоогүй - энэ нь харьяа байгууллагуудын аюул заналхийллийн загварыг бичсэн мужуудад хамаарна (1-р зүйлд хамаарна).

3. FSB нь PD-ийн арилжааны операторуудад шалгалт хийх эрхгүй бөгөөд засгийн газруудын хувьд баталгаажуулаагүй криптограф мэдээллийн хамгаалалтыг ашиглах асуудал нь үнэ цэнэтэй зүйл биш юм - тэд PD байгаа эсэхээс үл хамааран баталгаажуулсан шийдлүүдийг ашиглах шаардлагатай - Эдгээр нь FZ-149-ийн шаардлага юм.

4. Дүрэм журамд яаж хамгаалахыг зааж өгсөн, зүгээр. Гэхдээ тэд нөхөн сэргээх арга хэмжээний үнэлгээний хэлбэрийг тодорхойлж чадахгүй - үүнийг зөвхөн Засгийн газар эсвэл Ерөнхийлөгчийн NPA хийх боломжтой. FSB үүнийг хийх эрхгүй

1119-р журмын дагуу:

4. Хувийн мэдээллийг хамгаалах системийн мэдээллийн аюулгүй байдлын хэрэгслийг сонгохдоо ОХУ-ын Холбооны аюулгүй байдлын алба, Техникийн болон экспортын хяналтын Холбооны албаны 4-р хэсэгт заасны дагуу баталсан зохицуулалтын эрх зүйн актуудын дагуу оператор гүйцэтгэнэ. "Хувийн мэдээллийн тухай" Холбооны хуулийн 19-р зүйл.

13.y. Одоогийн аюул заналхийллийг саармагжуулахын тулд ийм хэрэгслийг ашиглах шаардлагатай тохиолдолд мэдээллийн аюулгүй байдлын чиглэлээр ОХУ-ын хууль тогтоомжийн шаардлагад нийцэж байгаа эсэхийг үнэлэх журмыг давсан мэдээллийн аюулгүй байдлын хэрэгслийг ашиглах.

Харилцаа холбооны операторын сувгаар PD дамжуулах үед аюул заналхийллийн хамааралгүй байдлыг хэрхэн зөвтгөх вэ?

Тэдгээр. Хэрэв SKZI биш бол, дараа нь бололтой

- терминалын хандалт ба нимгэн үйлчлүүлэгчид, гэхдээ нэгэн зэрэг терминалын мэдээллийн аюулгүй байдлын системийн өгөгдөл

нэвтрэх эрхийг баталгаажуулсан байх ёстой.

- харилцаа холбооны операторын сувгийг хамгаалах, харилцаа холбооны оператор (үзүүлэгч) хариуцах.

Үл хамаарах байдлыг оператор тодорхойлдог бөгөөд түүнд хэн ч хэрэггүй

Мэдээллийг хадгалах, боловсруулах, дамжуулах явцад CIPF-ийн тусламжтайгаар шийдвэрлэсэн харилцаа холбооны суваг, янз бүрийн зөөвөрлөгчөөр дамжуулан хамгаалах үндсэн зорилтууд нь: 1.Мэдээллийн нууцлалыг (нууцлалыг) хангах. 2.

Мэдээллийн бүрэн бүтэн байдлыг хангах. 3.

Мэдээллийн баталгаажуулалт (баримт бичиг). Эдгээр асуудлыг шийдвэрлэхийн тулд дараахь зүйлийг хэрэгжүүлэх шаардлагатай байна

үйл явц: 1.

Мэдээллийн аюулгүй байдлын бодит чиг үүргийг хэрэгжүүлэх, үүнд:

шифрлэлт/шифр тайлах; EDS үүсгэх/баталгаажуулах; хуурамч оруулга үүсгэх/турших. 2.

KPI-ийн хэрэгслийн төлөв байдалд хяналт тавих, үйл ажиллагааг удирдах (системд):

статусын хяналт: KPI-ийн хэрэгслийн ажиллагааг зөрчсөн, зөвшөөрөлгүй нэвтрэх оролдлого, түлхүүрийг эвдэх тохиолдлуудыг илрүүлэх, бүртгэх;

үйл ажиллагааны менежмент: KPI хэрэгслийн хэвийн үйл ажиллагаанаас жагсаалтад орсон хазайлт гарсан тохиолдолд арга хэмжээ авах. 3.

KZI байгууламжийн засвар үйлчилгээ хийх: гол удирдлагын хэрэгжилт;

шинэ сүлжээний захиалагчдыг холбох, / эсвэл тэтгэвэрт гарсан захиалагчдыг хасахтай холбоотой журмыг хэрэгжүүлэх; CIPF-ийн тодорхойлсон дутагдлыг арилгах; шинэ хувилбаруудын хэрэгжилт програм хангамж CIPF;

CIPF-ийн техникийн хэрэгслийг илүү дэвшилтэт хэрэгслээр шинэчлэх, солих ба / эсвэл нөөц нь дууссан хэрэгслийг солих.

Түлхүүр менежмент нь криптограф мэдээллийн хамгаалалтын хамгийн чухал чиг үүргүүдийн нэг бөгөөд дараахь үндсэн чиг үүргийг хэрэгжүүлэхээс бүрдэнэ.

түлхүүр үүсгэх: криптографийн чанарын баталгаа бүхий түлхүүр эсвэл түлхүүр хос үүсгэх механизмыг тодорхойлдог;

түлхүүр хуваарилалт: түлхүүрүүдийг захиалагчдад найдвартай, найдвартай хүргэх механизмыг тодорхойлдог;

түлхүүрийг хадгалах: түлхүүрийг ирээдүйд ашиглахын тулд найдвартай, найдвартай хадгалах механизмыг тодорхойлдог;

түлхүүрийг сэргээх: түлхүүрүүдийн аль нэгийг сэргээх механизмыг тодорхойлдог (шинэ түлхүүрээр солих);

түлхүүр устгах: хуучирсан түлхүүрүүдийг найдвартай устгах механизмыг тодорхойлдог;

Түлхүүр архив: зөрчилдөөнтэй нөхцөл байдалд дараа нь нотариатаар гэрчлүүлэхийн тулд түлхүүрүүдийг найдвартай хадгалах механизм.

Ерөнхийдөө криптографийн мэдээллийн хамгаалалтын жагсаалтад орсон функцуудыг хэрэгжүүлэхийн тулд CSI-ийн бодит хэрэгсэл, засвар үйлчилгээний ажилтнууд, байр, оффисын тоног төхөөрөмж, янз бүрийн баримт бичиг (техникийн, зохицуулалт), криптографийн мэдээллийн хамгаалалтын системийг бий болгох шаардлагатай. гэх мэт.

Өмнө дурьдсанчлан мэдээллийн хамгаалалтын баталгааг олж авахын тулд KPI-ийн баталгаажуулсан хэрэгслийг ашиглах шаардлагатай.

Одоогийн байдлаар хамгийн том асуудал бол хамгаалалт юм нууц мэдээлэл. Энэ асуудлыг шийдвэрлэхийн тулд FAPSI-ийн ивээл дор нууц мэдээллийн криптографийн хамгаалалтын функциональ иж бүрэн багцыг боловсруулсан бөгөөд энэ нь олон төрлийн хэрэглээ, ашиглалтын нөхцөлд мэдээллийг хамгаалах жагсаасан ажлуудыг шийдвэрлэх боломжийг олгодог.

Энэхүү цогцолбор нь "Verba" (тэгш хэмт бус түлхүүрүүдийн систем) ба "Verba-O" (тэгш хэмтэй түлхүүрүүдийн систем) криптографийн цөм дээр суурилдаг. Эдгээр криптокорууд нь ГОСТ 28147-89 "Мэдээлэл боловсруулах систем" стандартын шаардлагын дагуу өгөгдлийг шифрлэх журмыг хангадаг.

Криптографийн хамгаалалт" ба цахим гарын үсэгГОСТ R34.10-94 "Мэдээллийн технологи. Мэдээллийн криптографийн хамгаалалт. Тэгш бус криптограф алгоритм дээр суурилсан цахим тоон гарын үсгийг боловсруулах, шалгах журам"-ын шаардлагын дагуу.

CIPF цогцолборт багтсан хөрөнгө нь таныг хамгаалах боломжийг олгодог цахим баримт бичигболон мэдээллийн урсгалбаталгаажуулсан шифрлэлтийн механизмыг ашиглан болон цахим гарын үсэгбараг бүх орчин үеийн мэдээллийн технологид дараахь зүйлийг хийх боломжийг олгодог: CIPF-ийг офлайн горимд ашиглах;

офлайн горимд аюулгүй мэдээлэл солилцох; онлайн горимд аюулгүй мэдээлэл солилцох; хамгаалагдсан гетероген, i.e. холимог мэдээлэл солилцох.

Шийдлийн хувьд системийн асуудлуудД.А.Старовойтовын удирдлаган дор CIPF-ийг ашигласнаар мэдээллийн цогц криптографийн хамгаалалтын "Витязь" технологийг боловсруулсан бөгөөд энэ нь системийн бүх хэсэгт нэг дор өгөгдлийг криптографийн хамгаалалтаар хангадаг: зөвхөн холбооны суваг, системийн зангилаа, мөн баримт бичиг өөрөө хамгаалагдсан үед баримт үүсгэх явцад хэрэглэгчийн ажлын байранд шууд. Үүнээс гадна, хүрээнд нийтлэг технологи"Vityaz" нь хялбаршуулсан, хялбараар хангадаг хэрэглэгчид ашиглах боломжтойлицензтэй CIPF-ийг янз бүрийн хэрэглээний системд оруулах технологи нь эдгээр CIPF-ийн хэрэглээний хүрээг маш өргөн болгож байна.

Жагсаалтад орсон горим бүрийн хамгаалалтын арга, аргуудын тайлбарыг доор харуулав.

CIPF-г офлайнаар ашиглах.

CIPF-тэй бие даан ажиллахдаа дараах төрлийн криптограф мэдээллийн хамгаалалтыг хэрэгжүүлж болно: хамгаалагдсан баримт бичиг үүсгэх; файлын хамгаалалт;

хамгаалалтыг бий болгох Файлын систем; хамгаалалтыг бий болгох логик хөтөч. Хэрэглэгчийн хүсэлтээр баримт бичгийн (файл) криптографийн хамгаалалтын дараах төрлийг хэрэгжүүлж болно.

баримт бичиг (файл) хадгалах, харилцаа холбооны сувгаар эсвэл шуудангаар дамжуулах үед түүний агуулгыг ашиглах боломжгүй болгодог баримт бичиг (файл) шифрлэлт;

баримт бичгийн (файлын) бүрэн бүтэн байдлыг хянах боломжийг олгодог оруулга дуурайгчийг хөгжүүлэх;

баримт бичиг (файл) -ын бүрэн бүтэн байдлыг хянах, баримт бичигт (файл) гарын үсэг зурсан хүний баталгаажуулалтыг баталгаажуулдаг EDS бүрдүүлэх.

Үүний үр дүнд хамгаалагдсан баримт бичиг (файл) нь шаардлагатай бол EDS агуулсан шифрлэгдсэн файл болж хувирдаг. Мэдээлэл боловсруулах үйл явцын зохион байгуулалтаас хамааран тоон гарын үсгийг гарын үсэг зурсан баримт бичгээс тусдаа файлаар төлөөлж болно. Цаашилбал, энэ файлыг уян диск эсвэл бусад зөөвөрлөгч рүү гаргаж, шуудангаар хүргэх эсвэл боломжтой аль ч хэрэгслээр илгээх боломжтой. цахим шуудан, жишээ нь интернетээр.

Үүний дагуу шифрлэгдсэн файлыг цахим шуудангаар эсвэл тодорхой зөөвөрлөгчөөр хүлээн авсны дараа криптографийн хамгаалалтын үйлдлүүдийг дараах байдлаар гүйцэтгэдэг. урвуу дараалал(шифр тайлах, дуураймал оруулгыг шалгах, тоон гарын үсгийг шалгах).

Хэрэгжүүлэхийн тулд зайны хугацааДараах баталгаажсан хэрэгслийг CIPF-д ашиглаж болно.

CIPF "Verba-O" болон CIPF "Verba" үндсэн дээр хэрэгжсэн "Lexicon-Verba" текст засварлагч;

програм хангамжийн цогцолбор CIPF "Автоном ажлын байр", Windows 95/98/NT-д зориулсан CIPF "Verba" ба "Verba-O" үндсэн дээр хэрэгжсэн;

криптограф дискний драйвер PTS "DiskGuard".

Хамгаалагдсан Текст боловсруулагч"Lexicon-Verba".

Lexicon-Verba систем нь баримт бичгийн шифрлэлт, цахим дижитал гарын үсгийг дэмждэг бүрэн хэмжээний текст засварлагч юм. Баримт бичгийг хамгаалахын тулд Verba болон Verba-O криптографийн системийг ашигладаг. Энэхүү бүтээгдэхүүний өвөрмөц чанар нь шифрлэлт, текстийн гарын үсэг зурах функцийг орчин үеийн функцэд хялбархан багтаасан явдал юм. текст засварлагч. Энэ тохиолдолд баримт бичгийг шифрлэх, гарын үсэг зурах нь тусгай процессоос баримт бичигтэй ажиллахад энгийн стандарт үйлдэл болж хувирдаг.

Үүний зэрэгцээ Lexicon-Verba систем нь ердийн текст засварлагч шиг харагдаж байна. Текст форматлах сонголтууд орно бүрэн тохируулгабаримт бичгийн фонт, догол мөр; хүснэгт, жагсаалт; хөл, зүүлт тайлбар, хажуугийн самбар; орчин үеийн шаардлагад нийцсэн текст засварлагчийн хэв маяг болон бусад олон боломжуудыг ашиглах. "Lexicon-Verba" нь Lexicon, RTF, MS Word 6/95/97, MS Write форматаар бичиг баримт үүсгэх, засварлах боломжийг олгодог.

Автономит ажлын байр.

CIPF "Автономит ажлын байр" нь Windows 95/98/NT-д зориулсан CIPF "Verba" ба "Verba-O" үндсэн дээр хэрэгжсэн бөгөөд хэрэглэгчдэд интерактив горимд дараах функцуудыг гүйцэтгэх боломжийг олгодог.

түлхүүр дээрх файлуудыг шифрлэх / тайлах; файлуудыг нууц үгээр шифрлэх / тайлах; файлын доор цахим тоон гарын үсэг (EDS) наах/устгах/баталгаажуулах;

шифрлэгдсэн файлуудыг шалгах;

EDS наалт + файлуудын шифрлэлт (нэг үйлдэлд); файлын дор шифрийг тайлах + EDS устгах (нэг үйлдлээр);

хэш файлын тооцоо.

CIPF "Бие даасан ажлын байр" нь дараахь зүйлийг хангах шаардлагатай ажилчдын өдөр тутмын ажилд ашиглахыг зөвлөж байна.

нууц мэдээллийг шилжүүлэх цахим хэлбэрээргараар эсвэл шуудангаар;

олон нийтийн сүлжээ, түүний дотор интернетээр нууц мэдээллийг илгээх;

дээр нууц мэдээлэлд зөвшөөрөлгүй нэвтрэхээс хамгаалах хувийн компьютеруудажилчид.

Мэдээллийн системийг зохион бүтээхэд мэдээллийн аюулгүй байдалд тавигдах шаардлагууд нь ашиглагдаж буй мэдээллийг хамгаалах хэрэгслийг тодорхойлдог шинж чанаруудыг илтгэнэ. Тэдгээрийг хангах чиглэлээр зохицуулагчдын янз бүрийн актуудаар тодорхойлогддог мэдээллийн нууцлал, ялангуяа - FSTEC болон ОХУ-ын ФСБ. Аюулгүй байдлын ямар ангиуд байдаг, хамгаалалтын хэрэгслийн төрөл, төрөл, мөн энэ талаар хаанаас илүү ихийг мэдэхийг нийтлэлд тусгасан болно.

Оршил

Мэдээллийн аюулгүй байдалгүйгээр хаа сайгүй нэвтэрч буй технологи нь шинэ ноцтой асуудлын эх үүсвэр болж байгаа тул мэдээллийн аюулгүй байдлыг хангах асуудал өнөөдөр анхаарал татаж байна.

ОХУ-ын ФСБ нөхцөл байдлын ноцтой байдлын талаар мэдээлэв: кибер гэмт хэрэгтнүүдийн хэдэн жилийн хугацаанд дэлхий даяар учруулсан хохирлын хэмжээ 300 тэрбум доллараас 1 их наяд долларын хооронд хэлбэлзэж байна. ОХУ-ын Ерөнхий прокурорын өгсөн мэдээллээр 2017 оны эхний хагаст л ОХУ-д гэмт хэргийн тоо өндөр технологизургаа дахин өсч, нийт хохирлын хэмжээ 18 сая ам.доллар давсан байна.2017 онд аж үйлдвэрийн салбарт чиглэсэн халдлагын тоо дэлхий даяар өссөнийг тэмдэглэжээ. Тодруулбал, ОХУ-д халдлагын тоо 2016 онтой харьцуулахад 22%-иар өссөн байна.

Мэдээллийн технологийг цэрэг-улс төр, террорист зорилгоор зэвсэг болгон ашиглаж, тусгаар тогтносон улс орнуудын дотоод хэрэгт хөндлөнгөөс оролцох, түүнчлэн бусад гэмт хэрэг үйлдэх зэрэгт ашиглаж эхэлсэн. ОХУ нь олон улсын мэдээллийн аюулгүй байдлын системийг бий болгохын төлөө байна.

ОХУ-ын нутаг дэвсгэр дээр мэдээлэл эзэмшигчид, мэдээллийн системийн операторууд мэдээлэлд зөвшөөрөлгүй нэвтрэх оролдлогыг хориглох, мэдээллийн технологийн дэд бүтцийн аюулгүй байдлын байдалд байнгын хяналт тавих шаардлагатай байдаг. Үүний зэрэгцээ мэдээллийн хамгаалалтыг янз бүрийн арга хэмжээ, түүний дотор техникийн арга хэмжээ авах замаар хангадаг.

Мэдээллийн аюулгүй байдлын хэрэгсэл буюу мэдээллийн аюулгүй байдлын хэрэгсэл нь мэдээллийн систем дэх мэдээллийн хамгаалалтыг хангадаг бөгөөд энэ нь үндсэндээ мэдээллийн санд хадгалагдсан мэдээллийн цуглуулга юм. мэдээллийн технологи, түүнийг боловсруулах, техникийн хэрэгслээр хангах.

Орчин үеийн мэдээллийн системүүд нь янз бүрийн техник хангамж, програм хангамжийн платформыг ашиглах, бүрэлдэхүүн хэсгүүдийн нутаг дэвсгэрийн хуваарилалт, түүнчлэн өгөгдөл дамжуулах нээлттэй сүлжээнүүдтэй харилцан үйлчлэлээр тодорхойлогддог.

Ийм нөхцөлд мэдээллийг хэрхэн хамгаалах вэ? Холбогдох шаардлагыг эрх бүхий байгууллагууд, тухайлбал FSTEC, ОХУ-ын ФСБ тавьдаг. Өгүүллийн хүрээнд бид эдгээр зохицуулагчдын шаардлагыг харгалзан мэдээллийн аюулгүй байдлын байгууламжийг ангилах үндсэн аргуудыг тусгах болно. ОХУ-ын хэлтэс, гадаадын байгууллага, агентлагуудын зохицуулалтын баримт бичигт тусгагдсан мэдээллийн аюулгүй байдлын хэрэгслийн ангиллыг тайлбарлах бусад аргууд нь энэ зүйлийн хамрах хүрээнээс гадуур бөгөөд цаашид авч үзэхгүй.

Энэхүү нийтлэл нь ОХУ-ын FSTEC (ихэнх хэмжээгээр), товчхондоо ОХУ-ын ФСБ-ын шаардлагад үндэслэн мэдээллийн аюулгүй байдлын мэдээллийг ангилах аргуудын талаархи бүтэцтэй мэдээллийн эх сурвалж болох мэдээллийн аюулгүй байдлын чиглэлээр эхлэгчдэд хэрэгтэй байж магадгүй юм. .

Мэдээллийн аюулгүй байдлын криптографийн бус аргуудыг хангах журмыг тодорхойлж, үйл ажиллагааг зохицуулдаг бүтэц нь ОХУ-ын FSTEC (хуучнаар ОХУ-ын Ерөнхийлөгчийн дэргэдэх Улсын техникийн комисс, Улсын техникийн комисс) юм.

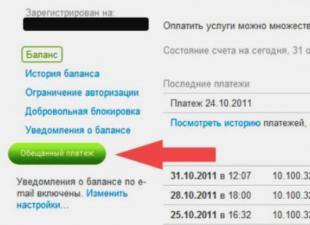

Хэрэв уншигч ОХУ-ын FSTEC-ээс бүрдүүлсэн мэдээллийн аюулгүй байдлын баталгаажсан хэрэгслийн улсын бүртгэлтэй танилцах шаардлагатай байсан бол мэдээллийн аюулгүй байдлын байгууламжийн зорилгыг тайлбарлах хэсэгт "ангилал" гэх мэт хэллэгүүд байгааг анхаарч үзсэн нь гарцаагүй. RD SVT”, “NDV байхгүй байх түвшин” гэх мэт (Зураг 1) .

Зураг 1. Мэдээллийн аюулгүй байдлын баталгаажсан байгууламжийн бүртгэлийн фрагмент

Мэдээллийг хамгаалах криптограф хэрэгслийн ангилал

ОХУ-ын ФСБ нь мэдээллийн аюулгүй байдлын криптографийн хэрэгслүүдийн дараахь ангиллыг тодорхойлдог: KS1, KS2, KS3, KB, KA.

SZI ангиллын KS1-ийн гол онцлогууд нь хяналттай бүсээс гадуурх халдлагыг тэсвэрлэх чадвар юм. Энэ нь халдлагын аргыг бий болгох, тэдгээрийг бэлтгэх, хэрэгжүүлэх нь криптограф мэдээллийн аюулгүй байдлын хэрэгслийг боловсруулах, дүн шинжилгээ хийх мэргэжилтнүүдийн оролцоогүйгээр хийгддэг гэсэн үг юм. Мэдээллийн аюулгүй байдлын эдгээр хэрэгслийг ашиглаж буй системийн талаарх мэдээллийг нээлттэй эх сурвалжаас авах боломжтой гэж үзэж байна.

Хэрэв криптограф IPS нь CS1 ангиллын тусламжтайгаар хаагдсан халдлагыг тэсвэрлэх чадвартай, түүнчлэн хяналттай бүсэд хийгдсэн бол ийм IPS нь CS2 ангилалд тохирно. Үүний зэрэгцээ, жишээлбэл, халдлагад бэлтгэх явцад мэдээллийн системийг хамгаалах, хяналттай бүсээр хангах гэх мэт физик арга хэмжээний талаархи мэдээлэл гарч болзошгүй гэж үздэг.

Суурилуулсан криптограф мэдээллийн аюулгүй байдлын хэрэгсэл бүхий компьютерийн төхөөрөмжид бие махбодийн хандалт байгаа тохиолдолд халдлагыг эсэргүүцэх боломжтой бол ийм хэрэгслүүд нь CS3 ангилалд нийцдэг гэж тэд хэлэв.

Хэрэв мэдээллийн криптографийн аюулгүй байдлын систем нь эдгээр хэрэгслийг боловсруулах, шинжлэх чиглэлээр мэргэшсэн мэргэжилтнүүд, тэр дундаа судалгааны төвүүдийг бий болгосон халдлагыг эсэргүүцэж чадвал үүнийг хийх боломжтой байв. лабораторийн судалгаахамгаалах хэрэгсэл, тэгвэл бид ярьж байна HF ангилалд нийцсэн эсэх.

Хэрэв системийн програм хангамжийн NDV ашиглах чиглэлээр мэргэшсэн мэргэжилтнүүд халдлагын аргыг боловсруулахад оролцсон бол холбогдох дизайны баримт бичиг байгаа бөгөөд мэдээллийн аюулгүй байдлын криптографийн байгууламжийн техник хангамжийн бүрэлдэхүүн хэсгүүдэд нэвтрэх боломжтой байсан бол ийм халдлагаас хамгаалах арга хэрэгслээр хангах боломжтой. КА ангийн.

Цахим гарын үсгийг хамгаалах хэрэгслийн ангилал

Цахим гарын үсгийн хэрэгслийг халдлагыг эсэргүүцэх чадвараас хамааран ихэвчлэн дараахь ангиудтай харьцуулдаг: KS1, KS2, KS3, KB1, KB2, KA1. Энэ ангилал нь криптограф IPS-тэй холбоотой дээр дурдсантай төстэй юм.

дүгнэлт

Энэхүү нийтлэлд ОХУ-ын мэдээллийн аюулгүй байдлыг ангилах зарим аргуудыг авч үзсэн бөгөөд энэ нь мэдээллийн хамгаалалтын чиглэлээр зохицуулагчдын зохицуулалтын тогтолцоонд үндэслэсэн болно. Харгалзан ангилах сонголтууд нь бүрэн гүйцэд биш юм. Гэсэн хэдий ч танилцуулсан хураангуй мэдээлэл нь мэдээллийн аюулгүй байдлын салбарт шинэхэн мэргэжилтэнг хурдан удирдах боломжийг олгоно гэж найдаж байна.

Валерий Конявский

VNIIPVTI-ийн эрдэм шинжилгээний удирдагч,

шинжлэх ухааны зөвлөх OKB SAPR

Санамсаргүй тоо дээр хийсэн аливаа үйлдэл нь санамсаргүй тоог өгнө. Энгийн текстэнд нэмсэн санамсаргүй дараалал нь санамсаргүй криптотекстийг өгөх болно. Хэрхэн илүү чанартайгамма, энэ нь крипттекстийг тайлах магадлал бага байх болно. Хэрэв гамма үнэхээр санамсаргүй бол крипттекстийг тайлах боломжгүй.

Вернам шифр

Мэдээллийн криптографийн хамгаалалтын хэрэгслийг (CIPF) шифрлэх хэрэгсэл ба цахим гарын үсэг (SES) гэж хувааж болно.

Хүрээг асар том өнхрөх соронзон хальс хэлбэрээр дамжуулах нь тийм ч тохиромжтой биш бөгөөд нэлээд үнэтэй байв. Тиймээс заримдаа түүнтэй холбоотой асуудал гардаг байсан дахин ашиглахулмаар чухал мэдээлэл алдагдсан.

Цоолбортой туузыг үнэтэй сувгаар дамжуулахгүйн тулд тэд санамсаргүй боловч богино товчлуураас урт gamut үүсгэх арга замыг гаргаж ирэв. Тэр үед богино санамсаргүй түлхүүрийг дамжуулах нь урт түлхүүрээс илүү хялбар байсан.

Баталгаажсан CIPF

Орчин үеийн хадгалах хэрэгсэл бий болсноор нөхцөл байдал эрс өөрчлөгдсөн бөгөөд одоо гигабайт гамма-г үйлдвэрлэх, дамжуулахад ямар ч асуудал байхгүй - хэрэв зөвхөн DFS сайн байсан бол. Програм хангамжийн псевдо-санамсаргүй дарааллын генераторуудыг (PSP) энд зөвхөн сайн физик генератор байхгүйгээс болж л ашиглаж болно.

Криптографийн стандартууд нь сайн түлхүүр дээр тулгуурлан найдвартай шифрлэгдсэн энгийн текстийг авах боломжийг олгодог үйлдлийн дарааллыг тодорхойлдог. Үүний зэрэгцээ түлхүүрүүдийг сайн мэдрэгч дээр хийсэн хэвээр байх ёстой.

Зохицуулагч нь дүрмийг тогтоож, туршилтын лаборатори нь үйл ажиллагаа, түлхүүрүүд болон бусад процессууд эдгээр үйл явцад нөлөөлөхгүй байх шаардлагыг хангаж байгаа эсэхийг шалгадаг - ийм байдлаар баталгаажуулсан криптографийн мэдээллийг хамгаалах хэрэгсэл гарч ирдэг.

Шифрлэлт ба цахим гарын үсэг

Гамма нь дараахь шинж чанартай байх ёстой.

- үнэхээр санамсаргүй, өөрөөр хэлбэл дижитал бус физик, аналог процессоор үүсгэгдсэн байх;

- заасан энгийн текстийн хэмжээтэй таарч эсвэл түүнээс хэтрэх;

- зурвас бүрт зөвхөн нэг удаа хэрэглэж, дараа нь устгасан.

Ийм шифрийг Вернам шифр гэж нэрлэдэг бөгөөд энэ нь үнэмлэхүй криптографийн хүч чадалтай цорын ганц шифр юм. 1945 онд К.Шэннон үүнийг хийж байсан шиг одоо түүний хүч чадлыг батлах шаардлагагүй. Гаммагийн том урт, физик процессын үндсэн дээр үүсэх, баталгаатай устгал - эдгээр нь шифрийн бат бөх байдлын нөхцөл юм.

Зөвхөн мэдээлэлд хандах боломжтой хүмүүс л нэвтрэх эрхтэй байхын тулд шифрлэлт шаардлагатай. EP нь хүний хүсэл зоригийг засахад ашиглагддаг. Хэрэв CIPF нь баталгаажуулсан орчинд криптографийн хувиргалтыг зөв хийх ёстой бол энэ нь цахим гарын үсгийн хувьд хангалтгүй юм. Үүнийг баталгаажуулахын тулд бүх арга хэмжээг авах ёстой хүний чөлөөт хүсэл. FZ-63 нь үүнд чиглэгддэг тул түүний хамгийн чухал шаардлагуудын нэг нь тухайн хүний гарын үсэг зурсан баримт бичгийг зөв дүрслэн харуулах шаардлага юм. Тиймээс, CIPF-ээс ялгаатай нь шаардлага хангасан SES-ийн хувьд дүрслэх хэрэгслийн шалгалтыг нэмж оруулсан болно. Мэдээжийн хэрэг, криптографийн алгоритмын шаардлагатай бүх шалгалтыг хийдэг.

Нэг эсвэл өөр ES схемд дүн шинжилгээ хийхдээ ихэвчлэн дараах байдлаар асуулт гарч ирдэг: "Ижил ES-тэй хоёр өөр (утга утгатай) мессежийг хурдан авах боломжтой юу?" Энд хариулт нь ихэвчлэн сөрөг байдаг. Хэрэв мөргөлдөх үр дүнтэй механизм олдоогүй сайн хэш функцийг ашиглавал ийм халдлага бараг үргэлж бүтэлгүйтдэг. Михаил Грунтович (48-р хуудсыг үз) асуултыг өөрөөр тавьсан: "Хоёр мессежтэй байж, ES-тэй таарч байхын тулд гарын үсгийн товчлууруудыг сонгох боломжтой юу?". Мөн үүнийг хийхэд маш хялбар болсон!

Грунтовичийн дайралт

Бид энэ халдлагыг хэрэгжүүлэх тодорхой нөхцлийг (маш хялбаршуулсан хувилбараар) ElGamal схемийн дагуу гарын үсгийн жишээг ашиглан авч үзэх болно. Энэхүү схемийн тогтвортой байдлын итгэл үнэмшил нь дискрет логарифмын бодлогын (таамаглалын) нарийн төвөгтэй байдал дээр суурилдаг боловч энд довтолж байгаа нь дискрет математикийн асуудал биш юм.

CIPF нь техник хангамж байх ёстой. Эдгээр нь шаардлагатай чанарын физик RNG-г агуулсан байх ёстой бөгөөд зөвхөн гарын үсгийн түлхүүр төдийгүй алгоритмын хүч чадалд нөлөөлдөг бусад криптографийн элементүүдийг задлахгүй байх ёстой.

Дараах тэмдэглэгээг танилцуулъя.

- H нь криптограф хэш функц;

Zn нь тоонуудын багц (0,1, …, n - 1), n нь натурал тоо;

a (mod p) нь бүхэл тоог a-г натурал p тоонд хуваахад үлдэгдэл юм.

ElGamal гарын үсэг үүсгэх схемийн хувьд:

- хангалттай багтаамжтай анхны p тоо тогтмол бөгөөд g нь команд элемент mod p;

- гарын үсгийн хувийн түлхүүр нь Zp-ээс ямар ч x тоо юм.

Зурвасын гарын үсгийн тооцоо m:

- h = H(m) хэш кодыг тооцсон;

- санамсаргүй k тоог p - 1: 1-тэй харьцуулсан тоогоор сонгоно< k < p - 1;

- r = g k (mod p) тооцоолсон;

- s = k -1 (h - xr) (mod p - 1) тооцоолсон;

- гарын үсэг нь c = (r, s) хос юм.

Одоо халдлага үйлдэхийн тулд халдагч юу хийх ёстойг харцгаая. Энэ нь хэш кодуудыг үүсгэх ёстой:

- h 1 \u003d H (m 1), h 2 \u003d H (m 2)

мөн адил санамсаргүй тоо k-тэй тохирох гарын үсэг:

- s = k -1 (h 1 - x 1 r)(mod p - 1) ба

s \u003d k -1 (h 2 - x 2 r) (mod p - 1).

Мөн энэ нь:

h 1 - x 1 r (mod p - 1) = h 2 - x 2 r (mod p - 1).

SKZI-г ашиглахдаа анхаарах ёстой зарим шинж чанарууд.

1. Хэрэв CIPF-ийн баримт бичигт аль үйлдлийн системд ашиглах боломжтойг зааж өгсөн бол үүнийг энэ системд ашиглах шаардлагатай болно. Үгүй бол CIPF ажиллаж байсан ч мэдэгдэж байгаа CIPF-ийг шинэ орчинд оруулах нь зөв эсэх талаар судалгаа хийх шаардлагатай болно. Энэ нь CIPF техник хангамжийн хувьд хэцүү биш (харьцангуй) програм хангамжийн хувьд нэлээд хэцүү байдаг.

2. Хэрэв техник хангамжийн криптограф мэдээллийн хамгаалалтын систем нь баталгаажсан DSC-гүй бөгөөд өөрийгөө шалгах баталгаатай хэрэгсэл байхгүй бол (эсвэл энэ нь бүх нийтийн смарт картын микро схем дээр хийгдсэн криптографийн мэдээллийг хамгаалах хэрэгсэлд байж болохгүй) оруулах тухай баримт бичигт анхаарлаа хандуулаарай. болон үйл ажиллагаа. Хаа нэг газраас энтропи нэмж, туршилт хийх ёстой тул энэ CIPF-ийг маш богино хугацаанд, жишээлбэл, хоёр, гурван өдөр бие даан ашиглах боломжтой болж магадгүй юм. Энэ нь үргэлж тохиромжтой байдаггүй.

3. Хэрэв танд ямар нэгэн жетон санал болговол үүнийг KS2 ба түүнээс дээш ангиллын дагуу гэрчилгээжүүлсэн гэж хэлэх юм бол бүү итгэ. Баримт бичигт энэ токеныг аюулгүй орчинд ашиглах шаардлага тавигдсан байх магадлалтай. электрон түгжээ. Үүнгүйгээр анги нь CC1-ээс дээш гарахгүй.

Таны харж байгаагаар x 1 ба x 2 товчлууруудыг сонгохдоо дээрх нөхцөл хангагдсан тохиолдолд гарын үсэг зурсан мессежүүд өөр байсан ч гарын үсэг таарч байна! Мэдэгдэж буй x 1-ээс x 2-ыг тооцоолоход шаардлагатай тооцоолол нь дэд экспоненциал дискрет логарифмын бодлоготой харьцуулахад хамгийн бага байх болно гэдгийг анхаарна уу.

Гэсэн хэдий ч бүх зүйл тийм ч аймшигтай биш юм. Баримт нь олж авсан үр дүн нь ямар ч байдлаар түүнийг гутаахгүй EP-ийн криптографийн хүч. Тэд эмзэг байдлын боломжуудыг харуулдаг буруу хэрэглээ EP механизмууд.

Энэ жишээ нь CIPF-ийг буруу хэрэгжүүлсэн үед үүсдэг эмзэг байдлыг тодорхой харуулж байна. Хэрэв хэрэглэгч өөрийн гарын үсгийн түлхүүрийг мэдэж, санамсаргүй тоог олж чадвал тайлбарласан халдлага хийх боломжтой.

Байгаа радикал аргаийм төрлийн дайралттай тэмцэх - үүний тулд танд дараахь төхөөрөмж хэрэгтэй болно.

- гарын үсэг зурах түлхүүр үүссэн;

- гарын үсгийн баталгаажуулалтын түлхүүрийг тооцоолсон;

- нийтийн түлхүүрийг экспортлох, түүний дотор баталгаажуулалтын байгууллагад баталгаажуулах зорилгоор экспортлох;

- гарын үсгийн түлхүүр нь зөвхөн төхөөрөмж дотор ES үүсгэхэд ашиглагддаг тул үүнийг экспортлох боломжгүй юм! Сүүлийн үед ийм төхөөрөмжүүдийг зөөврийн бус гол төхөөрөмж гэж нэрлэдэг;

- санамсаргүй тоо нь компьютерийн орчинд хэзээ ч гарч ирэхгүй, төхөөрөмж дотор хэрэглэсний дараа үүсгэж, устгадаг.

Эндээс харахад илүү найдвартай сонголт бол тоног төхөөрөмж хэлбэрээр хийгдсэн EPS ба CIPF юм. Энэ тохиолдолд RNG-ийн хангалттай чанар, гарын үсгийн түлхүүрийн хадгалалтын найдвартай байдлыг хангах боломжтой.

Шифрлэлт

Одоо шифрлэлт рүү буцаж очоод үүнийг хэзээ, яагаад ашиглах ёстой талаар ярилцъя хувь хүмүүстүүнчлэн хууль ёсны.

Эхлээд шифрлэлтийн үндсэн төрлүүдийг ялгаж үзье, эдгээр нь захиалагч ба суваг юм. Нэрсээс харахад захиалагчийн шифрлэлтийн хувьд захиалагч эхлээд мэдээллийг (файл, баримт бичиг) шифрлэж, дараа нь хаалттай хэлбэрээр суваг руу шилжүүлдэг. Сувгийн шифрлэлтийн тусламжтайгаар суваг өөрөө криптографийн аргаар хамгаалагдсан бөгөөд захиалагч нь сувгаар дамжуулагдахаас өмнө мэдээллийг шифрлэх талаар санаа зовох шаардлагагүй болно. Хэрэв суваг нь цэгээс цэг рүү холбодог бол сувгийн скрамблеруудыг ашигладаг. Хэрэв суваг нь утас биш, харин Интернет шиг идэвхтэй бүтэцтэй бол бүх зүйлийг шифрлэх шаардлагагүй, харин зөвхөн өгөгдөл юм. Хаягуудыг гажуудуулж болохгүй, эс тэгвээс пакетууд хаяг хүлээн авагчид очихгүй. Энд виртуал хувийн сүлжээнүүд (VPNs) гарч ирдэг. Хамгийн алдартай протокол бол IPsec болон SSL юм. Бараг бүгд зах зээл дээр байдаг VPN хэрэгслүүдэдгээр протоколуудын аль нэгийг хэрэгжүүлэх.

VPN

Нэг буюу өөр хэрэгслийг ухамсартайгаар сонгохын тулд тэдгээр нь хэрхэн ялгаатай, эдгээр хэрэгслийг ажиллуулах явцад ямар бэрхшээлтэй тулгарах талаар ойлгох хэрэгтэй. Хамгийн багадаа анхаарах зүйлс энд байна:

- Хэрэв таны дамжуулж буй өгөгдөл халдагчдад маш сонирхолтой байх тул тэр сувагт нэгдэж, таны солилцоог бүхэлд нь "сонсож" эхлэх болно гэсэн аюул заналхийлж байвал сувгуудын криптограф хамгаалалтыг ашиглах хэрэгтэй. Мэдээжийн хэрэг, дотоод сүлжээг найдвартай хамгаалсны дараа сувгуудыг хамгаалж эхлэх хэрэгтэй, учир нь дотоод хүн суваг руу халдахаас хамаагүй хямд байдаг; 1 хоёулаа протоколууд - эдгээр протоколууд нь үйлчлүүлэгчидтэй биш, харин сүлжээнүүдтэй харилцахад зориулагдсан тул тэдгээрийг тохируулахад хэцүү байдаг. Тиймээс сүлжээний аюулгүй байдлын хяналт нь маш чухал бөгөөд эхлээд сонгох ёстой;

- TCP/IP протоколын стек дээр IPsec нь IP давхарга дээр ажилладаг бол SSL нь IP түвшинд ажилладаг. TCP түвшин. Өөрөөр хэлбэл, хэрэв IPsec нь системийн түвшинд хамгаалалт өгдөг бол SSL - програмын түвшинд. IPsec нь хамаагүй "доод" ажилладаг тул хамгаалалтын бүсэд ихээхэн "бүрхүүлдэг" илүү SSL-ээс илүү протоколууд, энэ нь мэдээжийн хэрэг илүү сайн;

- VPN ашиглах үед таны гол асуудал бол гол менежмент юм. Түлхүүрийг цаг тухайд нь гаргаж, өөрчлөх хэрэгтэй - нэг үгээр хэлбэл тэдгээрийг удирдах хэрэгтэй. CIPF бүр өөрийн гэсэн түлхүүр үүсгэх, удирдах системтэй. Хэрэв та аль хэдийн ашиглаж байгаа бол түлхүүр системүргэлжлүүлэн ашигла. "Амьтны хүрээлэн" -ийг бүү эхлүүл - нэг системийг, тэр ч байтугай хэд хэдэн системийг хадгалахад хэцүү байдаг - бараг тэвчихийн аргагүй ажил;

- Хэрэв таны даалгавар бол орон зайд тархсан олон мэдээлэлжүүлэлтийн объектын үйл ажиллагааг хангахтай холбоотой бол VPN-г ашиглана уу. Энэ нь зөвхөн хооронд нь эрчимтэй байгаа объектуудад хамаарна мэдээлэл солилцохХалдагчийн сонирхолыг татахуйц хамгаалагдсан өгөгдөл нь сувгуудыг "сонсоход" бэлэн байдаг. Хэрэв бүх зүйл тийм ч сайн биш бол захиалагчийн криптографийн мэдээллийн хамгаалалтыг хязгаарлаж үзээрэй.

Захиалагч CIPF

Тэдгээр нь алгоритмууд (стандартаар тодорхойлогддог) биш, харин эдгээр CIPF-ийг ашиглах боломжийг олгодог хэрэгслүүд, заавал биелүүлэх ёстой нөхцлөөр тодорхойлогддог. Эдгээр хэрэгслийг ашиглах нь тохиромжтой байх нь зүйтэй юм.

Хамгийн гол нь хамгаалалтын хэрэгслийн хүрэлцээг санаарай. Тэдгээргүйгээр хийх боломжтой үнэтэй CIPF ашиглах шаардлагагүй.

Бас нэг зүйл: бидний хэлэлцсэн бүх шаардлагыг хангасан CIPF болон SEP байдаг. KV2 анги хүртэл. Нийтлэл нь сурталчилгаа болохгүйн тулд би тэднийг нэрлэхгүй байна.

Уран зохиол

- Конявский В.А. Компьютерийн гэмт хэрэг. T. II. - М., 2008.

- Ященко В.В. Криптографийн танилцуулга. Математикийн шинэ салбарууд. - М., 2001.

sushiandbox.ru Компьютер эзэмших - Интернет. Skype. Нийгмийн сүлжээ. Windows дээрх хичээлүүд.

sushiandbox.ru Компьютер эзэмших - Интернет. Skype. Нийгмийн сүлжээ. Windows дээрх хичээлүүд.