La verità della vita è che il sito può essere violato prima o poi. Dopo aver sfruttato con successo la vulnerabilità, l'hacker cerca di prendere piede nel sito posizionando shell web hacker, caricatori nelle directory di sistema e iniettando backdoor nel codice dello script e nel database CMS.

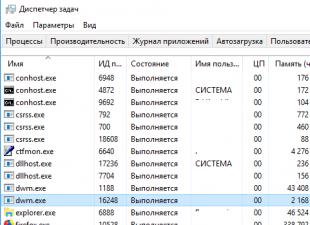

Gli scanner aiutano a rilevare shell web, backdoor, pagine di phishing, spammer e altri tipi caricati script dannosi- tutto ciò che conoscono e che hanno precedentemente aggiunto al database delle firme di codice dannoso. Alcuni scanner, come AI-BOLIT, hanno una serie di euristiche in grado di rilevare file con codice sospetto, che viene spesso utilizzato in script dannosi, o file con attributi sospetti che possono essere scaricati dagli hacker. Ma, sfortunatamente, anche nel caso di utilizzo di più scanner sull'hosting, sono possibili situazioni in cui alcuni script degli hacker non vengono rilevati, il che in realtà significa che l'attaccante ha ancora una "porta sul retro" e può hackerare il sito e ottenere il pieno controllo su in qualsiasi momento.

I moderni script dannosi e hacker sono significativamente diversi da quelli di 4-5 anni fa. Gli sviluppatori di codice dannoso stanno ora combinando offuscamento, crittografia, decomposizione, caricamento esterno di codice dannoso e altri trucchi per ingannare il software antivirus. Pertanto, la probabilità di perdere nuovi "malware" è molto più alta di prima.

Cosa si può fare in questo caso per rilevare in modo più efficace i virus sul sito e gli script degli hacker sull'hosting? È necessario utilizzare un approccio integrato: scansione automatizzata iniziale e ulteriore analisi manuale. Questo articolo si concentrerà sulle opzioni per il rilevamento di codice dannoso senza scanner.

Innanzitutto, considera cosa dovresti cercare esattamente durante l'hacking.

- script hacker.

Molto spesso, durante l'hacking, vengono caricati file che sono shell web, backdoor, "loader" (uploader), script per mailing di spam, pagine di phishing + gestori di moduli, porte e file marker di hacking (immagini dal logo di un gruppo di hacker, file di testo con un "messaggio" di hacker, ecc.) - Inietta (iniezioni di codice) nei file esistenti.

Il secondo tipo più popolare di hosting di codice dannoso e hacker sono le iniezioni. I reindirizzamenti mobili e di ricerca possono essere inseriti nei file del sito .htaccess esistenti, le backdoor possono essere iniettate negli script php/perl, frammenti javascript virali o reindirizzamenti a risorse di terze parti possono essere incorporati nei modelli .js e .html. Le iniezioni sono possibili anche in file multimediali, ad esempio.jpg o. Di frequente Codice malevoloè costituito da diversi componenti: il codice dannoso stesso è memorizzato nell'intestazione exif file jpg, ma viene eseguito utilizzando un piccolo script di controllo, il cui codice non sembra sospetto per lo scanner. - Iniezioni di database.

Il database è il terzo obiettivo per l'hacker. Gli inserti statici sono possibili qui

sushiandbox.ru Mastering PC - Internet. Skype. Social networks. Lezioni su Windows.

sushiandbox.ru Mastering PC - Internet. Skype. Social networks. Lezioni su Windows.