pour profils humanitaires et linguistiques

10-11 années d'établissements d'enseignement général

Didacticiel:

Semakin I.G., Henner E.K. Informatique X, Informatique XI

NOTE EXPLICATIVE

« Informatique-XXI » est un cours d'informatique destiné au lycée (10e, 10e et 11e années), étudié après que les élèves ont maîtrisé le cours de base d'informatique à l'école primaire. La connaissance du cours de base est suffisante dans la mesure du minimum obligatoire en informatique recommandé par le ministère de l'Éducation de la Fédération de Russie.

« Informatique-XXI » peut être étudié selon différentes options de cursus :

34 heures (version raccourcie) - 1 année académique, 1 cours par semaine ;

68 heures (version complète) - 1 année académique avec 2 cours par semaine ou 2 années académiques avec 1 cours par semaine.

« Informatique-XXI » est un cours destiné aux classes supérieures des écoles secondaires spécialisées dans les disciplines des domaines éducatifs des sciences humaines (histoire, sciences sociales, géographie, économie) et de la philologie (langues russes et étrangères, littérature). De plus, il peut être étudié dans des classes non spécialisées (enseignement général).

Le cours « Informatique-XXI » est composé de deux sections : une section théorique et un atelier laboratoire informatique. Les étudiants travaillent dans ces deux sections en parallèle.

Le contenu théorique du cours reflète la tendance de développement de l'informatique scolaire dans le sens de la fondamentalisation et de l'approfondissement du contenu scientifique pédagogique général. Le cours continue, commencé par le cours de base d'informatique, en familiarisant les étudiants avec les principales lignes de contenu de la matière, définies dans le « Contenu minimum obligatoire de l'enseignement secondaire général (complet). Domaine d'enseignement : mathématiques, informatique. Ce sont tout d’abord les lignes :

Information et processus d'information (culture de l'information humaine, société de l'information, fondements informationnels des processus de gestion) ;

Modélisation et formalisation (La modélisation comme méthode de cognition. Modèles matériels et informationnels. Modélisation de l'information. Types de base de modèles d'information (tabulaires, hiérarchiques, réseau). Recherche informatique de modèles d'information dans divers domaines).

Technologies de l'information (technologies pour travailler avec des informations textuelles et graphiques ; technologies pour stocker, rechercher et trier des données ; technologies pour traiter des informations numériques à l'aide de feuilles de calcul ; technologies multimédia).

Communications informatiques (ressources d'information des réseaux mondiaux, organisation et services d'information d'Internet).

« Informatique-XXI » n'est pas une formation hautement spécialisée liée à un type d'activité professionnelle spécifique, mais est de nature pédagogique générale.

La formation « Informatique-XXI » est axée sur l'utilisation d'ordinateurs personnels de la classe IBM PC avec le logiciel Microsoft Windows (logiciel) - Microsoft Office. Dans les écoles qui ne disposent pas de tels équipements et logiciels, ce cours (du moins dans sa partie pratique) n'est pas applicable.

Au cours de l'atelier de laboratoire, les étudiants devront travailler avec le système d'exploitation Windows, le traitement de texte Word, le progiciel de présentation PowerPoint, le SGBD relationnel Access, le tableur Excel, les programmes clients réseau (programme de messagerie et navigateur Internet). De ce fait, les compétences initiales prévues dans le cursus de base doivent évoluer vers un niveau supérieur, proche du professionnel.

Le contenu des cours spécialisés n'est pas aussi strictement réglementé par les exigences du niveau de formation que c'est le cas pour un cours de base en informatique. Un enseignant enseignant un cours spécialisé dispose d'un plus grand nombre de « degrés de liberté » dans le choix des sujets et des méthodes. Par conséquent, dans chaque cas spécifique, l'ordre et le volume du matériel proposé dans le manuel peuvent être modifiés. Par exemple, pour une raison quelconque, l'enseignant décide de ne pas aborder le sujet « Modèles d'information pour la planification et la gestion » (chapitre 5). Tout temps d'étude libre peut être occupé par des leçons supplémentaires allouées à d'autres sujets du cours. Des tâches supplémentaires pour les travaux de laboratoire sur ces sujets peuvent être tirées du manuel « Atelier d'informatique. Éd. I. Semakina, E. Henner. Laboratoire des connaissances de base de la maison d'édition, Moscou, 2000"

Le contenu de la version abrégée du cours « Informatique-XXI » (34 heures) comprend les trois thèmes de la composante invariante et le thème « Ressources informationnelles des réseaux informatiques ». Des modifications sont également possibles ici, mais en raison de la composante variable. Par exemple, en raison du manque de capacité pratique à travailler sur Internet, un enseignant peut remplacer cette section par le thème « Systèmes d'information et bases de données », réduisant quelque peu son volume dans le cadre du temps d'enseignement. Pour les écoles qui n’ont pas accès à Internet, il convient de prêter attention à l’utilisation des technologies Intranet. L'expérience pédagogique existante dans certains établissements d'enseignement dans ce sens donne d'excellents résultats.

En conclusion, il convient de noter que le cours « Informatique-XXI » se concentre sur tous les principaux objectifs pédagogiques fixés pour le cours d'informatique scolaire dans les documents réglementaires du ministère de l'Éducation :

contribue à la formation d'une vision scientifique du monde basée sur la compréhension de l'unité des lois fondamentales de l'information dans la nature et la société ;

développe la compréhension des étudiants des objets informationnels et de leur transformation à l'aide d'outils, de matériels et de logiciels informatiques qui mettent en œuvre ces technologies ;

contribue à la formation d'un ensemble de connaissances et de compétences pédagogiques et professionnelles générales, de normes sociales et éthiques de comportement des personnes dans l'environnement de l'information du 21e siècle.

PLANIFICATION THÉMATIQUE

10 e année

Nom du sujet

Section manuel

Nombre d'heures

Pratique

Introduction. Structure de l'informatique

Préface, §1.1

Travailler sous MS Windows : travailler avec des fenêtres, des dossiers, des fichiers, des objets

Informatique théorique

Travailler avec MS Word. Saisie, édition et formatage de textes

Moyens d'information et technologies de l'information

Travailler avec MS Word. Polices, conception de texte

Ressources informationnelles. Ressources d'information nationales de la Russie

Travailler avec MS Word. Insérer des objets. Travailler avec des tableaux

Travail final avec le traitement de texte MS Word

Histoire et développement des télécommunications informatiques. Ressources techniques et logicielles Internet

Préparation d'un résumé sur le thème « Télécommunications informatiques » à l'aide de MS Word

Comment fonctionne le réseau. Services d'informations Internet

Travailler avec le courrier électronique et la téléconférence

Concepts de base du World Wide Web. Travailler avec le navigateur WWW

Travailler avec un navigateur, afficher des pages Web

Service de recherche sur Internet. Recherche d'informations sur WWW

Travailler avec les moteurs de recherche

Création de site web

Enregistrement des pages Web téléchargées

Tâche créative finale pour travailler avec Internet

Modélisation de l'information informatique. Concepts de base de la systémologie

Introduction à la suite de présentations PowerPoint

Faire une présentation sur le thème « Modèles et systèmes »

À propos des types de communication et des systèmes de contrôle

Outils de dessin dans MS Word

Graphiques et réseaux. Structures hiérarchiques et arbres

Construire des modèles de systèmes sur des graphiques

Description des systèmes hiérarchiques

Organisation tabulaire des données

Construction de modèles d'informations tabulaires à l'aide de MS Word

Informatique sociale. Le concept de société de l'information. (Donnez un sujet pour un essai)

§6.1, §6.2, §6.3

Problèmes de sécurité de l'information et actes juridiques dans le domaine de l'information

Défense de résumés sur des questions d'informatique sociale

11e année

Nom du sujet

Section manuel

Nombre d'heures

Pratique

Systèmes d'information. Réseaux informatiques locaux

Concepts de base des bases de données. SGBD

Conception du système d'information

Créer une structure de base de données et la remplir

Utilisation de la base de données. Demandes.

Le rapport comme document final du fonctionnement du système d’information

Systèmes d'information géographique

Tâches de planification et de gestion. Le processeur de table comme outil pour les résoudre

Graphiques commerciaux et sa mise en œuvre dans un tableur

Représentation des dépendances entre quantités. Modèles de régression et prévisions

Dépendances de corrélation

Planification optimale

Envoyer votre bon travail dans la base de connaissances est simple. Utilisez le formulaire ci-dessous

Les étudiants, étudiants diplômés, jeunes scientifiques qui utilisent la base de connaissances dans leurs études et leur travail vous seront très reconnaissants.

Posté sur http://allbest.ru

UNIVERSITÉ TECHNIQUE NATIONALE D'UKRAINE

"Institut polytechnique de Kyiv"

Département de modélisation mathématique des systèmes économiques

Notes de cours pour l'étude de la discipline académique

"Réseaux informatiques et télécommunications"

pour le secteur de la connaissance : 0306 "Gestion et administration"

domaines de formation : 6.030601 « Management »

doctorat physique et mathématiques les sciences,

Professeur agrégé, Département de MMES

Ristsov I.K.

Cours 1. Fondamentaux des réseaux informatiques

1.1 informations générales

Réseau informatique--Il s'agit d'un ensemble d'ordinateurs connectés par des canaux de transmission de données.

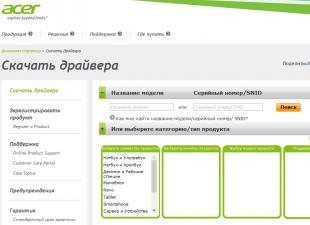

Le schéma général d'un réseau informatique est présenté sur la Fig. 1.

Riz. 1.1 Schéma général d'un réseau informatique

Un réseau informatique résout deux problèmes principaux technique Tâches:

· permet un échange rapide de données entre ordinateurs ;

· fournit un accès collectif aux ressources du réseau (imprimantes, programmes, données).

L'importance socio-économique des réseaux informatiques réside dans le fait qu'un réseau informatique crée les conditions préalables à un travail d'information collectif.

Les réseaux informatiques sont classiquement divisés par base territoriale en réseaux locaux, régionaux et mondiaux.

Réseaux locaux connecter les abonnés d'un ou plusieurs immeubles voisins. Les ordinateurs d'un réseau local sont connectés par un canal de communication commun à haut débit. Généralement, la distance entre les abonnés du réseau local ne dépasse pas 1 km, mais peut atteindre 10 km. lorsque vous utilisez des chaînes radio.

Réseaux régionaux fédérer les abonnés d’une région ou d’un pays. Les réseaux régionaux sont souvent créés par des services individuels (administration fiscale, douanes, banques). Les distances entre abonnés peuvent ici atteindre plusieurs milliers de km.

Réseau mondial connecte les utilisateurs du monde entier. Le réseau mondial utilise tous les types de supports physiques pour la communication, des lignes téléphoniques aux canaux satellite.

Posté sur http://allbest.ru

Riz. 1.2 Classement des réseaux

Notez que les réseaux de différents niveaux peuvent être étroitement interconnectés, puisque les réseaux de niveau supérieur sont construits à partir de réseaux de niveau inférieur. Par exemple, un réseau local peut servir de nœud dans un réseau régional ou mondial. Tous les appareils connectés au réseau peuvent être divisés dans les groupes fonctionnels suivants.

Posté sur http://allbest.ru

Riz. 1.3 Matériel du réseau informatique

Poste de travail Il s'agit d'un ordinateur personnel connecté à un réseau à l'aide de périphériques réseau spécialisés, qui utilisent des adaptateurs et des modems. Serveur-- il s'agit généralement d'un ordinateur puissant sur un réseau qui fournit aux utilisateurs certains services.

Canaux de données ou des lignes de communication sont actuellement en construction sur la base de câbleelle (fils) ou basé sur radiochaînes(voir Fig. 1.4).

Posté sur http://allbest.ru

Riz. 1.4 Types de canaux de données

paire de câbles enroulés se compose de deux conducteurs enfermés dans une gaine en plastique. Pour réduire l'influence des interférences, une coque blindée y est également insérée, puis la paire torsadée est appelée blindée. Un câble à paire torsadée de niveau 3 peut fournir des taux de transfert de données allant jusqu'à 10 mégabits par seconde et le niveau 5 jusqu'à 100 mégabits par seconde. L'avantage de la paire torsadée est le faible coût relatif et la facilité de fabrication de l'installation, et l'inconvénient est une faible immunité au bruit et une vitesse de transfert de données insuffisamment élevée.

Dans un câble à fibre optique Des impulsions lumineuses sont utilisées pour transmettre des données. Ce câble n'est pas sensible aux interférences électromagnétiques et peut fournir des vitesses de transmission allant jusqu'à 10 Gbit par seconde. Ainsi, l'avantage d'un câble optique est sa grande immunité au bruit et sa vitesse de transfert de données élevée, et son inconvénient est son coût relativement élevé.

Chaînes radio Les communications terrestres et par satellite sont établies à l'aide d'un émetteur et d'un récepteur d'ondes radio et font référence à la technologie de transmission de données sans fil. Les communications par satellite sont principalement utilisées sur Internet pour communiquer entre des stations situées à de très longues distances et pour desservir les abonnés dans les endroits les plus inaccessibles du monde. Le débit des chaînes satellite est assez élevé et s'élève à plusieurs dizaines de Mbit/s.

La norme de communication sans fil actuelle pour les réseaux locaux est Wifi (Sans fil fidélité-- « précision sans fil »). Cette technologie permet de connecter plusieurs ordinateurs à un seul point d'accès (routeur sans fil). La vitesse d'échange de données peut atteindre jusqu'à 50 Mbit/s.

Chaînes radio Bluetooth(traduit littéralement Bluetooth) est une technologie permettant de transmettre des données sur de courtes distances (pas plus de 10 m) et peut être utilisée pour créer des réseaux informatiques domestiques. Actuellement, Bluetooth assure l'échange d'informations entre des appareils tels que des ordinateurs personnels de poche et ordinaires, des téléphones mobiles, des ordinateurs portables, des imprimantes, des appareils photo numériques, des souris, des claviers, des joysticks, des écouteurs, des casques. Cela utilise une fréquence radio à courte portée fiable, peu coûteuse et largement disponible. La vitesse de transfert des données ne dépasse pas ici 1 Mbit/s.

À Périphériques réseau inclure : adaptateurs, modems, hubs, commutateurs, routeurs.

Les adaptateurs et les modems sont utilisés pour connecter un ordinateur aux canaux de transmission de données. Les adaptateurs connectent l'ordinateur aux systèmes câblés et aux canaux radio (adaptateurs radio). Les modems (modulateur, démodulateur) permettent de connecter un ordinateur aux réseaux de communication traditionnels, tels que les réseaux téléphoniques ou de télévision.

Moyeu Il s'agit d'un périphérique réseau conçu pour connecter plusieurs ordinateurs dans un segment de réseau commun. Le hub, ayant reçu un paquet d'une ligne, le transmet simplement à toutes les autres lignes qui y sont connectées. Par conséquent, à tout moment, l’échange de données n’est pris en charge qu’entre deux stations. Actuellement, les hubs ne sont presque jamais produits - ils ont été remplacés par des commutateurs, qui sont supérieurs aux hubs dans les fonctions qu'ils remplissent, et leur coût n'est pas beaucoup plus élevé.

Changer-- un appareil conçu pour connecter plusieurs nœuds d'un réseau informatique. Contrairement à un hub, qui distribue le trafic d'un appareil connecté à tous les autres, un commutateur transmet les données uniquement directement au destinataire, mais peut également transmettre des paquets de diffusion à tous les nœuds du réseau. La transmission directe des paquets vers la destination améliore les performances et la sécurité du réseau en éliminant le besoin (et la capacité) pour d'autres segments du réseau de traiter des données qui ne leur étaient pas destinées.

Routeur est un périphérique réseau qui transmet des paquets de données entre différents nœuds du réseau. Généralement, un routeur utilise l'adresse de destination spécifiée dans les paquets de données et détermine à partir de la table de routage le chemin par lequel les données doivent être envoyées. De plus, les routeurs jouent souvent le rôle de passerelles réseau matérielles, utilisées pour connecter des réseaux de différents niveaux. Récemment, les routeurs radio (routeurs) se sont répandus, qui sont utilisés à la maison pour connecter plusieurs ordinateurs au réseau mondial.

Cours 2. Réseaux informatiques locaux

2.1 Protocoles et modèle de référence

Pour un fonctionnement coordonné de différents appareils sur un réseau local, il est nécessaire d'avoir un accord, généralement formalisé sous la forme d'une norme industrielle (protocole). L'interaction des appareils dans un réseau informatique est un processus complexe qui nécessite de résoudre de nombreux problèmes. Les ingénieurs ont décidé de les diviser en sous-tâches (niveaux) distinctes, dont la solution est un problème relativement simple (le principe « diviser pour régner »).

Des règles ou conventions sont établies pour décrire les relations au sein d'un réseau, appelées protocole.

Un protocole est un ensemble de règles qui définissent le format des messages réseau et l'ensemble des services réseau fournis à chaque couche.

L'organisation internationale de normalisation ISO a développé un modèle d'interaction entre systèmes ouverts OSI (Open System Interconnection), dont le schéma est présenté sur la Fig. 2.1. Les couches et protocoles suivants peuvent être distingués dans le modèle OSI :

1. Couche physique. Sur niveau physique les caractéristiques des signaux électriques transmettant des bits d'informations via des canaux de communication sont déterminées. Les fonctions de la couche physique sur un ordinateur sont assurées par la carte réseau.

2. Couche de liaison de données. A ce niveau, la disponibilité du canal de communication est déterminée, puisqu'un seul ordinateur à la fois peut transférer des données. De plus, les erreurs sont détectées et corrigées ici. L'échange de données s'effectue dans certaines parties, appelées personnel. Les protocoles de couche liaison sont implémentés par les adaptateurs réseau et leurs pilotes.

3. Couche réseau. A ce niveau les problèmes de livraison d'un paquet de données séparé au destinataire sont résolus. Chaque paquet est doté d'une adresse pour le destinataire et l'expéditeur. Un paquet peut traverser plusieurs nœuds du réseau, le problème du choix du meilleur itinéraire se pose donc ici.

4. Couche de transport. Ici, le message est divisé en parties appelées en paquets. A ce niveau les problèmes d'ordre de livraison des paquets liés à un message sont surveillés et les erreurs de transmission (distorsion ou perte de paquets) sont corrigées. Les protocoles au niveau du transport et au-delà sont implémentés dans le logiciel.

5. Couche d'application. À ce niveau, l'accès utilisateur (interface) aux services réseau est fourni. Ceux-ci incluent le courrier électronique, l’hypertexte et d’autres services de collaboration. L'unité d'information à ce niveau est messages.

Un ensemble de protocoles suffisant pour organiser l'interaction sur un réseau est appelé pile de protocoles de communication.

Riz. 2.1. Protocoles dans le modèle OSI.

2.2 Topologie du réseau et méthodes d'accès

Les réseaux informatiques locaux reposent principalement sur des protocoles de couche physique et de liaison de données. À leur tour, les protocoles de couche liaison peuvent différer topologie de connexion Et méthodes d'accès.

Topologie -- il s'agit d'une configuration géométrique de connexions entre ordinateurs dans un réseau utilisant des lignes de communication. Historiquement, différentes topologies de connexion ont été utilisées : (bus commun, anneau, étoile).

Riz. 2.2. Topologie en étoile.

Actuellement, la topologie en étoile est principalement utilisée (Fig. 2.2). Sur la base de topologies de base, des configurations réseau plus complexes sont créées à l'aide d'équipements réseau. En particulier, les structures arborescentes sont créées à l'aide de « l'étoile ».

Pour une utilisation correcte du support de transmission de données commun, des méthodes d'accès partagéà l’environnement (Media Access Control). En règle générale, la méthode d'accès permet à une seule paire d'ordinateurs d'utiliser le canal de communication à la fois. Dans la pratique, des situations sont possibles lorsque deux ordinateurs tentent simultanément de transférer leurs portions de données, c'est ce qu'on appelle collision. L'une des tâches principales de la méthode d'accès est de résoudre et d'éliminer les conséquences de telles collisions.

Une méthode d'accès est un ensemble de règles qui déterminent l'ordre d'utilisation d'un support de transmission de données partagé commun et éliminent les conséquences des collisions.

2 . 3 Normes familiales Ethernet

La norme réseau la plus largement utilisée dans les réseaux locaux est Ethernet, qui régule le travail au niveau physique et des liaisons de données. Par la suite, sur cette base, la norme internationale IEEE 802.3 a été développée, qui décrit actuellement trois sous-familles : Ethernet ; Ethernet rapide ; Gigabit Ethernet.

La norme Ethernet elle-même n'a actuellement qu'une signification historique, car elle se concentrait sur des taux de transfert de données allant jusqu'à 10 Mbit/s.

La norme Fast Ethernet (IEEE 802.3u) offre des débits de transfert de données allant jusqu'à 100 Mbit/s et repose sur une topologie en étoile : La norme Gigabit Ethernet (IEEE 802.3z) offre des débits de transfert de données allant jusqu'à 1 Gbit/s, et est conçu pour la catégorie des câbles à paires torsadées ou des câbles à fibres optiques. Il existe déjà une nouvelle norme pour le 10 Gigabit Ethernet, qui devrait être incluse dans la prochaine version de la norme IEEE 802.3.

Tous les protocoles Ethernet sont utilisés comme méthode d'accès procédé d'accès multiple avec détection de porteur et détection de collision(carrier-sense-multiply-access avec détection de collision), ou méthode CSMA/CD . Cette méthode est utilisée dans les réseaux où tous les ordinateurs ont un accès direct à un support de transmission de données commun et peuvent recevoir immédiatement les données envoyées par n'importe quel ordinateur.

2 . 4 Réseaux d'entreprise

Un réseau d'entreprise connecte les ordinateurs au sein d'une grande entreprise ou société. Dans la littérature anglophone, ce type de réseau est appelé " entreprise- large réseaux" (réseaux à l’échelle de l’entreprise). Le nombre d'ordinateurs dans un tel réseau peut être mesuré en centaines et le nombre de serveurs en dizaines.

Le réseau d'entreprise est construit par niveaux (hiérarchiquement). Au premier niveau il y a les réseaux locaux groupes de travail, qui fédère des collaborateurs d'un même profil (comptabilité, service des ressources humaines, etc.). Les groupes de travail regroupent généralement jusqu'à 10 ordinateurs, dans lesquels tous les ordinateurs sont considérés comme égaux. L’avantage de cette architecture est sa fiabilité, mais l’inconvénient est qu’il est difficile de gérer un tel réseau. En règle générale, un serveur de fichiers et une imprimante réseau sont également inclus dans le groupe de travail pour faciliter le travail. Les hubs et les commutateurs sont le plus souvent utilisés comme équipements réseau à ce niveau.

Au niveau suivant, appelé niveau du département, les groupes de travail d'un département ou d'une division sont regroupés en un seul segment à l'aide d'un commutateur. Les services réseau qui doivent être fournis à tous les employés du service sont généralement implémentés sur un serveur spécialement dédié. Dans ce cas, un système d'exploitation réseau est installé sur le serveur, ce qui vous permet de suivre tous les utilisateurs utilisant des comptes et de gérer les ressources réseau. Ainsi, ici, le serveur fait également office de dispositif central, fournissant des ressources d'information, et en tant qu'ordinateur dédié, qui dispose généralement de plus de mémoire, de communications plus puissantes, etc.

Au niveau suivant de la hiérarchie, appelé niveau campus, les petits réseaux locaux sont regroupés en un seul grand réseau. Ce réseau peut couvrir tous les bâtiments dans lesquels l'entreprise est située et transmettre des données sur des distances allant jusqu'à plusieurs kilomètres. Parfois, ces réseaux disposent d'un réseau fédérateur, ou réseau principal, auquel d'autres sous-réseaux sont connectés. Les commutateurs et les routeurs sont utilisés comme équipements réseau. Un fragment d'un réseau d'entreprise à l'échelle de l'entreprise est présenté dans la figure suivante.

Riz. 3.1. Réseau d'entreprise

Notez que dans les réseaux d'entreprise, l'attribut territorial peut n'avoir aucune signification. De tels réseaux peuvent être dispersés à travers le monde. Dans ce cas, des moyens de communication modernes (canaux satellite) sont utilisés pour connecter des réseaux locaux distants. Les grandes entreprises disposent de leurs propres lignes de communication dédiées qui ne sont pas accessibles depuis Internet.

La gestion centralisée d'un réseau local vous permet d'augmenter le nombre d'ordinateurs à des centaines, voire des milliers d'unités. Mais la centralisation et la concentration des ressources distribuées présentent également un inconvénient évident, puisqu'un endroit peu fiable (goulot d'étranglement) apparaît dans le réseau. La panne du serveur central peut entraîner l’arrêt de toute l’entreprise, puisque c’est le travail collectif qui est paralysé. Par conséquent, les serveurs sont rendus d'un ordre de grandeur plus fiables que les postes de travail et, dans des cas particulièrement importants, ils sont dupliqués et forment ce qu'on appelle groupes.

L'apparition d'un serveur dédié sur le réseau conduit à l'émergence d'une « mémoire partagée », qui permet de stocker les résultats d'un travail collectif. Historiquement, les premiers à apparaître furent ce qu'on appelle serveurs de fichiers, sur lequel les résultats des travaux étaient stockés sous forme de fichiers. Cependant, il est vite devenu évident qu'il était assez difficile de trouver les informations nécessaires parmi le grand nombre de fichiers.

La prochaine étape importante vers la socialisation des données dans les réseaux informatiques a été architecture client-serveur. Cette architecture suppose la présence général bases de données, qui sont généralement stockés sur des supports spécialement réservés à cet effet serveurs de base de données. Lors de l'accès à un serveur de base de données, le client peut ne pas connaître l'emplacement des données qui l'intéressent, puisque la demande est formulée dans un langage structuré spécial (SQL). L'avantage par rapport aux serveurs de fichiers réside dans la réduction de la charge réseau côté client.

Une autre réussite de l'architecture client-serveur a été la transition vers le travail avec programmes généraux. Dans ce cas, un programme de gestion d'un certain processus métier ne peut s'exécuter que sur le serveur, et seul un petit module de ce programme s'exécutera sur le client. Ainsi, le concept apparaît serveur d'application, c'est-à-dire un serveur sur lequel s'exécutent les programmes d'application courants. Notez que le même serveur matériel peut faire office à la fois de serveur de base de données et de serveur d'applications.

À l'aide de l'exemple des réseaux d'entreprise, on peut retracer le processus de pénétration mutuelle des technologies de réseaux locaux et mondiaux, qui a conduit à l'émergence intranet-les technologies. Un réseau intranet est un réseau d'entreprise qui fonctionne selon les protocoles standards utilisés sur Internet. Dans le même temps, l'accès du réseau mondial au réseau d'entreprise est généralement protégé ou complètement bloqué.

Conférence 3. Réseau informatique mondial Internet

Internet est un réseau informatique mondial qui relie des dizaines de millions d'abonnés dans plus de 150 pays à travers le monde. Internet signifie littéralement l'Internet, c'est réseau de réseaux, qui reflète généralement son essence.

l'Internet peut être considéré à la fois comme un espace d'information mondial, qui connaît une croissance mensuelle de 7 à 10 %, et comme un nouveau type de média, dont la particularité est interactivité. Ainsi, Internet est à la fois un mécanisme de diffusion d’informations et un moyen d’interaction entre les utilisateurs, quelle que soit leur situation géographique. Actuellement, l’influence d’Internet s’étend à pratiquement toute l’humanité.

3 .1 Histoire d'Internet

Les premières recherches dans le domaine de la connexion d'ordinateurs distants ont été réalisées au début des années 60. En 1965, un ordinateur situé au MIT était connecté à un ordinateur en Californie via une ligne téléphonique. En 1969, un projet de réseau appelé ARPANET a débuté et quatre ordinateurs distants ont été inclus.

Au début, la technologie était utilisée pour connecter des ordinateurs commutation de circuits, caractéristique des technologies téléphoniques. Son essence est que lors de l'échange d'informations entre abonnés, il doit exister un canal de communication physique. À la suite de l'expérience, il s'est avéré que la commutation de circuits n'est pas adaptée à la création de réseaux informatiques, ce qui nécessite l'utilisation d'une nouvelle technologie de transmission de données - commutation de paquets.

Lors de l'utilisation de cette technologie, tous les messages transmis sur le réseau sont divisés en petites parties, appelées paquets. Chaque paquet est pourvu d'un en-tête qui indique l'adresse de destination du paquet. Les routeurs utilisent l'adresse pour se transmettre les paquets jusqu'à ce qu'ils atteignent leur destination.

En 1971-72, les principes de base pour la construction d'un nouveau réseau unifié (Internet) ont été formulés :

· pour ajouter un nouveau sous-réseau à Internet, aucune modification supplémentaire ne doit être apportée au réseau lui-même ;

· les paquets sur Internet sont transmis selon le principe de la commutation de paquets, avec une livraison non garantie des paquets individuels. Si le paquet n'atteint pas sa destination, il doit être retransmis après un court laps de temps ;

· pour connecter les sous-réseaux, des dispositifs spéciaux sont utilisés - des routeurs, qui devraient simplifier autant que possible le passage du flux de paquets ;

· Le réseau interconnecté ne doit pas avoir une gestion centralisée.

La clé de la connexion des sous-réseaux était un nouveau protocole prenant en charge l'interconnexion des réseaux, apparu en 1973, appelé TCP (Transmission Control Protocol).

TCP a bien fonctionné pour la plupart des problèmes de réseau, mais dans certains cas, une perte de paquets s'est produite. Ce fait a conduit à la division de TCP en deux protocoles : IP pour l'adressage et la transmission de paquets individuels, et TCP pour diviser les messages en paquets, garantir l'intégrité et récupérer les paquets perdus. Le protocole combiné est communément appelé TCP/IP.

3 .2 Structure et principes de fonctionnement d'Internet

Actuellement, Internet repose sur le haut débit réseaux fédérateurs. Les réseaux indépendants sont connectés au réseau fédérateur via des points d'accès réseau NAP (Network Access Point). Les réseaux indépendants sont considérés comme les systèmes autonomes, c'est-à-dire que chacun a sa propre administration et ses propres protocoles de routage.

Riz. 4.1. Structure Internet

En règle générale, les grands réseaux nationaux indépendants agissent comme des systèmes autonomes. Des exemples de tels réseaux sont le réseau EUNet, couvrant les pays d'Europe centrale, et le réseau RUNet, qui regroupe des sous-réseaux en Russie. Les réseaux autonomes peuvent former des sociétés spécialisées dans la fourniture de services d'accès à Internet, -- fournisseurs. Ces fournisseurs en Ukraine, par exemple, sont Volya, Adamant, Lucky Net, etc.

Un paramètre important qui détermine la qualité du travail du réseau est vitesse d'accès au réseau, qui est classé en fonction de la capacité des canaux de communication physiques comme suit :

· pour une connexion par modem, utilisée par la plupart des utilisateurs Internet, la capacité du canal est faible - de 20 à 60 Kbps ;

· pour les lignes téléphoniques dédiées et celles utilisées pour connecter les petits réseaux informatiques locaux à Internet - de 64 Kbit/s à 2 Mbit/s ;

· pour les canaux de communication par satellite et fibre optique, principalement utilisés pour créer des réseaux autonomes - à partir de 2 Mbit/s. et plus haut.

Internet utilise la famille de protocoles TCP/IP (Fig. 4.2).

Riz. 4.2.

Au niveau des couches liaison et physique, TCP/IP prend en charge de nombreuses normes existantes qui définissent le support de transmission de données. Il peut s'agir par exemple des technologies Ethernet et Token Ring pour les réseaux informatiques locaux ou de X.25 et RNIS pour l'organisation de grands réseaux territoriaux.

L'un des principaux protocoles de cette famille est le protocole Internet (IP). Le flux de données à ce niveau est décomposé en parties spécifiques appelées IP-paquets(datagrammes). Le protocole IP traite chaque paquet comme une unité indépendante sans connexion avec d'autres paquets et l'achemine individuellement. Le protocole IP est un type de protocole sans connexion, c'est-à-dire qu'aucune information de contrôle autre que celle contenue dans le paquet IP lui-même n'est transmise sur le réseau. De plus, le protocole IP ne garantit pas une livraison fiable des paquets.

Le protocole TCP fonctionne au niveau de la couche transport et détermine la taille des paquets, les paramètres de transmission et le contrôle de l'intégrité des messages. Le protocole IP ne garantissant pas une livraison fiable des messages, le protocole TCP résout ce problème. Contrairement au protocole IP, le protocole TCP établit une connexion logique entre les processus communicants. Avant la transmission des données, une demande est envoyée pour démarrer la session de transmission et une confirmation est envoyée par le destinataire. La fiabilité du protocole TCP réside dans le fait que la source de données répète son envoi si elle ne reçoit pas de confirmation de sa bonne réception de la part du destinataire dans un certain délai.

La couche applicative regroupe tous les services qu’Internet propose aux utilisateurs. Les protocoles d'application les plus importants incluent le protocole de transfert hypertexte (HTTP), le protocole de transfert de fichiers (FTP) et les protocoles de messagerie SMTP, POP, IMAP et MIME.

3.3 IP -adresses

Chaque ordinateur connecté à Internet possède un identifiant unique IP-adresse, qui se compose de quatre octets et s'écrit sous forme de quatre nombres décimaux séparés par des points, par exemple :

194.85.120.66

Une adresse IP se compose de deux parties logiques : le numéro de réseau et le numéro de nœud sur le réseau. Le numéro de réseau est délivré par une division spéciale d'Internet - InterNIC (Internet Network Information Center) ou ses représentants. Le numéro de nœud est déterminé par l'administrateur réseau. En fonction du nombre d'octets de l'adresse IP alloués au numéro de réseau et au numéro d'hôte, plusieurs classes d'adresses IP sont distinguées.

Riz. 3.3. Structure de l'adresse IP

Si le numéro de réseau occupe un octet et que le numéro de nœud prend trois octets, alors cette adresse fait référence à Classe A. Le nombre de nœuds du réseau dans cette classe peut atteindre 2 24 , ou 16777216. Le numéro de réseau dans cette classe varie de 1.0.0.0 à 126.0.0.0.

Si deux octets sont alloués pour le numéro de réseau et le numéro de nœud, alors l'adresse appartient à classe B. Le nombre de nœuds possibles dans un réseau de classe B est de 2 à 16, soit 65 536 nœuds. Le numéro de réseau de classe B varie de 128.0.0.0 à 191.255.0.0.

Si trois octets sont alloués au numéro de réseau, alors l'adresse appartient à classe C. Le nombre de nœuds dans un réseau de classe C est limité à 28, soit 256. Le numéro de réseau varie de 192.0.1.0 à 223.255.255.0.

Par exemple, dans l'adresse IP 194.85.120.66, 66 est le numéro d'hôte sur le réseau et 194.85.120.0 est le numéro de réseau de classe C.

3.4 Noms de domaine

Il est extrêmement gênant pour une personne d'utiliser des adresses IP numériques, il semble donc logique d'utiliser des noms symboliques au lieu d'adresses IP. Sur Internet, le système de noms de domaine (DNS Domain Name System), qui présente une structure hiérarchique, est utilisé à cet effet. La partie mineure du nom de domaine correspond au nœud final du réseau. Les composants sont séparés les uns des autres par un point.

Par exemple, mail. économie. pu. ru. Un nœud peut avoir plusieurs noms, mais une seule adresse IP.

Un ensemble de noms dans lequel plusieurs des parties supérieures du nom de domaine coïncident est appelé domaine. Par exemple, les noms mail. économie. pu. ru Et www. économie. pu. ru appartenir au domaine économie. pu. ru.

Le plus important est le domaine racine. Viennent ensuite les domaines des premier, deuxième et troisième niveaux.

Le domaine racine est géré par InterNIC. Les domaines de premier niveau sont attribués pour chaque pays et il est d'usage d'utiliser des abréviations à trois et deux lettres.

Ainsi, par exemple, pour la Russie, le domaine de premier niveau est ru, pour les États-Unis, c'est nous.

De plus, plusieurs noms de domaine de premier niveau sont attribués à différents types d'organisations :

· com - organisations commerciales (par exemple, ibm. com);

edu - organisations éducatives (par exemple, spb. éduquer)

· gov -- organisations gouvernementales (par exemple, lieu. gouvernement);

org -- organisations à but non lucratif (par exemple, w3. org);

net - organisations qui soutiennent les réseaux (par exemple, ukr. filet);

Ci-dessous les noms de domaine de certains pays :

|

ch -- Suisse |

au -- Australie |

||

|

fr -- France |

se -- Suède |

hu -- Hongrie |

|

|

sa -- Canada |

jp -- Japon |

ru -- Russie |

|

|

Hong Kong – Hong Kong |

ua -- Ukraine |

||

|

de -- H1mechchina |

mx -- Mexique |

fi -- Finlande1ya |

Chaque nom de domaine a son propre DNS-serveur, qui stocke une base de données de correspondance entre les adresses IP et les noms de domaine situés dans un domaine donné, et contient également des liens vers des serveurs DNS de domaines de niveau inférieur.

Ainsi, pour obtenir l'adresse d'un ordinateur par son nom de domaine, l'application n'a qu'à contacter le serveur DNS du domaine racine, qui, à son tour, transmettra la requête au serveur DNS du domaine de niveau inférieur. Grâce à cette organisation du système de noms de domaine, la charge de résolution de noms est répartie uniformément entre les serveurs DNS.

logiciel d'information informatique

Conférence 4. Services de base sur Internet

Les principaux services d'information sur Internet comprennent les services suivants :

· Service hypertexte du World Wide Web.

· E-mail;

· Archives FTP ;

Tous les services sur Internet fonctionnent selon un schéma client-serveur. Côté serveur, tous les services sont regroupés en un seul programme appelé serveur Internet, et côté client, chaque service est représenté par un programme client distinct. Mais récemment, il y a eu une unification des programmes clients et un seul programme - un navigateur, peut désormais fournir tous types de services d'information (courrier, transfert de fichiers, chats, etc.).

4 .1 E-mail

Système E-mail(e-mail) vous permet d'envoyer un message à n'importe quel ordinateur connecté à Internet. Le message peut contenir du texte et un fichier de n'importe quel format (graphiques, musique, etc.) peut être joint au message.

Tous les utilisateurs de messagerie ont des adresses uniques. Internet a adopté un système d'adressage basé sur l'adresse de domaine de la machine connectée au réseau.

L'adresse de l'utilisateur se compose de deux parties, séparées par le symbole "@":<имя>@<доменное_имя>. Par exemple, Jones@ Enregistrement. org, où Jones est le nom d'utilisateur et Registry.org est le nom de domaine du serveur de messagerie.

Le système d'exploitation Windows fournit deux programmes comme client de messagerie : MS Outlook Express et MS Outlook. Le premier d'entre eux est un pur client de messagerie, et le second combine les fonctions d'un organisateur d'informations personnelles.

Récemment, le courrier dit basé sur le Web est apparu, lorsque le travail avec le serveur de messagerie est effectué via un navigateur. Mais il est trop tôt pour assimiler le courrier « réel » au courrier basé sur le Web, car ce dernier impose des restrictions assez strictes tant sur la quantité d’informations stockées que sur la durée de stockage. De plus, d’un point de vue confidentialité, il est préférable de stocker la correspondance personnelle sur votre ordinateur plutôt que sur un serveur.

De plus, sont apparus ce que l'on appelle le courrier instantané (Internet pager) et la messagerie vocale (Skype), lorsque les messages sont échangés en temps réel.

Les clients de messagerie instantanée incluent Microsoft MSN Messenger, le populaire programme israélien ISQ et d'autres. Les réseaux sociaux récemment populaires (Facebook) peuvent être considérés comme une sorte de courrier instantané, lorsque la communication a lieu entre tout un groupe d'interlocuteurs.

4 . 2 Hypertexte service Monde Large la toile

Le service World Wide Web est actuellement le service le plus populaire sur Internet. Il est également abrégé en WWW, W3 ou simplement Web. L'idée derrière le service WWW était d'appliquer le modèle hypertexte aux ressources d'information situées sur Internet. Un document hypertexte peut contenir du texte, des graphiques, du son, de la vidéo, ainsi que des hyperliens qui accèdent directement aux ressources d'informations du réseau.

Le service WWW comprend les trois composants principaux suivants :

· Langage de balisage HTML (Hyper Text Markup Language) pour les documents hypertextes ;

· une manière universelle d'adresser les ressources sur le réseau URL (Universal Resource Locator) ;

· Protocole d'échange d'informations hypertextes HTTP (HyperText Transfer Protocol).

Plus tard, deux autres composants leur ont été ajoutés :

· interface de passerelle universelle CGI (Common Gateway Interface) pour la programmation côté serveur ;

· Langage de programmation JavaScript pour la programmation côté client, qui vous permet de saisir le code d'un programme dans des documents HTML.

Le programme côté client du service WWW est un navigateur (navigateur) qui permet d'accéder à presque toutes les ressources d'informations du réseau à l'aide de l'interprétation HTML.

Les navigateurs les plus courants incluent Microsoft Internet Explorer, Opera, Mozilla et autres. Jetons un bref aperçu des principaux composants du service WWW.

4.3 Langage de balisage hypertexte HTML

La plupart des documents du service WWW sont stockés au format HTML. HTML est un ensemble de commandes qui indiquent au navigateur d'afficher le contenu d'un document, mais les commandes HTML elles-mêmes ne sont pas affichées. Le langage HTML implémente un mécanisme de liaison hypertexte qui permet de relier un document à d'autres. Ces documents peuvent se trouver sur le même serveur que la page à partir de laquelle ils sont liés, ou ils peuvent être hébergés sur un serveur différent.

Les commandes dans le texte d'un document HTML sont appelées balises (descripteurs). Une balise HTML peut contenir une liste d'attributs. Le texte de la balise est entouré de crochets angulaires (< и >).

4.3 URL de ressource universelle

Afin d'obtenir des informations sur Internet, vous devez connaître l'adresse où elles se trouvent. Une adresse de ressource universelle (URL) est une adresse sur le système WWW qui identifie de manière unique tout document.

En général, l'adresse de ressource uniforme a le format suivant :

protocole://ordinateur/chemin.

En d’autres termes, l’adresse de ressource universelle peut être décrite par la formule suivante :

URL= chemin externe (nom de domaine) + chemin interne.

Le principal protocole du World Wide Web est HTTP, le protocole de transfert hypertexte, donc la plupart des adresses commencent ainsi : http://

Mais d'autres protocoles de transfert de données peuvent également être utilisés, par exemple le protocole de transfert de fichiers - FTP. Ensuite, la première place dans l'adresse de ressource universelle est le nom du protocole utilisé, par exemple ftp://

Ordinateur-- c'est l'adresse du serveur avec lequel vous souhaitez vous connecter. L'adresse IP ou le nom du serveur dans le système de noms de domaine peuvent être utilisés. Par exemple : http://www.econ.pu.ru ou ftp://194.85.120.66. La plupart des adresses de serveur sur le World Wide Web commencent par le préfixe www. Ce préfixe est simplement utilisé par commodité pour indiquer qu'un serveur Web s'exécute sur un ordinateur donné.

Chemin est une indication exacte de l'emplacement du document sur le serveur Web. Il peut s'agir du nom d'un répertoire et d'un fichier, comme dans l'exemple suivant :

http://www.econ.pu.ru/info/history/jubilee.htm.

Si vous saisissez cette adresse dans la ligne « adresse » du navigateur, le navigateur établira une connexion avec l'ordinateur www.econ.pu.ru via HTTP et lui demandera un document appelé jubilee.htm du répertoire /info/history .

La dernière partie de l'URA peut inclure des informations supplémentaires qui sont généralement utilisées pour transmettre au serveur Web les paramètres de la demande de l'utilisateur dans des pages interactives, ainsi que le chemin et le nom du programme sur le serveur qui traitera la demande. Par exemple:

http://www.econ.pu.ru/sf/cgi-bin/main.bat?object=teachers&id=1

Dès réception d'une telle requête, le serveur Web tentera de trouver le programme main.bat dans le répertoire /sf/cgi-bin, l'exécutera et lui transmettra les paramètres object et id avec les valeurs appropriées.

Dans les versions modernes des navigateurs, il n'est pas nécessaire de spécifier le nom du protocole au début de chaque adresse de ressource. Si le nom du protocole n'est pas spécifié, le navigateur tentera de déterminer quel protocole utiliser. Si le nom du fichier n'est pas spécifié, mais uniquement le répertoire dans lequel il doit se trouver, alors L'utilisateur recevra le fichier que l'administrateur du serveur Web a désigné comme fichier par défaut. Il s'agit généralement d'un fichier appelé index.htm (index.html) ou default.htm (default.html). S'il n'y a pas de fichier par défaut dans le répertoire, un message d'erreur s'affichera.

4.4

Protocole de transfert hypertexte(HTTP) est un protocole standard de transfert de documents entre les serveurs et les navigateurs du service WWW. Le protocole HTTP permet d'établir une connexion entre un client et un serveur, et la connexion est maintenue uniquement pendant que le serveur traite les demandes des clients.

La demande du client et la réponse du serveur forment ce qu'on appelle une transaction. L'échange de données via le protocole HTTP s'effectue comme suit.

Le client établit une connexion au serveur en utilisant le numéro de port spécifié. Si le client est un navigateur, le numéro de port est spécifié dans la requête URL. Si aucun numéro n'est spécifié, la valeur par défaut est le port 80. Le client envoie ensuite une demande pour le document, en spécifiant la commande HTTP, l'adresse du document et le numéro de version HTTP.

Par exemple:

OBTENIR / indice. HTML HTTP/1.0

Publié sur Allbest.ru

...Documents similaires

Installation et mise en place d'un réseau local 10 Base T Schéma général de raccordement. Domaines d'application des réseaux informatiques. Protocoles de transfert d'informations. Topologies utilisées dans le réseau. Méthodes de transfert de données. Caractéristiques des principaux logiciels.

travail de cours, ajouté le 25/04/2015

L'essence et la classification des réseaux informatiques selon divers critères. La topologie du réseau est un schéma de connexion d'ordinateurs aux réseaux locaux. Réseaux informatiques régionaux et d'entreprise. Réseaux Internet, concept de WWW et URL de localisation uniforme de ressources.

présentation, ajouté le 26/10/2011

La finalité des réseaux locaux comme un ensemble d'équipements et de logiciels, leurs moyens techniques, leur topologie. Organisation de la transmission des données dans le réseau. Histoire du développement des réseaux mondiaux, l'émergence d'Internet. Organisation logicielle et matérielle d'Internet.

résumé, ajouté le 22/06/2014

Un système mondial de réseaux informatiques interconnectés construit sur l'utilisation du protocole IP et du routage des paquets de données. Les principaux protocoles utilisés sur Internet. Le premier navigateur Web au monde. Développement général de l'email, de son chiffrement.

résumé, ajouté le 22/10/2012

Avantages des réseaux informatiques. Fondamentaux de la construction et du fonctionnement des réseaux informatiques. Sélection d'équipements réseau. Couches du modèle OSI. Technologies de réseau de base. Mise en place d'une communication interactive. Protocoles au niveau de la session. Support de transmission de données.

travail de cours, ajouté le 20/11/2012

Classification des réseaux informatiques. Objectif d'un réseau informatique. Principaux types de réseaux informatiques. Réseaux informatiques locaux et mondiaux. Méthodes de construction de réseaux. Réseaux peer-to-peer. Canaux filaires et sans fil. Protocoles de transfert de données.

travail de cours, ajouté le 18/10/2008

Types de réseaux informatiques. Caractéristiques des canaux de communication. Types de communication : câbles électriques, ligne téléphonique et câble à fibre optique. Les modems les plus courants sont désormais leurs types. Types de canaux de communication : adaptateurs réseau et protocoles. Réseaux peer-to-peer.

présentation, ajouté le 10/01/2010

Protocoles et normes réseau courants utilisés dans les réseaux informatiques modernes. Classification des réseaux selon certaines caractéristiques. Modèles d'interaction réseau, technologies et protocoles de transfert de données. Enjeux de mise en œuvre technique du réseau.

résumé, ajouté le 07/02/2011

Classification des réseaux informatiques sous un aspect technologique. La structure et le principe de fonctionnement des réseaux locaux et mondiaux. Réseaux à commutation de circuits, réseaux d'opérateurs télécoms. Topologies des réseaux informatiques : bus, étoile. Leurs principaux avantages et inconvénients.

résumé, ajouté le 21/10/2013

Fonctions des réseaux informatiques (stockage et traitement des données, accès des utilisateurs aux données et leur transmission). Indicateurs de base de la qualité des réseaux locaux. Classification des réseaux informatiques, leurs principaux composants. Topologie du réseau, caractéristiques des équipements.

Notes de cours

dans la discipline "Réseaux informatiques et télécommunications"

Sujet de la leçon :« Méthodes de recherche d'informations sur Internet. Serveurs de recherche Internet"

Groupe: D3T1

Le but de la leçon : consolider, généraliser et systématiser les connaissances et compétences des étudiants sur le thème « Méthodes de recherche d'informations sur Internet ». Serveurs de recherche Internet », utilisant des tâches non standard et créatives.

Objectifs de la leçon: éducatif:

Étudier les méthodes de recherche d'informations sur Internet ;

Développement continu des compétences dans l'utilisation des services Internet ;

Renforcer les liens interdisciplinaires (développer les horizons mathématiques des étudiants, accroître leur préparation à la perception ultérieure d'idées pour organiser le travail dans les réseaux informatiques ;

stimuler l'intérêt pour le sujet étudié en résolvant des problèmes non standard ;

Identifier la qualité et le niveau de maîtrise des connaissances et des compétences sur le thème « Méthodes de recherche d'informations sur Internet. Serveurs de recherche Internet" ;

développement :

développement de l'intérêt cognitif, de la pensée logique et de l'attention des étudiants ;

développement des compétences pratiques individuelles et de la capacité à travailler en équipe ;

développement des compétences de communication chez les étudiants, des compétences permettant d'évaluer les résultats des actions effectuées et d'appliquer les connaissances acquises lors de la résolution de problèmes ;

éducatif :

accroître la motivation des étudiants grâce à l'utilisation de tâches non standard ;

formation d'une approche créative de la résolution de problèmes, de clarté et d'organisation, de la capacité d'évaluer ses propres activités et celles de ses camarades ;

favoriser un esprit de compétition saine et une attitude amicale les uns envers les autres ;

cultiver le sens du collectivisme, la capacité de travailler en groupe, le respect des opinions d'autrui, digne d'accepter les critiques qui s'adressent à soi-même ;

créer les conditions d'une réelle estime de soi des étudiants ;

développer des compétences d'auto-organisation et d'initiative;

cultiver le sens du but et la persévérance pour atteindre les objectifs.

Type de cours : cours combiné (cours multimédia avec éléments de travaux pratiques).

Type de cours : obtention et formation de connaissances, de compétences, systématisation et consolidation du matériel étudié.

Liens interdisciplinaires : " Informatique", "Technologies de l'Information", "Electronique Appliquée", "Mathématiques Discrètes".

Formes et méthodes d'enseignement : verbal, visuel, pratique, interactif ; travail individuel des étudiants, résolution de problèmes ; travail de groupe (travail d'équipe), résolution créative de problèmes.

Place de la leçon dans le programme de travail: La leçon se déroule après avoir étudié le matériel théorique sur le thème « Services de base des technologies de télécommunication ».

Exigences de connaissances des étudiants :

Les étudiants doivent j'ai une idée:

À propos des services Internet

Les étudiants doivent noble B :

- fonctions logiques de base, méthodes de spécification de fonctions logiques avec une table de vérité ;

Services Internet de base ;

Principes de base du fonctionnement des grands réseaux ;

mécanismes de fonctionnement des réseaux de télécommunications.

Les étudiants doiventêtre capable de :

utiliser des packages de communication standards pour organiser l'interaction réseau,

Utilisez des programmes de messagerie pour travailler avec la messagerie Internet et les navigateurs Internet afin de rechercher des informations.

Durée totale du cours : 90 minutes.

Matériel de cours : Programme de présentation Microsoft PowerPoint, ordinateurs sur lesquels Microsoft PowerPoint est installé, présentation informatique « Méthodes de recherche d'informations sur Internet. Serveurs de recherche Internet", projecteur multimédia, écran, enceintes, supports didactiques, fiches de contrôle.

Sujet : « Méthodes de recherche d'informations sur Internet. Les serveurs de recherche Internet » supportent une charge cognitive importante. L’enseignement des méthodes de travail sur les réseaux informatiques est impossible sans développer la pensée logique des élèves et la capacité d’opérer avec des concepts et des symboles de la logique mathématique.

Les questions suivantes doivent être abordées pendant la leçon :

méthodes de recherche d'informations sur Internet;

serveurs de recherche Internet;

composer des requêtes pour les moteurs de recherche à l'aide d'expressions logiques ;

La question frontale est formulée sous forme de réponses orales basées sur les matériaux de la leçon précédente sur des questions qui sont démontrées sur les diapositives de présentation.

Pendant la leçon, au fur et à mesure que la matière est expliquée, les élèves prennent des notes dans des notes et donnent leurs propres exemples.

La partie théorique de la leçon est basée sur un cours magistral.

La partie pratique du cours est construite sur la base d'un travail individuel et de la réalisation de tâches pratiques assignées par l'enseignant.

Plan de cours

Moment d'organisation – 1 min.

Mot d'introduction – 2 min.

Partie théorique : cours multimédia « Méthodes de recherche d'informations sur Internet. Serveurs de recherche Internet » – 30 min.

Présentations d'étudiants sur des sujets : moteur de recherche Yandex, Rambler, Google – 15 min

Atelier de résolution de problèmes : travail des élèves sous la direction d'un enseignant sur Internet – 35 min.

Réflexion –3 min.

Conclusion – 2 minutes.

Devoir à la maison – 2 min.

Pendant les cours

Organisation du temps. Accueil des étudiants, conversation avec l'officier de service . Marquer les élèves absents de la classe.

Mot d'introduction. Fixer des objectifs de cours et de la motivation . Aujourd'hui, nous avons une leçon sur le thème « Méthodes de recherche d'informations sur Internet ». Serveurs de recherche Internet »utilisant des tâches non standard et créatives.

(La diapositive 1 est affichée. Titre). Nous nous familiariserons avec un sujet de la section « Ressources d'information Internet et protocoles de niveau application », répéterons, résumerons et intégrerons le matériel étudié sur ce sujet dans le système. Votre tâche consiste à démontrer une connaissance théorique des concepts et méthodes de base d'utilisation des ressources Internet. Aujourd'hui, en classe, vous devrez également évaluer vos connaissances, à quel point elles sont complètes et suffisantes. Préparez-vous à étudier d’autres sujets. Vous voyez maintenant le plan selon lequel nous devons travailler aujourd'hui. (Démontré diapositive 2)

Partie théorique : cours multimédia " Méthodes de recherche d'informations sur Internet. Serveurs de recherche Internet»

Cours interactif (projecteur + écran) en dialogue avec les étudiants à l'aide d'une présentation électronique.

Lors de l’organisation du cours, une forme de groupe d’organisation du travail indépendant des élèves a été utilisée : les élèves sont répartis en groupes. Chaque groupe est responsable d'un moteur de recherche spécifique. Le premier groupe est le moteur de recherche Yandex, le deuxième groupe est le moteur de recherche Rambler, le troisième groupe est le moteur de recherche Google.

informations générales

Selon le service d'analyse Netcraft, en octobre 2013, plus de 360 millions de sites étaient enregistrés sur Internet et plus de 2 millions de sites apparaissaient sur Internet chaque mois. (Démontré diapositive 3)

Quels sont les signes de fiabilité d’un site ?

3. Sources d'informations.

4. Précision dans la fourniture d'informations (alphabétisation).

5. Le but de la création du site.

6. Pertinence des données (mise à jour).

Si la réponse aux six questions est oui, nous considérerons ce site "absolument fiable".

Si la réponse aux deux dernières questions est positive de manière ambiguë, ce sera "Un site assez fiable."

Si les trois premiers signes ne sont pas observés, mais que le premier ou le deuxième sont détectés, nous appellerons alors le site "éveiller les soupçons".

En l'absence des signes principaux (trois premiers), ce sera "pas digne de confiance" source. (Démontré diapositive 4)

Si l'on considère le schéma des flux d'informations sur Internet, on constate que tous les services et ressources du réseau tombent sous le contrôle des moteurs de recherche. (Démontré diapositive 5).

Le paradoxe d’Internet est que plus les informations utiles s’accumulent, plus il est difficile de trouver ce dont on a besoin. (Démontré diapositive 6).

Différents moteurs de recherche sont utilisés pour trouver les informations nécessaires :

1.Moteurs de recherche. Ces outils de recherche répondent à une requête avec

une liste de pages qui répondent aux critères spécifiés. Par exemple:

Yandex ( http://www.yandex.ru);

2. Catalogues, dans lequel les sites sont organisés par catégories d'un arbre de rubriques spécialement développé. Par exemple: Yahoo (http:// www. Yahoo. com);

3. Collections thématiques de liens. Parfois, ils contiennent une rubrique et peuvent être considérés comme un cas particulier de catalogue limité à un certain sujet. Par exemple: , site Web alledu.ru;

4. Portails. Parfois, ils contiennent une rubrique et peuvent être considérés comme un cas particulier de catalogue limité à un certain sujet. Par exemple , http:// www.5 ballon. ru

5. Mécanismes de recherche opérant au sein la toile -site.

(Démontré diapositive 7)

Question : Énumérez les noms des portails en langue russe qui fournissent des outils de recherche ? (Les plus populaires : Yandex, Rambler, Google)

Question : Quelles sont les caractéristiques des moteurs de recherche ?

Vous avez cité les principales caractéristiques des moteurs de recherche. Chacun a préparé chez lui des réponses à des questions spécifiques en utilisant son propre moteur de recherche.

II. Première présentation sur le moteur de recherche Yandex. (Les élèves du premier groupe parlent)

III. Deuxième présentation sur le moteur de recherche Rambler.(Les élèves du deuxième groupe parlent)

IV. Troisième présentation sur le moteur de recherche Google. (Les élèves du troisième groupe parlent)

(Démontré diapositives 8,9,10)

. Généralisation. Chaque groupe a rempli un tableau sur le moteur de recherche (caractéristiques des moteurs de recherche, ainsi qu'un tableau du langage de requête). Nous pouvons conclure : chaque nœud de recherche est différent, et pour extraire des informations utiles d'Internet, vous devez savoir où et comment rechercher.

Suite de la conférence :

Comment formuler une demande pour retrouver les informations nécessaires ?

1. Quelle que soit la forme sous laquelle vous avez utilisé le mot dans la requête, la recherche prend en compte toutes ses formes selon les règles de la langue russe.

Par exemple,

si la requête « aller » est spécifiée, alors le résultat de la recherche trouvera des liens vers des documents contenant les mots « aller », « va », « marqué », « est allé », etc.

2. Si vous avez tapé un mot avec une majuscule dans la requête, seuls les mots avec une majuscule seront trouvés, sinon les deux mots avec une majuscule et une minuscule seront trouvés.

Par exemple,

la requête 'Swifts' trouvera à la fois les oiseaux et le groupe de vol. La requête 'Swifts' - le groupe de vol.

et les cas où un oiseau est mentionné lorsqu'il est écrit avec une majuscule.

3. Bien que la recherche par défaut prenne en compte toutes les formes d'un mot donné, il est possible d'effectuer une recherche par forme exacte du mot. Dans ce cas, un point d'exclamation "!" est placé avant la requête.

Par exemple,

le request!college trouvera des liens contenant le mot collèges

(Démontré diapositive 11)

Si vous souhaitez que les mots de la requête soient trouvés, alors mettez un « + » devant chacun d'eux. Si vous souhaitez exclure des mots des résultats de la recherche, placez un « - » devant chacun d'eux.

Attention! Le signe "-" n'est qu'un signe moins. Il doit être écrit séparé du précédent par un espace et accompagné du mot suivant.

Par exemple,

‘

imprimante à jet

".

Si tu écris 'imprimante à jet

" ou 'imprimante à jet

", le signe "-" sera ignoré.

Par exemple, demande "annonces privées de vente d'ordinateurs ", renverra de nombreux liens vers des sites proposant diverses publicités privées. Et la demande "annonces privées à vendre + ordinateurs " affichera des publicités pour la vente d'ordinateurs.

Si vous avez besoin d'une description de la Crimée, et non d'offres de nombreuses agences de voyages, il est logique de poser une telle demande"guide de Crimée - agence - visite " (Démontré diapositive 12).

Plusieurs mots saisis dans une requête, séparés par des espaces, signifient qu'ils doivent tous être inclus dans une phrase du document recherché. L'utilisation du caractère "&" aura le même effet.

Par exemple,

lorsqu'on lui a demandé 'imprimante laser"

ou "imprimante laser"

, ou "+laser +imprimante"

Le résultat de la recherche sera une liste de documents contenant à la fois le mot « laser » et le mot « imprimante » dans la même phrase.

Le signe tilde "~" permet de rechercher des documents contenant des phrases qui ne contiennent pas de mot précédé d'un signe tilde.

Par exemple,

à la demande 'sport ~ football

"on trouvera tous les documents contenant le mot 'sport', à côté desquels (dans la phrase) il n'y a pas le mot 'football'." (Démontré diapositive 13)

Les caractères simples & et ~ effectuent une recherche dans une seule phrase, tandis que les caractères doubles && et ~~ effectuent une recherche dans un document.

Par exemple,

sur demande"recettes && fondus & fromages

" On trouvera des documents contenant à la fois le mot "recettes" et les mots "fondu".

et « fromage », et « transformé » et « fromage » devraient être dans la même phrase.

Vous pouvez placer un « | » entre les mots pour rechercher les documents contenant l'un des mots spécifiés. (Pratique lors de la recherche de synonymes).

Par exemple,

Demande comme "photos | photographie | photographie | instantané | image photographique

" précise une recherche de documents contenant au moins un des mots répertoriés.

(Démontré diapositive 14)

Au lieu d'un mot dans une requête, vous pouvez le remplacer par une expression entière. Pour ce faire, il faut le mettre entre parenthèses.

Par exemple,

demande "(Manuel Visual C)

" renverra tous les documents avec les mots " Manuel Visual C ".

(Démontré diapositive 15)

Atelier de résolution de problèmes : travail des élèves sous la direction d'un enseignant sur Internet

Rédaction de requêtes pour les moteurs de recherche à l'aide d'expressions logiques.

Exemples de tâches et de solutions

Exemple 1

Le tableau montre les requêtes adressées au serveur de recherche. Classez les numéros de requête par ordre croissant du nombre de pages que le moteur de recherche trouvera pour chaque requête. Pour indiquer l'opération logique "OU" dans une requête, le symbole est utilisé|, et pour l’opération logique « ET » – &.

1) imprimantes et scanners et vente

2) imprimantes et scanners

3) imprimantes | scanners

4) imprimantes | scanners | vente

Solution (via des schémas) :

notez toutes les réponses en utilisant des opérations logiques

,

,  ,

,  ,

,

Montrons les zones définies par ces expressions dans un diagramme à trois zones

En comparant les diagrammes, nous trouvons une séquence de zones par ordre croissant : (1,2,3,4), et chaque zone suivante de cette série couvre l'intégralité de la précédente (comme suggéré dans la tâche, c'est important !)

la bonne réponse est donc 1234.

Exemple 2

| Demande | Nombre de pages (milliers) |

| gâteaux et pâtisseries | |

| gâteau | |

Combien de pages (en milliers) sera trouvé sur demande

gâteau | boulangerie

Solution (résoudre un système d'équations) :

cette tâche est une version simplifiée de la précédente, puisque seules deux zones sont utilisées ici (au lieu de trois) : « gâteau » (on le note P) et « pâtisserie » (B)

Dessinons ces zones sous forme de diagramme (cercles eulériens) ; à leur intersection, trois sous-régions se sont formées, désignées par les numéros 1, 2 et 3 ;

nombre de sites répondant à la demande dans la zone je, nous désignerons par N je

Nous composons des équations qui déterminent les requêtes spécifiées dans la condition :

gâteaux et pâtisseriesN 2 = 3200

gâteauN 1 + N 2 = 8700

boulangerieN 2 + N 3 = 7500

en remplaçant la valeur N 2 de la première équation aux autres, on obtient

N 1 = 8700 - N 2 = 8700 – 3200 = 5500

N 3 = 7500 - N 2 = 7500 – 3200 = 4300

nombre d'emplacements sur demande gâteau | boulangerieéquivaut à

N 1 + N 2 + N 3 = 5500 + 3200 + 4300 = 13000

donc la réponse est 13 000.

Exemple 3

Le tableau montre les requêtes et le nombre de pages que le moteur de recherche a trouvées pour ces requêtes dans un certain segment d'Internet :

| Demande | Nombre de pages (milliers) |

| Dynamo et Rubin | |

| Spartak et Rubin | |

| (Dynamo | Spartak) et Rubin |

Combien de pages (en milliers) sera trouvé sur demande

Rubin & Dynamo & Spartak

R.  solution (cercles eulériens):

solution (cercles eulériens):

Il résulte du tableau que le résultat total des deux premières requêtes inclut deux fois la zone 2 (1 + 2 + 2 + 3), donc en comparant ce résultat avec la troisième requête (1 + 2 + 3), on retrouve immédiatement le résultat du quatrième :

dans ce problème, les données sont incomplètes, car elles ne permettent pas de déterminer les tailles de toutes les zones ; ils suffisent cependant à répondre à la question posée

notons les zones qui correspondent à chaque demande

| Demande | Régions | Nombre de pages (milliers) |

| Dynamo et Rubin | ||

| Spartak et Rubin | ||

| (Dynamo | Spartak) et Rubin | ||

| Rubis& Dynamo & Spartak |

N2 = (320 + 280) – 430 = 170

donc la réponse est 170.

(Démontré diapositives 16 à 22).

Travail de groupe indépendant des étudiants à l'aide de cartes

Lors de l'organisation de la leçon, une forme de groupe d'organisation du travail indépendant des étudiants a été utilisée : les étudiants, divisés en trois groupes, résolvent les problèmes logiques reçus pour les demandes d'informations.

Après avoir résolu le problème et reçu la réponse requise, les étudiants s'assoient devant leur ordinateur et posent les mêmes requêtes à leurs programmes de recherche,

Chaque groupe est responsable d'un moteur de recherche spécifique. Le premier groupe est le moteur de recherche Yandex, le deuxième groupe est le moteur de recherche Rambler, le troisième groupe est le moteur de recherche Google.

Les moteurs de recherche fournissent des informations sur le nombre de sites trouvés qui répondent aux requêtes. Comparez les résultats obtenus avec les données calculées et analysez le fonctionnement du système de recherche.

(Démontré diapositive 23)

Généralisation.(Démontré diapositive 24)

Les résultats des travaux de trois groupes travaillant avec différents moteurs de recherche sont analysés par discussion. Une évaluation du travail de chaque groupe et de chaque programme de recherche est donnée.

1. Notez la meilleure façon de trouver cette information (choix du moteur de recherche, type de requête).

2. Utilisez les capacités de plusieurs moteurs de recherche et déterminez les moteurs de recherche les plus efficaces.

3. Analyser les résultats obtenus du point de vue de l'efficacité des moteurs de recherche et de l'efficacité des requêtes utilisant des expressions logiques. Présentez les résultats des travaux dans le tableau :

| Type de demande | ||||

| Niveau de pertinence | Niveau de pertinence | Niveau de pertinence |

Explication: Pertinence(latin relevo - soulever, faciliter) dans la recherche d'informations - correspondance sémantique entre la requête de recherche et l'image de recherche du document, c'est-à-dire correspondance sémantique entre la demande d'information et le message reçu.. Par degré pertinence Les SERP jugent de l’efficacité du moteur de recherche.

Réflexion (Démontré diapositive 25)

Questions de réflexion :

Quels sont vos résultats ?

Quelles tâches avez-vous le plus aimé ?

Quelles tâches ont posé des difficultés, comment avez-vous fait face ?

Sur quoi d’autre faut-il travailler ?

Êtes-vous prêt pour le test ?

Déterminez le pourcentage de votre préparation pour le test.

A travers mon travail en classe I :

pas entièrement satisfait ;

Je ne suis pas content parce que...

Conclusion. (Démontré diapositive 26)

Les assistants pédagogiques de chaque groupe annoncent le nombre de points marqués par chaque équipe et chaque élève lors des devoirs.

Le total des points est constitué de présentations, de réponses aux questions, de participation active aux calculs et expérimentations d'organisation des requêtes et d'analyse des résultats obtenus en groupe. Pour chaque élément de participation, l'étudiant se voit attribuer 1 point. Le nombre maximum de points est de 10.

Tous les points reçus pour le travail individuel de chaque étudiant sont additionnés et leur travail en classe est évalué en fonction de ceux-ci.

L'enseignant a le droit d'ajouter 2 points aux élèves qui ont participé activement aux discussions générales et à l'analyse des résultats globaux.

Ainsi, le nombre maximum de points peut atteindre 12.

Grade "5" est défini si pendant la leçon l'élève gagne un total 11-12 points ;

grade "4" - 9-10 points;

grade "3" - 6-8 points;

grade "2" - moins de 6 points.

Nous avons pu observer le réseau informatique mondial Internet sous différents angles. Ses qualités positives et négatives ainsi que les capacités de ses ressources ont été identifiées. En résumant tout ce qui précède, nous pouvons conclure qu'Internet est une source d'information très importante, qui doit sans aucun doute être utilisée, mais il ne faut pas oublier les problèmes qu'apporte un réseau informatique.

Vous avez bien travaillé aujourd'hui, avez accompli la tâche qui vous était assignée et avez également montré de bonnes connaissances sur le thème « Méthodes de recherche d'informations sur Internet ». Serveurs de recherche Internet." Pour votre travail en classe, vous recevez les notes suivantes (les notes de chaque élève pour son travail en classe sont annoncées).

Merci à tous pour le bon travail. Bien joué!

Devoir (Démontré diapositive 27)

1. Revoir les règles de transformation des expressions logiques et les lois de l’algèbre de la logique – Chapitre 2, § 2.1.- 5.6 ; pp. 36-76, V. Lysakova, E. Rakitina. Logique en informatique. Moscou. Laboratoire des connaissances de base, 2002

2. Répétez les méthodes de composition de requêtes pour les moteurs de recherche à l'aide d'expressions logiques -

2.À l'aide d'expressions logiques, composez une requête pour le moteur de recherche et déterminez le nombre de sites trouvés

- le tableau montre les requêtes ;

Déterminer le nombre de pages qu'un moteur de recherche a trouvées pour ces requêtes dans un certain segment d'Internet

| Demande | Nombre de pages (milliers) |

| croiseur| bataille navale | |

| croiseur | |

| bataille navale |

Analyser les résultats obtenus

Littérature:(Démontré diapositive 28)

Olifer V.G., Olifer N.A. Réseaux informatiques. Principes, technologies, protocoles : Manuel pour les universités. 3e éd. - SPb. : PETER, 2006. - 958 p. : ill. (manuel électronique)

Fondamentaux des réseaux informatiques : Manuel. – M. : BINOM. Laboratoire de la Connaissance, 2006. – 167 pp. : ill.

Manuel méthodologique « Méthodes de recherche d'informations sur Internet », Zhigulevsk, GBOU SPO ZhGK, 2013-16

V. Lysakova, E. Rakitina. Logique en informatique. Moscou. Laboratoire des connaissances de base, 2002

Réseau informatique (CN) – un ensemble d'ordinateurs et de terminaux connectés via des canaux de communication en un système unique répondant aux exigences du traitement distribué des données 2, p. 205.

En général, sous réseau de télécommunications (TN) comprendre un système constitué d'objets qui remplissent les fonctions de génération, de transformation, de stockage et de consommation d'un produit, appelés points (nœuds) du réseau, et de lignes de transmission (communications, communications, connexions) qui transfèrent le produit entre les points 1, p . 421.

Selon le type de produit - information, énergie, masse - on distingue respectivement les réseaux d'information, d'énergie et de matière.

Réseau d’information (SI) – un réseau de communication dans lequel le produit de la génération, du traitement, du stockage et de l'utilisation de l'information est de l'information. Traditionnellement, les réseaux téléphoniques sont utilisés pour transmettre des informations audio, la télévision est utilisée pour transmettre des images et le télégraphe (télétype) est utilisé pour transmettre du texte. Actuellement, à titre informatif réseaux de services intégrés, permettant la transmission du son, de l’image et des données sur un seul canal de communication.

Réseau informatique (CN)– un réseau d'information qui comprend des équipements informatiques. Les composants d'un réseau informatique peuvent être des ordinateurs et des périphériques qui sont des sources et des récepteurs de données transmises sur le réseau.

Les avions sont classés selon un certain nombre de caractéristiques.