La vérité de la vie est que le site peut être piraté tôt ou tard. Après avoir réussi à exploiter la vulnérabilité, le pirate essaie de prendre pied sur le site en plaçant des shells Web de pirate, des chargeurs dans les répertoires système et en injectant des portes dérobées dans le code de script et la base de données CMS.

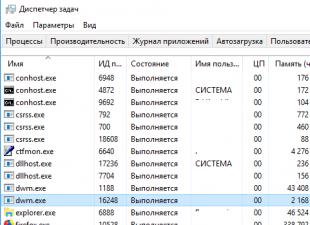

Les scanners aident à détecter les shells Web téléchargés, les portes dérobées, les pages de phishing, les spammeurs et d'autres types scripts malveillants- tout ce qu'ils savent et ont préalablement ajouté à la base de signatures de code malveillant. Certains scanners, tels que AI-BOLIT, disposent d'un ensemble d'heuristiques capables de détecter les fichiers contenant du code suspect, souvent utilisé dans des scripts malveillants, ou des fichiers avec des attributs suspects pouvant être téléchargés par des pirates. Mais, malheureusement, même dans le cas de l'utilisation de plusieurs scanners sur l'hébergement, des situations sont possibles lorsque certains scripts de piratage restent non détectés, ce qui signifie en fait que l'attaquant a toujours une "porte dérobée" et qu'il peut pirater le site et obtenir un contrôle total sur à tout moment.

Les scripts malveillants et de piratage modernes sont très différents de ceux d'il y a 4 à 5 ans. Les développeurs de codes malveillants combinent désormais l'obscurcissement, le chiffrement, la décomposition, le chargement externe de code malveillant et d'autres astuces pour tromper les logiciels antivirus. Par conséquent, la probabilité de manquer de nouveaux "malwares" est beaucoup plus élevée qu'auparavant.

Que faire dans ce cas pour détecter plus efficacement les virus sur le site et les scripts de hacker sur l'hébergement ? Il est nécessaire d'utiliser une approche intégrée : analyse initiale automatisée et analyse manuelle ultérieure. Cet article se concentrera sur les options de détection de code malveillant sans analyseurs.

Tout d'abord, réfléchissez à ce que vous devez rechercher exactement lors du piratage.

- scripts de piratage.

Le plus souvent, lors du piratage, des fichiers sont téléchargés qui sont des shells Web, des portes dérobées, des "chargeurs" (téléchargeurs), des scripts pour les envois de spam, des pages de phishing + des gestionnaires de formulaires, des portes et des fichiers de marqueur de piratage (images du logo d'un groupe de pirates, fichiers texte avec un « message » de pirates, etc.) - Injects (injections de code) dans des fichiers existants.

Le deuxième type le plus populaire d'hébergement de code malveillant et de hacker est l'injection. Les redirections mobiles et de recherche peuvent être injectées dans des fichiers de site .htaccess existants, des portes dérobées peuvent être injectées dans des scripts php/perl, des fragments javascript viraux ou des redirections vers des ressources tierces peuvent être intégrés dans des modèles .js et .html. Les injections sont également possibles dans les fichiers multimédias, par exemple.jpg ou. Souvent code malicieux se compose de plusieurs composants : le code malveillant lui-même est stocké dans l'en-tête exif fichier jpg, mais est exécuté à l'aide d'un petit script de contrôle, dont le code ne semble pas suspect pour l'analyseur. - Injections de base de données.

La base de données est la troisième cible du pirate. Des inserts statiques sont possibles ici

sushiandbox.ru Mastering PC - Internet. Skype. Réseaux sociaux. Cours sur Windows.

sushiandbox.ru Mastering PC - Internet. Skype. Réseaux sociaux. Cours sur Windows.