In breve: Se usi una chiave grafica per accedere al telefono, nel 99% di questo è sufficiente affinché nessuno acceda alle informazioni sul telefono a tua insaputa. Se i dati nel telefono sono molto sensibili, è necessario utilizzare la crittografia completa integrata nel telefono.

Oggi quasi tutti gli smartphone sono diventati portatori di importanti dati personali o aziendali. Inoltre, tramite il telefono del proprietario, puoi accedere facilmente ai suoi account, come Gmail, DropBox, FaceBook e persino ai servizi aziendali. Pertanto, in un modo o nell'altro, vale la pena preoccuparsi della riservatezza di questi dati e utilizzare strumenti speciali per proteggere il telefono da accessi non autorizzati in caso di furto o smarrimento.

- Da chi dovrebbe proteggere i dati del telefono.

- Protezione dei dati integrata in Android.

- Crittografia completa della memoria del telefono

- Risultati

Quali informazioni sono memorizzate sul telefono e perché proteggerlo?

Uno smartphone o un tablet spesso funge da segretaria mobile, liberando la testa del proprietario dallo spazio di archiviazione un largo numero Informazioni importanti. La rubrica contiene i numeri di amici, dipendenti, familiari. A taccuino spesso scrivi numeri di carte di credito, codici di accesso ad essi, password per i social network, e-mail e sistemi di pagamento.

Anche l'elenco delle chiamate recenti è molto importante.

Perdere il telefono può essere un vero disastro. A volte vengono rubati apposta per penetrare nella privacy o condividere i profitti con il proprietario.

A volte non vengono affatto rubati, ma vengono utilizzati per un breve periodo, impercettibilmente, ma bastano pochi minuti affinché un utente malintenzionato esperto ne scopra tutti i dettagli.

La perdita di informazioni riservate può portare alla rovina finanziaria, al collasso della vita personale, al collasso della famiglia.

Vorrei non averlo! - dice l'ex proprietario. Che bello che l'hai avuto! dirà l'attaccante.

E quindi cosa deve essere protetto al telefono:

- Conti. Ciò include, ad esempio, l'accesso alla tua posta elettronica casella di gmail. Se imposti la sincronizzazione con Facebook, Dropbox, Twitter. Gli accessi e le password per questi sistemi sono archiviati in modulo aperto nella cartella del profilo del telefono /data/system/accounts.db.

- Storia della corrispondenza SMS e rubrica anche contenere informazioni confidenziali.

- Programma browser web. L'intero profilo del browser deve essere protetto. È risaputo che programma di navigazione in rete(integrato o di terze parti) ricorda tutte le password e gli accessi per te. Tutto questo viene archiviato in forma aperta nella cartella del profilo del programma nella memoria del telefono. Inoltre, solitamente i siti stessi (con l'ausilio dei cookie) ti ricordano e lasciano aperto l'accesso all'account, anche se non hai specificato di ricordare la password.

Se stai usando la sincronizzazione browser mobile(Chrome, FireFox, Maxthon, ecc.) con una versione desktop del browser per trasferire segnalibri e password tra dispositivi, quindi puoi presumere che il tuo telefono possa accedere a tutte le password da altri siti. - Scheda di memoria. Se si archiviano file riservati sulla scheda di memoria o si scaricano documenti da Internet. Normalmente, le foto ei video registrati vengono archiviati sulla scheda di memoria.

- Album di foto.

Chi dovrebbe proteggere i dati del telefono da:

- Da una persona a caso che trova il tuo telefono smarritol per il furto "accidentale" del telefono.

È improbabile che i dati nel telefono siano utili per il nuovo proprietario in questo caso. Pertanto, anche la semplice protezione con una chiave grafica garantirà la sicurezza dei dati. Molto probabilmente, il telefono verrà semplicemente riformattato per il riutilizzo. - Da occhi indiscreti(colleghe/figli/mogli) che possono accedere al tuo telefono a tua insaputa, approfittando della tua assenza. Difesa semplice garantire la sicurezza dei dati.

- Forza l'accesso

Succede che sei volontariamente costretto a fornire un telefono e ad aprire l'accesso al sistema (informazioni). Ad esempio, quando tua moglie, un rappresentante del governo o un dipendente ti chiede di guardare il telefono centro Servizi Dove hai portato il telefono per la riparazione? In questo caso, qualsiasi protezione è inutile. Sebbene sia possibile, con l'aiuto di programmi aggiuntivi, nascondere il fatto della presenza di alcune informazioni: nascondi parte della corrispondenza SMS, parte dei contatti, alcuni file. - Dal furto di proposito del tuo telefono.

Ad esempio, qualcuno voleva davvero sapere cosa c'è sul tuo telefono e ha fatto uno sforzo per ottenerlo.

In questo caso, aiuta solo la crittografia completa del telefono e della scheda SD.

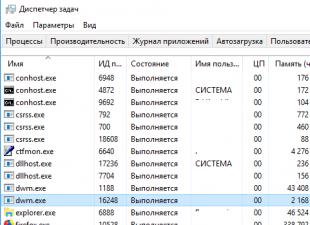

Protezione dei dati integrata sui dispositivi Android .

1. Schermata di blocco del modello.

Questo metodo è molto efficace nel primo e nel secondo caso (protezione contro la perdita accidentale del telefono e protezione da sguardi indiscreti). Se perdi accidentalmente il telefono o lo dimentichi al lavoro, nessuno sarà in grado di usarlo. Ma se il tuo telefono è caduto di proposito nelle mani sbagliate, è improbabile che questo salverà. L'hacking può verificarsi anche a livello hardware.

Lo schermo può essere bloccato con una password, un PIN e una sequenza. Puoi scegliere un metodo di blocco eseguendo le impostazioni e selezionando la sezione Sicurezza -> Blocco schermo.

Chiave grafica(Motivo)-c Il modo più conveniente e allo stesso tempo affidabile per proteggere il tuo telefono.

Nessuno- mancanza di protezione

Diapositiva- Per sbloccare, devi far scorrere il dito sullo schermo in una determinata direzione.

modello- questa è la chiave grafica, assomiglia a questa:

Puoi aumentare il livello di sicurezza in due modi.

1. Aumentare il campo di input del Pattern. Può variare da 3x3 punti sullo schermo a 6x6 (Android 4.2 si trova in alcuni modelli, dipende dalla versione di Android e dal modello di telefono).

2. Nascondere la visualizzazione dei punti e il “percorso” della chiave grafica sullo schermo dello smartphone in modo che sia impossibile sbirciare la chiave.

3. Imposta il blocco schermo automatico dopo 1 minuto di inattività del telefono.

Attenzione!!! Cosa succede se dimentichi la sequenza di sblocco:

- Il numero di tentativi errati di disegnare la chiave grafica è limitato a 5 volte (in vari modelli di telefono, il numero di tentativi può arrivare fino a 10 volte).

- Dopo aver utilizzato tutti i tentativi, ma non aver disegnato correttamente la Graphic Key, il telefono viene bloccato per 30 secondi. Dopodiché, molto probabilmente avrai di nuovo un paio di tentativi, a seconda del modello del telefono e della versione di Android.

- Successivamente, il telefono richiede il login e la password del tuo account Gmail, che è registrato nelle impostazioni Account del telefono.

Questo metodo funziona solo se il tuo telefono o tablet è connesso a Internet. In caso contrario, deadlock o riavviare alle impostazioni del produttore.

Succede che il telefono cada nelle mani di un bambino: inizia a giocare, estrae la chiave molte volte e questo porta al blocco della chiave.

SPILLOè una password composta da più cifre.

E infine Parola d'ordine- la protezione più affidabile, con la possibilità di utilizzare lettere e numeri. Se decidi di utilizzare una password, puoi abilitare l'opzione Crittografia telefono.

Crittografia della memoria del telefono.

La funzione è inclusa in pacchetto Android versione 4.0* e successive. per compresse. Ma questa funzione potrebbe mancare in molti telefoni economici.

Consente di crittografare la memoria interna del telefono in modo che sia possibile accedervi solo con una password o un PIN. La crittografia aiuta a proteggere le informazioni sul telefono se c

furto mirato. Gli aggressori non potranno accedere ai tuoi dati dal tuo telefono.

Un prerequisito per l'utilizzo della crittografia è impostare un blocco schermo con una password.

Questo metodo salva i dati dell'utente archiviati nella memoria del telefono, come la rubrica, le impostazioni del browser, le password utilizzate su Internet, le foto ei video che l'utente ha ricevuto utilizzando la fotocamera e non ha trasferito sulla scheda SD.

- La crittografia della scheda SD è abilitata da un'opzione separata.

- La crittografia della memoria può richiedere fino a un'ora a seconda della quantità di memoria sul dispositivo. Il telefono non può essere utilizzato durante la crittografia.

E se hai dimenticato la password?

In questo caso non è previsto il recupero della password. Può essere fatto su telefono o tablet RESET completo, cioè. reinstallare Android, ma i dati utente dalla memoria del telefono o del tablet verranno cancellati. Pertanto, se un utente malintenzionato non conosce la password per sbloccare il telefono, non sarà in grado di utilizzarla. Sarà inoltre impossibile visualizzare i dati dalla memoria del telefono utilizzando altri programmi collegando il telefono a un computer, poiché tutta la memoria interna è crittografata. L'unico modo per far funzionare di nuovo il telefono è riformattarlo.

Attenzione, la funzione di crittografia completa è presente solo a partire dal sistema operativo Android 4.0 - 4.1 e potrebbe semplicemente non essere disponibile su alcuni modelli di telefono. Si trova più spesso nei telefoni Samsung, HTC, LG, Sony. Alcuni Modelli cinesi hanno anche la funzione di crittografia. Per alcuni telefoni, questa funzione si trova nella sezione "Memoria".

Screpolatura:

- Dovrai inserire costantemente una password piuttosto complessa (6-10 caratteri) anche se vuoi solo effettuare una chiamata. Sebbene sia possibile impostare un intervallo di tempo lungo (30 minuti) durante il quale la password non verrà richiesta all'accensione dello schermo del telefono. Su alcuni modelli di telefono, la lunghezza minima della password può essere di 3 caratteri.

- Su alcuni modelli di telefono, non è possibile disattivare la crittografia se si desidera disattivare sempre l'inserimento di una password. La crittografia viene disabilitata solo ripristinando il telefono alle impostazioni di fabbrica ed eliminando tutti i dati.

Crittografia di una scheda di memoria SD esterna

La funzione è inclusa nel pacchetto standard Android 4.1.1 per tablet. Mancante in molte build di budget.

La funzione fornisce una protezione dei dati affidabile scheda SD esterna. Le fotografie personali possono essere archiviate qui, file di testo con informazioni commerciali e personali.

Consente di crittografare i file su una scheda SD senza cambiarne i nomi, struttura dei file, con conservazione anteprima file grafici (icone). La funzione richiede l'impostazione di una password di blocco display di almeno 6 caratteri.

È possibile annullare la crittografia. Quando cambi la tua password, questa verrà automaticamente crittografata.

Se l'utente perde la scheda di memoria, i file crittografati non possono essere letti tramite il lettore di schede. Se lo metti su un altro tablet, dove è presente una password diversa, non è possibile leggere nemmeno i dati crittografati.

Altre proprietà di crittografia:

- Crittografia trasparente. Se la scheda è inserita nel tablet e l'utente ha sbloccato lo schermo con una password, qualsiasi applicazione vede i file in forma decifrata.

- Se si collega il tablet tramite cavo USB a un computer, i file crittografati possono essere letti anche sul computer, dopo aver sbloccato la scheda dallo schermo del dispositivo mobile.

- Se altri file non crittografati vengono scritti sulla scheda tramite il lettore di schede, verranno crittografati anche dopo che la scheda è stata inserita nel tablet.

- Se hai una carta criptata, non puoi cancellare la password di blocco.

- I dati vengono crittografati a livello di file (i nomi dei file sono visibili, ma il contenuto del file è crittografato).

Lo svantaggio del programma:di mancante dalla maggior parte delle build Android.

Va sottolineato che la migliore sicurezza dei dati è la sua copia completa sul tuo Computer in Uno smartphone è un dispositivo piuttosto fragile di piccole dimensioni, il che significa che c'è sempre la possibilità che si rompa o si perda.

Migliorare l'usabilità di uno smartphone sicuro

La crittografia completa del telefono fornisce il livello di protezione più elevato, ma l'inserimento costante di un passcode a 6 cifre ne rende difficile l'utilizzo. Ma c'è una soluzione.

A Sistema Android dalla versione 4.2* è possibile mettere alcune applicazioni\widget nella schermata di blocco, e così sarai in grado di eseguire semplici passaggi senza dover sbloccare definitivamente il telefono (senza inserire una password di 6 cifre).

Risultati:

- Incorporato e funzionalità gratuite per proteggere il tuo telefono sono molto affidabili. Sono in grado di proteggersi occhi indiscreti i contatti dell'utente, la sua corrispondenza e le sue chiamate, gli account in vari programmi e reti, nonché i file e le cartelle che si trovano sia nella memoria del telefono che su una scheda SD rimovibile.

- Prima di acquistare un telefono, dovresti assicurarti come funziona la protezione richiesta in questo particolare modello di telefono: il requisito di utilizzare un codice PIN o una password eccessivamente complessi sulla schermata di blocco (Pattern Key non è adatto), la crittografia è irreversibile memoria interna telefono, cioè l'unico modo per disattivare la crittografia è ripristino completo impostazioni del telefono.

- Importante! Assicurati che se dimentichi la password o la Pattern Key, sarai in grado di ripristinare l'accesso al telefono o potrai facilmente ripristinare le impostazioni e le informazioni del telefono nel caso tu debba farlo hard reset(ripristina il telefono alle impostazioni di fabbrica con la perdita di tutti i dati).

- Mantenere backup i dati riservati sono necessari solo sul tuo Computer, acceso Disco DVD o nel cloud.

Amministrazione del sito– Easy Work Polska Sp.z o.o. e-mail: [email protetta]

Utente- una persona fisica o giuridica che l'abbia collocata informazione personale attraverso il Modulo feedback sul sito con la successiva finalità di trasferire i dati all'Amministrazione del Sito.

Modulo di feedback- un apposito modulo in cui l'Utente inserisce le proprie informazioni personali al fine di trasferire i dati all'Amministrazione del Sito.

- DISPOSIZIONI GENERALI

2.1. La presente Informativa sulla privacy è un documento standard ufficiale dell'amministrazione del sito e determina la procedura per l'elaborazione e la protezione delle informazioni su persone fisiche e giuridiche utilizzando il modulo di feedback sul sito.

2.2. Lo scopo della presente Informativa sulla privacy è garantire un'adeguata protezione delle informazioni sull'Utente, incl. i suoi dati personali da accessi e divulgazioni non autorizzati.

2.3. I rapporti relativi alla raccolta, archiviazione, distribuzione e protezione delle informazioni sugli utenti sono regolati dalla presente Informativa sulla privacy e dalla legge applicabile.

2.4. L'attuale versione della Privacy Policy è un documento pubblico sviluppato dall'Amministrazione del Sito ed è disponibile per qualsiasi Utente Internet cliccando sul collegamento ipertestuale "Privacy Policy".

2.5. L'amministrazione del sito ha il diritto di apportare modifiche alla presente Informativa sulla privacy.

2.6. Quando si apportano modifiche all'Informativa sulla privacy, l'amministrazione del sito ne informa l'utente pubblicando una nuova versione dell'informativa sulla privacy sul sito

2.7. Quando una nuova versione della Privacy Policy viene pubblicata sul Sito, la versione precedente viene archiviata nell'archivio della documentazione dell'Amministrazione del Sito.

2.8. Utilizzando il Modulo di Feedback, l'Utente accetta i termini della presente Informativa sulla privacy.

2.9. L'amministrazione del sito non verifica l'accuratezza delle informazioni ricevute (raccolte) sull'utente.

- TERMINI E CONDIZIONI PER LA RACCOLTA E IL TRATTAMENTO DEI DATI PERSONALI DEGLI UTENTI

3.1. I dati personali dell'Utente quali: nome, cognome, patronimico, e-mail, telefono, skype, ecc., sono trasferiti dall'Utente all'Amministrazione del Sito con il consenso dell'Utente.

3.2. Il trasferimento di dati personali da parte dell'Utente all'Amministrazione del Sito tramite il Modulo di Feedback implica il consenso dell'Utente al trasferimento dei propri dati personali.

3.3. L'amministrazione del sito elabora le informazioni sull'utente, incl. suoi dati personali, quali: nome, cognome, patronimico, e-mail, telefono, skype, ecc., nonché Informazioni aggiuntive sull'Utente, forniti dallo stesso su propria richiesta: organizzazione, città, posizione, ecc. al fine di adempiere ad obblighi nei confronti dell'Utente del Sito.

3.4. Il trattamento dei dati personali è effettuato sulla base dei principi:

a) liceità delle finalità e modalità del trattamento dei dati personali e buona fede;

b) conformità delle finalità del trattamento dei dati personali alle finalità predeterminate e dichiarate in sede di raccolta dei dati personali;

c) conformità della quantità e natura dei dati personali trattati con le modalità del trattamento dei dati personali e le finalità del trattamento dei dati personali;

d) l'inammissibilità dell'accorpamento di banche dati realizzate per finalità tra loro incompatibili contenenti dati personali.

3.5. L'Amministrazione del Sito tratta i dati personali dell'Utente con il suo consenso al fine di fornire i servizi offerti sul Sito.

- CONSERVAZIONE E UTILIZZO DEI DATI PERSONALI

I dati personali dell'Utente sono conservati esclusivamente su supporti elettronici e sono utilizzati esclusivamente per le finalità specificate nella clausola 3 della presente Privacy Policy.

- TRASFERIMENTO DEI DATI PERSONALI

5.1. I dati personali dell'Utente non vengono ceduti a terzi, salvo quanto espressamente previsto nella presente Privacy Policy.

5.2. Il conferimento dei dati personali dell'Utente su richiesta di enti statali, enti locali è effettuato secondo le modalità previste dalla legge.

- TERMINI DI CONSERVAZIONE E DISTRUZIONE DEI DATI PERSONALI

6.1. I dati personali dell'Utente sono conservati su mezzi elettronici sito a tempo indeterminato.

6.2. I dati personali dell'utente vengono distrutti su richiesta dell'utente stesso sulla base della sua richiesta o su iniziativa dell'amministratore del sito senza spiegazioni rimuovendo le informazioni pubblicate dall'utente dall'amministrazione del sito.

- DIRITTI E OBBLIGHI DEGLI UTENTI

Gli utenti hanno il diritto, sulla base di una richiesta, di ricevere dall'Amministrazione del Sito informazioni in merito al trattamento dei propri dati personali.

- MISURE PER PROTEGGERE LE INFORMAZIONI DELL'UTENTE

L'amministratore del sito adotta misure tecniche, organizzative e legali per garantire la protezione dei dati personali dell'utente da accessi non autorizzati o accidentali agli stessi, distruzione, modifica, blocco, copia, distribuzione, nonché da altre azioni illegali.

- RICHIESTE DEGLI UTENTI

9.1. L'utente ha il diritto di inviare le sue richieste all'amministrazione del sito, incl. in merito all'utilizzo/cancellazione dei suoi dati personali, previsto al paragrafo 3 della presente Privacy Policy per iscritto all'indirizzo indicato al paragrafo 1.

9.2. La richiesta inviata dall'Utente deve contenere le seguenti informazioni:

per individuale:

– numero del documento principale comprovante l'identità dell'Utente o di un suo rappresentante;

- informazioni sulla data di rilascio del documento specificato e sull'autorità che lo ha rilasciato;

– data di registrazione tramite il Feedback Form;

– richiedere testo in forma libera;

– firma dell'Utente o di un suo rappresentante.

per entità legale:

– richiesta in forma libera su carta intestata;

– data di registrazione tramite il Feedback Form;

- la richiesta deve essere firmata da persona autorizzata con documenti attestanti l'autorità della persona allegata.

9.3. L'Amministrazione del Sito si impegna a considerare e inviare una risposta alla richiesta dell'Utente entro 30 giorni dalla data di ricezione della richiesta.

9.4. Tutta la corrispondenza ricevuta dall'Amministrazione dall'Utente (applicazioni in forma scritta/elettronica) si riferisce a informazioni ad accesso limitato e non è soggetta a divulgazione senza il consenso scritto dell'Utente. I dati personali e le altre informazioni relative all'Utente che ha inviato la richiesta non possono essere utilizzati senza il consenso specifico dell'Utente se non per rispondere all'argomento della richiesta ricevuta o nei casi espressamente previsti dalla legge.

Probabilmente ogni programmatore almeno una volta nella vita ha dovuto affrontare la necessità di nascondere le informazioni all'interno dell'applicazione. Queste possono essere chiavi di crittografia per la decrittografia dei componenti del programma, indirizzi di endpoint API, stringhe che sono meglio nascoste per rendere difficile il funzionamento del reverser. In Android, questo è molto difficile da fare, ma puoi complicare notevolmente la loro estrazione.

Partiamo dal fatto che, nonostante la promessa di mostrare metodi efficaci nascondendo le informazioni nell'applicazione, consiglio vivamente di non farlo, almeno fino a quando non diventa chiaro che semplicemente non puoi farne a meno. Indipendentemente dai metodi sofisticati per nascondere le informazioni che utilizzi, sarà comunque possibile estrarle. Sì, puoi applicare molte tecniche di offuscamento, utilizzare la crittografia o file nascosti all'interno dell'applicazione (ne parleremo di tutto questo), ma se qualcuno si pone l'obiettivo di svelare i segreti della tua applicazione, allora se è sufficientemente qualificato, lo faranno.

Quindi tutte le password, le chiavi di crittografia e altro davvero Informazioni importanti sicuramente non vale la pena inserirlo nel codice dell'applicazione. Devi concedere all'applicazione l'accesso a qualche servizio web? Usa la sua API per ottenere un token di servizio nel momento in cui ti connetti ad esso. L'applicazione utilizza una speciale API nascosta del tuo servizio? Fai in modo che richieda il suo URL dal servizio stesso e quell'URL è univoco per ogni copia dell'applicazione. Stai creando un'applicazione per crittografare i file? Chiedere all'utente una password di crittografia. In generale, assicurati assolutamente che non ci siano informazioni all'interno dell'applicazione che possano portare all'hacking dei tuoi account, del tuo servizio web o dei dati degli utenti.

E se decidi ancora di cucire dati importanti nel codice dell'applicazione e non vuoi essere visto, ci sono diverse ricette su come farlo, dalle più semplici a quelle davvero complesse.

Salvataggio di stringhe in strings.xml

Questo è probabilmente metodo più semplice nascondere le righe. Il punto del metodo è che invece di inserire la stringa all'interno di una costante nel codice, che porterà al suo rilevamento dopo la decompilazione, inserirla nel file res/values/strings.xml:

E dal codice, accedi tramite getResources():

Stringa password = getResources().getString(R.string.password);

Sì, molti strumenti inversi dell'applicazione ti consentono di visualizzare il contenuto di strings.xml , quindi è meglio cambiare il nome della stringa (password) in qualcosa di innocuo e rendere la password stessa un messaggio diagnostico (qualcosa come Error 8932777) e usa anche solo una parte di questa stringa dividendola con il metodo split():

Stringa stringa = getResources().getString(R.string.password).split(" "); Password stringa = stringhe;

Naturalmente, è anche meglio dare alle variabili nomi innocui, o semplicemente attivare ProGuard, che accorcerà i loro nomi in combinazioni di una-due lettere come a , b , c , ab .

Dividere le linee in pezzi

Non solo puoi usare parti delle linee, ma anche dividerle per poi metterle insieme. Diciamo che vuoi nascondere la stringa MyLittlePony nel tuo codice. Non è necessario memorizzarlo in una singola variabile, suddividerlo in più righe e sparpagliarle metodi diversi o anche classi:

Stringa a = "MyLi"; Stringa b = "piccolo"; Stringa c = "Pony"; ... Stringa password = a + b + c;

Ma qui c'è il pericolo di incappare in ottimizzazioni del compilatore che metteranno insieme la stringa per migliorare le prestazioni. Pertanto, è meglio non applicare direttive statiche e finali a queste variabili.

Codificare i dati usando XOR

Per offuscare ulteriormente l'inversore, le stringhe possono essere fotocopiate. Questo è uno dei metodi preferiti dagli scrittori di virus inesperti (e non solo). L'essenza del metodo: prendiamo una stringa, generiamo un'altra stringa (chiave), li scomponiamo in byte e applichiamo l'operazione OR esclusiva. Il risultato è una stringa con codifica XOR che può essere decodificata nuovamente da XORing. Nel codice, tutto potrebbe assomigliare a questo (crea una classe StringXOR e inserisci questi metodi al suo interno):

// Codifica la stringa public static String encode(String s, String key) ( return Base64.encodeToString(xor(s.getBytes(), key.getBytes()), 0); ) // Decodifica la stringa public static String decodifica (String s, String key) ( return new String(xor(Base64.decode(s, 0), key.getBytes())); ) // L'operazione XOR stessa private static byte xor(byte a, byte key) ( byte out = nuovo byte; for (int i = 0; i< a.length; i++) { out[i] = (byte) (a[i] ^ key); } return out; }

Trova una seconda stringa (chiave) e usala per codificare le stringhe che vuoi nascondere (ad esempio, lascia che queste siano le stringhe password1 e password2 , chiave 1234):

Stringa codificata1 = StringXOR.encode("password1", "1234"); Stringa codificata2 = StringXOR.encode("password2", "1234"); Log.e("DEBUG", "encoded1: " + encoded1); Log.e("DEBUG", "encoded2: " + encoded2);

Quando apri Android Monitor in Android Studio, troverai righe come:

Codificato1: RVRCRQ== codificato2: ACHBDS==

Queste sono le stringhe codificate XOR originali. Aggiungili al codice invece di quelli originali e, quando accedi alle stringhe, usa la funzione di decodifica:

Stringa password1 = StringXOR.decode(encodedPassword1, "1234");

Grazie a questo metodo, le stringhe non rimarranno apertamente nel codice dell'applicazione, tuttavia, non sarà nemmeno difficile decodificarle, quindi non dovresti fare affidamento interamente su questo metodo. Sì, e anche la chiave dovrà essere nascosta in qualche modo.

Continua disponibile solo per i membri

Opzione 1. Unisciti alla community del "sito" per leggere tutti i materiali sul sito

L'appartenenza alla community durante il periodo specificato ti darà accesso a TUTTI i materiali Hacker, aumenterà il tuo sconto cumulativo personale e ti consentirà di accumulare un punteggio Xakep professionale!

Sfortunatamente, MailChimp non ha la possibilità di aggiungere una casella di controllo per accettare l'Informativa sulla privacy. È inutile aggiungere una normale casella di controllo nell'editor dei moduli, quindi andremo in un modo leggermente diverso. Lo aggiungeremo al modulo stesso già sul nostro sito web.

Per questo abbiamo bisogno di:

- Aggiungi una riga con una casella di controllo al codice del modulo che MailChimp ha generato per noi.

- Disattiva il pulsante se la casella di controllo del consenso non è selezionata.

Un piccolo commento sul secondo punto. Se non disabiliti il pulsante quando la casella di controllo è deselezionata, il modulo funzionerà comunque. E questo è già contro la legge, perché la persona deve esprimere il consenso esplicito alla tua Privacy Policy. Se il tuo sito è controllato, potrebbero dire "Ai-ai-ai".

Codice per aggiungere un segno di spunta al modulo di consenso

Incolla questo codice prima del pulsante del modulo:

Etichetta necessario per far funzionare la casella di controllo quando si fa clic sul testo.

Per disabilitare un pulsante, aggiungi "disabled" al suo codice:

Disabilitato classe="pulsante">

Bene, affinché il pulsante stesso nello stato inattivo sia diverso dal solito, aggiungi gli stili per il pulsante inattivo nei CSS. L'opzione più semplice, se non vuoi preoccuparti, è cambiare la trasparenza.

Input:disabilitato ( opacità: .5; )

Codice se si desidera che la casella di controllo sia selezionata per impostazione predefinita

Aggiungi "selezionato" al codice della casella di controllo. Questo renderà la casella di controllo selezionata per impostazione predefinita:

Non aggiungere al codice del pulsante "disabilitato":

In questo caso, se l'utente disabilita la casella di controllo, il pulsante diventerà inattivo.

È tutto. Abbastanza semplice, vero?

sushiandbox.ru Mastering PC - Internet. Skype. Social networks. Lezioni su Windows.

sushiandbox.ru Mastering PC - Internet. Skype. Social networks. Lezioni su Windows.