Dans cette revue, je vais essayer d'installer une copie de RedHat Enterprice Linux pour les besoins du ministère de la Défense de la Fédération de Russie pour voir comment cela fonctionne sur du matériel moderne. Le dernier numéro du WSWS date déjà de 2011, mais il continue d'être « utile » dans l'armée russe :

Commençons l'installation

Nous allons l'installer sur un ordinateur portable FUJITSU LIFEBOOK N532, qui fonctionne de manière stable pour moi sous Linux et Windows. Cet ordinateur portable est sorti en 2012, juste un an après WSWS 5.0.

Fenêtre de démarrage - copie allégée de RedHat Enterprice Linux :

Ils étaient même trop paresseux pour créer une fenêtre de démarrage normale, ont modifié l'arrière-plan/le logo, supprimé les boutons inutiles et c'est tout.

Pour continuer l'installation, appuyez simplement sur Entrée :

Un programme d'installation MS-DOS de style rétro a démarré, mais avant la sortie de WSWS 5, presque toutes les distributions disposaient d'un programme d'installation graphique. Debian dispose également d'un programme d'installation textuel, mais il est beaucoup plus simple et clair que celui-ci. On nous demande s'il faut vérifier ou non le DVD d'installation. Vérifions au cas où :

Le disque a été écrit normalement, il n'y a aucune erreur. Ensuite, on nous demande de vérifier des supports supplémentaires, mais je ne les ai pas.

Outil de partitionnement de disque chargé avec l'option Supprimer toutes les partitions sélectionnée. Et si l'officier, s'appuyant sur l'esprit de l'industrie informatique nationale, appuyait simplement sur Entrée ?

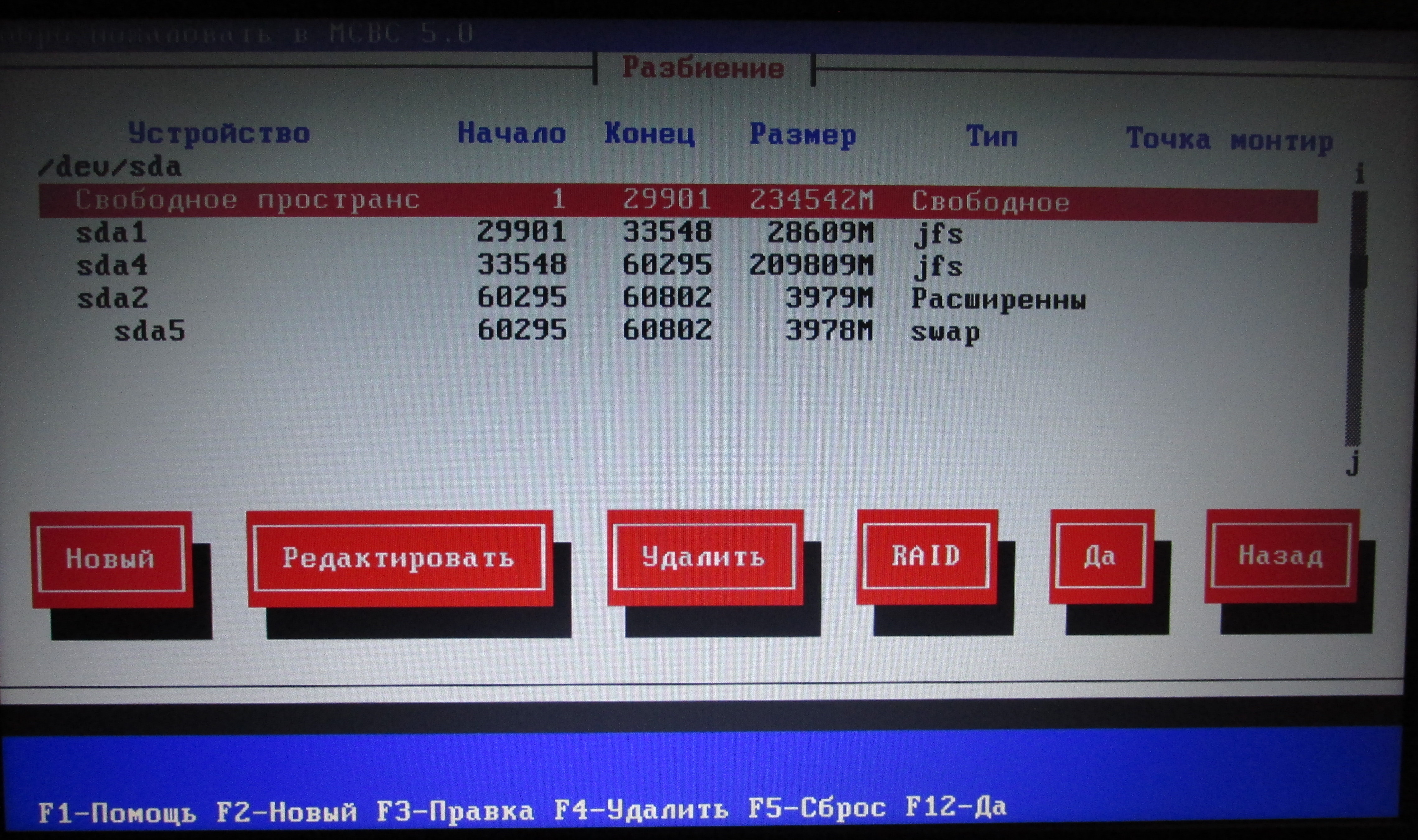

Commençons maintenant à partitionner le disque. Il y a deux autres systèmes d'exploitation installés sur cet ordinateur et j'ai choisi "Créer une partition personnalisée"

Nous disposons de 30 Go d'espace non formaté inutilisé, sélectionnez "Utiliser place libre et créez la partition par défaut" et obtenez l'erreur de partition : Impossible d'allouer les partitions demandées

Cliquez sur "Oui" et nous obtenons une erreur de fractionnement automatique :

Cliquez sur "Oui" et sélectionnez "Créer un partage personnalisé"

Étant donné que ce "dos fdisk" n'indique pas combien est occupé et libre, afin de ne rien supprimer accidentellement, j'ai décidé de visualiser les partitions dans un autre système d'exploitation et j'ai appuyé sur redémarrer (je me souviens de alt + ctrl + del de msdos).

L'ordinateur s'est simplement accroché à ces mots, mais répond à CapsLock. Nous attendons encore 15 minutes et appuyons simplement sur la réinitialisation. Nous chargeons un autre système d'exploitation, nous assurons que la partition libre est correctement sélectionnée, poursuivons l'installation et atteignons l'étape de partitionnement du disque. Le choix des systèmes de fichiers n'est pas riche ici, seulement ext2, ext3 et vfat (qui ne tenaient pas à l'écran).

Laissons tout par défaut, c'est-à-dire que nous utiliserons grub :

Appuyez simplement sur Entrée

Ensuite, on nous demande de créer un mot de passe pour modifier les options de démarrage de grub

J'ai dû entrer un long mot de passe

Commençons maintenant à installer le chargeur de démarrage. Installé sur l'ordinateur portable dernières versions Debian et Ubuntu, mais le programme d'installation ne les a pas trouvés. De ce fait, après avoir installé MCVS, le menu de sélection des systèmes d'exploitation disparaîtra et vous devrez restaurer grub via LiveCD.

Le curseur pour la liste des systèmes d'exploitation tout en bas, comme pour dire qu'il y a autre chose. J'ai essayé de le déplacer en appuyant sur TAB, Ctrl, Ctrl+tab et d'autres raccourcis clavier. Mais le curseur dans quelle position il se trouvait est resté dans cette position :

Cliquez sur Oui et poursuivez l'installation :

Choisissez où installer le chargeur de démarrage. Dans tous les Linux, j'installe le chargeur de démarrage dans la partie principale enregistrement de démarrage MBR, c'est-à-dire sur /dev/sda, mais pour les utilisateurs récents de Windows, c'est une question difficile. Ou est-ce que tous les militaires de la Fédération de Russie connaissent les Unix ?

Vient ensuite la configuration du réseau.

Aucun les connexions de réseau nous n'en avons pas, sélectionnez "Non" et appuyez sur Entrée

Une fenêtre s'ouvre vous demandant de saisir des paramètres réseau supplémentaires :

Comme vous pouvez le voir, il n'y a pas de boutons « Annuler » et « Ne pas faire » ici. Il n’y a que « oui » et « retour ». Ce serait logique si nous installions le système via le réseau, mais nous disposons d'un DVD avec un ensemble complet de programmes. Nous appuyons sur Entrée.

Vous avez laissé le champ « passerelle » vide. En fonction de votre environnement réseau, des problèmes peuvent survenir ultérieurement

cliquez sur Continuer et il nous est à nouveau demandé de saisir des paramètres réseau supplémentaires. En général, nous revenons à la première fenêtre des paramètres réseau et indiquons ce qui doit être configuré interface réseau même si nous ne l'avons pas.

Vous êtes invité à saisir un nom de réseau. Sélectionnez "Manuel" et trouvez un nom de réseau

Choisissez votre fuseau horaire :

Choisissez un mot de passe pour l'utilisateur root (au moins six caractères) :

Sélectionnez une liste de packages à installer. j'ai tout choisi

Vient ensuite la vérification des dépendances, après quoi une fenêtre avec l'adresse du journal d'installation s'ouvre :

Processus d'installation:

Je ne comprends pas, est-ce un problème de polices ou d'encodages ?

L'installation atteint 100 % et l'installateur nous salue joyeusement de la fin de l'installation, nous demandant de désactiver média amovible et appuyez sur Entrée pour redémarrer. Nous appuyons sur Entrée et l'ordinateur se bloque, comme la dernière fois.

On appuie sur le bouton Power, on attend quelques minutes et oh, horreur, tout est en anglais. Ou est-ce une telle langue russe dans l'armée russe ?

Où sont nos Debian et Ubuntu ? Il n’existe qu’un seul WSWS. Mais ce n'est pas grave, cela peut être résolu en réinstallant le chargeur de démarrage Grub via LiveCD.

Appuyez simplement sur Entrée pour télécharger

Le système reste stupide pendant 15 secondes et affiche des erreurs : Mémoire pour le noyau en panne (0x0 à 0x0) non comprise dans les limites autorisées ; impossible d'interroger le matériel Synaptics

et continue le téléchargement, pendant le téléchargement, le menu des paramètres s'ouvre

Sélectionnez simplement « Quitter » et appuyez sur Entrée. Après 10 secondes, cet écran s'ouvre, où il n'y a aucun soupçon de graphique. Entrez votre nom d'utilisateur et votre mot de passe et le système est prêt à fonctionner :

Au fait, faites attention, le noyau 2.6.18 est installé ici. Ce noyau est sorti cinq ans plus tôt que WSWS 5.0. Oui, en cinq ans, il était possible de construire des industries entières, comme dans les plans quinquennaux staliniens, mais près de 10 ans se sont déjà écoulés ! À cette époque lointaine, je commençais tout juste à m'intéresser à Linux. Même s’ils vérifient peut-être la sécurité du code depuis cinq ans.

D'accord, essayons d'utiliser ce que nous avons.

Essayer d'exécuter des graphiques. Dans Niks, pour démarrer les graphiques, vous devez généralement saisir startx, saisir startx :

#startx

et j'obtiens des erreurs :

Ici, j'ai délibérément ouvert le journal des erreurs /var/log/Xorg.0.log pour expliquer clairement ce qui se passait : le système ne peut pas charger les pilotes fbdev et vesa standard.

Il suffit de redémarrer le système et de revenir au système d'exploitation fonctionnel, d'entrer dans le redémarrage et encore une fois, nous obtenons un blocage au redémarrage :

Essayer d'installer via VirtualBox :

Nous entrons également le login root, le mot de passe et startx

Bien entendu, pour des raisons de sécurité, VNIINS ne recommande pas d'exécuter X en tant qu'administrateur. Et pourquoi, alors, après le premier lancement ou dans l'installateur lui-même, il n'a pas été proposé de créer des utilisateurs simples pour des raisons de sécurité, comme dans beaucoup d'autres distributions ?

O_o, ça semble fonctionner.

Bureau WSWS 5.0

Ce que nous voyons donc est un magnifique bureau léger simulant vieilles fenêtres et KDE. Mais ce n'est qu'un bureau open source embelli

Gestionnaire de fichiers, sorti il y a 11 ans, ressemble beaucoup à un konquerror épuré

Dans la barre d'état système, il y a un indicateur de temps avec un calendrier, un sélecteur de disposition de clavier et un indicateur de niveaux d'accessibilité (mais cela vient plus probablement des développeurs du WSWS).

Paramètres WSWS 5.0

Sous Linux, certains programmes (comme Chromium) ne sont pas exécutés en tant que root pour des raisons de sécurité, nous allons donc d'abord créer un nouvel utilisateur et nous connecter via celui-ci :Démarrer - paramètres - panneau de contrôle ELK, gestion des utilisateurs - ajouter un nouvel utilisateur :

Mot de passe doit être d'au moins 8 caractères!

Les attributs de sécurité sont impressionnants, mais nous n'y toucherons pas :

Utilisateur créé avec succès. Nous quittons la session et accédons directement au compte de console racine, où nous sommes accueillis par un tas d'erreurs :

Nous quittons ce compte en appuyant sur Ctrl + D, nous connectons en tant que nouvel utilisateur et exécutons startx. Les X ont démarré, mais ils ne répondent pas aux mouvements de la souris et aux raccourcis clavier. redémarrage machine virtuelle n'a pas aidé, les x dans ce compte ne fonctionnent pas non plus. D'accord, vous devrez exécuter en tant que root, ce qui constitue une faille de sécurité.

Nous avons une résolution d'écran de 800x600, nous essayons de la changer. Allez dans le "Panneau de configuration" et sélectionnez l'icône "Moniteur". Une fenêtre s'ouvre avec un message indiquant que nous n'avons pas de fichier xorg.conf et que l'écran sera sombre pendant sa création. Le créer ou pas ?

Cliquez sur "Oui"

Erreur d'initialisation de la configuration :

Après cela, une fenêtre avec les paramètres du moniteur s'ouvre. Nous essayons de changer quelque chose mais aucune réaction. Il est à noter que cette fenêtre montre un exemple d'écran Windows 95. Et lorsque vous cliquez sur les boutons Oui et Annuler, la fenêtre ne se ferme pas et rien ne se passe. Vous ne pouvez fermer la fenêtre qu'en cliquant sur la croix.

Dans le menu "Système", il y a un élément "Changement de résolution d'écran". Nous le sélectionnons et ouvrons un programme dans la barre d'état avec seulement deux éléments : 800x600 et 640x480 et une fréquence de 60Hz. Mais sous FreeDOS, j'ai réussi à le régler plus haut et même à changer la fréquence. D'où la conclusion que sous OS WSVS les graphismes sont pires que sous DOS !

Nous examinons les informations sur l'équipement :

Après avoir cliqué sur OK, la fenêtre suivante s'ouvre :

Programmes du WSWS 5.0

Fait intéressant, lorsque nous déplaçons le pointeur de la souris des programmes EDE vers KDE, la couleur du pointeur de la souris change.En effet, le bureau WSWS est un mélange de bureaux EDE et KDE.

Filet. Un total de dix programmes dans cette catégorie, dont ELK Browser, IRC, Wireshark, GFTP, Mail Monitor, moniteur de réseau et la configuration PPP et la gestion des périphériques réseau.

Gestion des périphériques réseau

Le client de messagerie ne démarre pas :

Le navigateur ELK Browser est une copie exacte du navigateur Aurora. Écoutez, ils l'ont renommé ELK mais ont oublié de changer le logo :

Navigateur ELK :

Aurore:

Utilitaires

Il y a déjà 4 terminaux dans les utilitaires : ELK-terminal, X-terminal, Console et terminal en mode superutilisateur. Savez-vous pourquoi il y en a autant ? Parce que le bureau WSWS est un mélange d'EDE et de KDE. Ils n'ont même pas pensé à supprimer les utilitaires inutiles, tout était défini par défaut, alors ils l'ont laissé.

Pour cette raison, il existe de nombreux programmes provenant de deux bureaux différents, mais avec les mêmes capacités. Cela est particulièrement vrai pour la visualisation d'images, de documents (PDF, DJVU, etc.) et d'éditeurs de texte.

Éditeur de texte Emacs dans WSWS :

Scientifique. La seule calculatrice scientifique de KDE, sortie en 2005 :

Arts graphiques. Dans cette section, tous les programmes de la version KDE + Xsane 2007.

Jeux. Les jeux incluent une sélection de jeux de KDE, notamment des jeux militaires Démineur et Parachutes :

Multimédia. Lecteur multimédia simple, lecteur CD audio, K3b (graveur CD/DVD), logiciel de contrôle du volume et d'enregistrement.

Pour vérifier le son, vous devez charger un film dans le système virtuel. Le son et la vidéo ne fonctionnent pas du tout ici. j'ai mis paramètres de la boîte virtuelle Alsa, Oss, SoundBlaster16 - rien ne fonctionne. J'ai essayé ogv, ogg, mp4 - dans certains cas, cela nécessite l'installation de codecs, dans d'autres, cela affiche une erreur :

Essayons d'installer ffmpeg :

Ouvrir Démarrer - Panneau de configuration ELK - Gestionnaire de programmes

les listes de paquets sont vérifiées pendant quelques secondes avant de commencer

essaie de trouver ffmpeg

C'est une telle langue russe dans l'armée russe !

ffmpeg s'est retrouvé dans la liste des packages installés. Une recherche sur oss et alsa (systèmes audio) n'a donné aucun résultat. Les demandes d'Office et de Firefox n'ont également renvoyé aucun résultat.

k3b au démarrage renvoie une erreur indiquant que le type MIME est introuvable. Vous devez appuyer 10 fois sur OK et cela démarrera :

Arrêt du système:

Mettre en évidence...

1. WSWS ne fonctionne pas sur les équipements modernes

2. Le cœur du système, comme tous les logiciels, a été publié il y a 11 ans, les équipements modernes ne sont donc pas pris en charge.

3. La résolution de l'écran est réglée sur 800x600 et ne change pas

4. Le système vidéo fonctionne uniquement dans l'émulateur, mais il affiche des erreurs une fois le travail terminé.

5. Le son ne fonctionne pas du tout

6. Les graphiques ne fonctionnent qu'en tant que root, ce qui constitue une faille de sécurité

7. Les commandes d'arrêt et de redémarrage par défaut sont disponibles uniquement via la console et fonctionnent uniquement dans l'émulateur.

Conclusions générales.

WSVS5.0 - copié en 2011 par RedHat Enterprice Linux5.0 (2007), ne fonctionne pas correctement sur les ordinateurs sortis en 2011. Oui, dans l'armée russe, en général, il existe un besoin notable d'antiquité profonde, par exemple le croiseur porte-avions "Amiral Kuznetsov" avec son tremplin au lieu d'une catapulte, à cause duquel les avions sont obligés de voler avec des munitions incomplètes. et tombent parfois à l'eau lors du décollage pour des avions et avec une centrale fioul, ayant besoin de se ravitailler pendant le voyage...

Le Système Mobile des Forces Armées (MSVS) est un système d'exploitation (OS) multitâches multi-utilisateurs sécurisé usage général temps partagé, développé sur la base du système d'exploitation Red Hat Linux. Le système d'exploitation offre une priorisation à plusieurs niveaux avec un multitâche préemptif, une organisation de la mémoire virtuelle et une prise en charge complète du réseau ; fonctionne avec des configurations multiprocesseurs (SMP - multitraitement symétrique) et cluster sur les plates-formes Intel, IBM S390, MIPS (complexes de la série Baguet fabriqués par Korund-M) et SPARC (Elbrus-90micro). Caractéristique OS WSWS 3.0 - protection intégrée contre les accès non autorisés qui répond aux exigences du document directeur de la Commission technique d'État auprès du président de la Fédération de Russie pour la classe 2 des équipements informatiques. Les outils de sécurité comprennent un contrôle d'accès obligatoire, des listes de contrôle d'accès, un modèle de rôle et des outils d'audit avancés (journalisation des événements). MSVS OS est conçu pour construire des systèmes automatisés stationnaires sécurisés. Le développeur de WSVS est l'Institut panrusse de recherche sur l'automatisation du contrôle dans le domaine non industriel, nommé d'après V.I. V. V. Solomatina (VNIINS). Accepté pour fourniture aux forces armées RF en 2002.

Le système de fichiers OS WSVS 3.0 prend en charge les noms de fichiers jusqu'à 256 caractères avec la possibilité de créer des noms de fichiers et de répertoires en langue russe, des liens symboliques, un système de quotas et des listes de droits d'accès. Il est possible de monter un fichier Systèmes FAT et NTFS, ainsi que ISO-9660 (CD). Le mécanisme de quota permet de contrôler l'utilisation de l'espace disque par les utilisateurs, le nombre de processus lancés et la quantité de mémoire allouée à chaque processus. Le système peut être configuré pour émettre des avertissements lorsque les ressources demandées par l'utilisateur approchent du quota spécifié.

Le système d'exploitation WSWS 3.0 comprend un système graphique basé sur X Window. Pour travailler dans un environnement graphique, deux gestionnaires de fenêtres sont fournis : IceWM et KDE. La plupart des programmes du système d'exploitation WSWS sont conçus pour fonctionner dans un environnement graphique, ce qui crée des conditions favorables non seulement pour le travail des utilisateurs, mais également pour leur transition de Windows vers WSWS.

Le système d'exploitation WSVS 3.0 est livré dans une configuration qui, en plus du programme de contrôle principal (noyau), comprend un ensemble de fonctionnalités supplémentaires. produits logiciels. Le système d'exploitation lui-même est utilisé comme élément de base organisation de postes de travail automatisés (AWP) et construction de systèmes automatisés. Des logiciels supplémentaires (logiciels) peuvent être installés au choix et se concentrent sur l'automatisation maximale de la gestion et de l'administration du domaine, ce qui vous permet de réduire le coût de maintenance des postes de travail et de vous concentrer sur l'achèvement de leur tâche cible par les utilisateurs. Le programme d'installation vous permet d'installer le système d'exploitation à partir d'un CD amorçable ou via le réseau via FTP. Habituellement, le serveur d'installation est d'abord installé et configuré à partir des disques, puis le reste des ordinateurs est installé sur le réseau. Le serveur d'installation du domaine en cours d'exécution effectue la tâche de mise à jour et de restauration des logiciels sur les postes de travail. Une nouvelle version est disposé uniquement sur le serveur puis le logiciel est automatiquement mis à jour sur les postes de travail. Si le logiciel est endommagé sur les postes de travail (par exemple, lorsque le fichier programme est supprimé ou que les sommes de contrôle des fichiers exécutables ou de configuration ne correspondent pas), le logiciel correspondant est automatiquement réinstallé.

Lors de l'installation, l'administrateur est invité à sélectionner l'un des types d'installation standard ou une installation personnalisée. Les types standard sont utilisés lors de l'installation sur des postes de travail standard et couvrent les principales options typiques d'organisation des lieux de travail basées sur le système d'exploitation WSWS 3.0. Chaque type de standard définit un ensemble de produits logiciels à installer, une configuration de disque, un ensemble de systèmes de fichiers et un ensemble de les paramètres du système. Une installation personnalisée vous permet de définir explicitement toutes les caractéristiques spécifiées du système final, jusqu'à la sélection de progiciels. Si vous choisissez une installation personnalisée, vous pouvez installer WSWS 3.0 sur un ordinateur sur lequel un autre système d'exploitation est déjà installé (par exemple, Windows NT).

Le système d'exploitation WSWS 3.0 inclut un système documentation (ESD) contenant des informations sur divers aspects du fonctionnement du système. L'ESD se compose d'un serveur de documentation et d'une base de données contenant des textes de description accessibles via des navigateurs. Lors de l'installation de logiciels supplémentaires, les sections de référence correspondantes sont installées dans la base de données ESD. ESD peut être hébergé localement sur chaque lieu de travail, ou un serveur de documentation spécial peut être alloué dans le domaine du système d'exploitation WSWS. Cette dernière option est utile dans les grands domaines de système d'exploitation WSWS pour économiser de l'espace disque total, simplifier le processus de gestion et mettre à jour la documentation. L'accès à la documentation depuis d'autres postes de travail est possible via le navigateur Web fourni avec l'OS WSWS 3.0.

Le système d'exploitation MSVS 3.0 est russifié à la fois en modes alphanumérique et graphique. Les terminaux virtuels sont pris en charge, la commutation entre eux s'effectuant à l'aide d'une combinaison de touches.

Un moment clé en termes d'intégrité du système est l'opération d'enregistrement des nouveaux utilisateurs du système d'exploitation WSWS, lorsque les attributs des utilisateurs, y compris les attributs de sécurité, sont déterminés, selon lesquels le système de contrôle d'accès contrôlera davantage le travail de l'utilisateur. La base du modèle de mandat est constituée des informations saisies lors de l'enregistrement d'un nouvel utilisateur.

Pour implémenter le contrôle d'accès discrétionnaire, les mécanismes Unix traditionnels de bits de contrôle d'accès et de listes de contrôle d'accès (ACL) sont utilisés. Les deux mécanismes sont mis en œuvre au niveau système de fichiers WSWS 3.0 OS et sont utilisés pour définir les droits d'accès aux objets du système de fichiers. Les bits permettent de définir des droits pour trois catégories d'utilisateurs (propriétaire, groupe, autres), cependant, il ne s'agit pas d'un mécanisme suffisamment flexible et est utilisé lors de la définition des droits pour la plupart des fichiers du système d'exploitation qui sont utilisés de la même manière par la partie principale de utilisateurs. À l'aide des ACL, il est possible de définir des droits au niveau d'utilisateurs individuels et/ou de groupes d'utilisateurs, et ainsi d'atteindre un niveau de détail important dans la définition des droits. Les listes sont utilisées lorsque vous travaillez avec des fichiers qui nécessitent, par exemple, de définir des droits d'accès différents pour plusieurs utilisateurs spécifiques.

Caractéristiques Système d'exploitation WSWS 3.0 :

| Paramètre | Caractéristique |

| Système de sécurité des informations | intégré |

| Modèle de sécurité de l'information | Modèle discrétionnaire, modèle de mandat, modèle de rôle |

| Compatibilité SIG avec d'autres systèmes d'exploitation | "Omonim-390VS", "Olivia", WSWS 5.0 |

| Cœur | 2.4.32 (2.4.37.9 en fait) |

| Le système de fichiers est obligatoire | EXT2, EXT3 |

| Prise en charge d'autres systèmes de fichiers | FAT16, FAT32, NTFS (ro), ISO9660 |

| Longueur du nom de fichier | jusqu'à 256 caractères |

| Sous-système graphique | X-fenêtre |

| Système graphique | Xorg-x11-7.3 |

| Taper | serveur client |

| gestionnaire de fenêtres | Elk, TWM, KDE, IceWM |

| Coque graphique | Elan-1.9.9 |

| Prise en charge des systèmes multiprocesseurs | Jusqu'à 32 processeurs |

| RAM | 64 Go |

| Services intégrés | DNS, FTP, Telnet, NTP, FTP, TFTP, SFTP, DHCP, RIP, BGP, OSPF, PPP, PPTP |

| Pneus pris en charge | ISA, tous PCI, SCSI, IDE, SATA, SAS, AGP, USB 2.0 |

| Outils de développement inclus : | |

| Langages de programmation | C/C++, Perl, Python, Shell, Tcl |

| Compilateur C/C++ | 2.95.4, 3.3.6, 4.1.3 |

| Bibliothèque système | glibc-2.3.6 |

| QT | 4.6.3 |

| Débogueur | gdbver 6.8 |

| Options d'installation | CD-ROM, disque dur, réseau |

Installation du système d'exploitation WSWS 3.0

La leçon pratique examinera le processus d'installation du système d'exploitation WSWS sur un PC ou un serveur réseau informatique. Le processus d'installation du système d'exploitation WSWS 3.0 comprend les étapes suivantes :

- Chargement d'un PC ou d'un serveur de réseau informatique à partir d'un support de stockage contenant un kit de distribution avec OS WSWS 3.0. Une fois le processus de démarrage terminé, l'image présentée sur la figure 1 s'affichera à l'écran. 2.1. Pour continuer, appuyez sur la touche<Ввод> (

).

Graphique 2.1. Écran de lancement de l'assistant d'installation du système d'exploitation WSWS 3.0.

- L'initialisation du noyau du système d'exploitation WSWS et la détection du matériel sont effectuées, après quoi l'image illustrée sur la figure 1 s'affiche à l'écran. 2.2. Pour continuer, appuyez sur le bouton<Готово>.

Graphique 2.2. Écran des appareils découverts.

- L'écran affiche le "Message d'accueil", illustré sur la Fig. 2.3. Pour continuer, appuyez sur le bouton<Да>.

Graphique 2.3. Ecran d'accueil.

- Sélection du modèle de souris connectée à l'ordinateur (Fig. 2.4). En raison du fait que le manipulateur de la souris dans la poursuite des travaux ne sera pas utilisé, sélectionnez "Pas de souris" et appuyez sur le bouton<Да>.

Graphique 2.4. Sélectionnez le modèle de souris connectée à l'ordinateur.

- balisage disque dur- l'un des moments les plus cruciaux lors de l'installation du système d'exploitation WSWS. Non pas parce que le partitionnement du disque dur est si compliqué, mais parce que les erreurs commises lors de celui-ci ne peuvent être corrigées que très difficilement, et ce processus peut entraîner une perte de données.

Informations similaires.

Ce chapitre répond aux questions suivantes :

Utilisateurs;

Différences entre utilisateurs privilégiés et non privilégiés ;

Fichiers de connexion ;

Le fichier /etc/passwd ;

Fichier /etc/shadow;

Fichier /etc/gshadow ;

FICHIER /etc/login.defs

Modification des informations sur l'ancienneté des mots de passe ;

La sécurité WSWS repose sur les concepts d'utilisateurs et de groupes. Toutes les décisions concernant ce qu'un utilisateur est autorisé ou non à faire sont prises en fonction de l'identité de l'utilisateur connecté du point de vue du noyau du système d'exploitation.

Vue générale des utilisateurs

WSWS est un système multi-tâches multi-utilisateurs. Il est de la responsabilité du système d'exploitation d'isoler et de protéger les utilisateurs les uns des autres. Le système surveille chaque utilisateur et, en fonction de son identité, détermine s'il est possible de lui donner accès à un fichier particulier ou de lui permettre d'exécuter un programme particulier.

Lorsqu'un nouvel utilisateur est créé, un nom unique lui est attribué

NOTE

Le système détermine les privilèges de l'utilisateur en fonction de l'ID utilisateur (userID, UID). Contrairement à un nom d'utilisateur, un UID peut ne pas être unique, auquel cas le premier nom trouvé qui correspond à l'UID donné est utilisé pour le faire correspondre à un nom d'utilisateur.

Chaque nouvel utilisateur enregistré dans le système se voit attribuer certains éléments systèmes.

Utilisateurs privilégiés et non privilégiés

Lorsqu'un nouvel utilisateur est ajouté au système, il se voit attribuer un numéro spécial appelé ID de l'utilisateur(ID utilisateur, UID). Dans Caldera WSWS, l'attribution d'identifiants aux nouveaux utilisateurs commence à 500 et se poursuit jusqu'à gros chiffres, jusqu'à 65 534. Les numéros jusqu'à 500 sont réservés aux comptes système.

En général, les identifiants comportant des nombres inférieurs à 500 ne sont pas différents des autres identifiants. Souvent, un programme a besoin d'un utilisateur spécial ayant un accès complet à tous les fichiers pour fonctionner correctement.

La numérotation des identifiants commence à 0 et va jusqu'à 65535. L'UID 0 est un UID spécial. Tout processus ou utilisateur avec l'ID zéro est privilégié. Une telle personne ou un tel processus dispose d’un pouvoir illimité sur le système. Rien ne peut lui servir d’interdiction. Le compte root (le compte dont l'UID est 0), également appelé compte superutilisateur, fait celui qui entre en l'utilisant, sinon le propriétaire, du moins son représentant autorisé.

Cela laisse un UID de 65 535. C’est également hors du commun. Cet UID appartient à l'utilisateur personne (personne).

Il était une fois l'un des moyens de pirater le système consistait à créer un utilisateur avec un identifiant de 65 536, ce qui lui permettait d'obtenir des privilèges de superutilisateur. En effet, si vous prenez n'importe quel UID et traduisez le numéro correspondant sous forme binaire, vous obtenez une combinaison de seize chiffres binaires, chacun étant soit 0, soit 1. La grande majorité des identifiants comprennent à la fois des zéros et des uns. Les exceptions sont l'UID zéro du superutilisateur, qui se compose uniquement de zéros, et l'UIDnobody, qui est 65535 et se compose de 16 uns, soit 1111111111111111. Le nombre 65 536 ne peut pas être placé sur 16 bits - pour représenter ce nombre sous forme binaire, vous il faut déjà utiliser 17 bits. Le chiffre le plus significatif sera égal à un (1), tout le reste sera égal à zéro (0). Alors, que se passe-t-il lorsque vous créez un utilisateur avec un identifiant de 17 bits - 10000000000000000 ? Théoriquement, un utilisateur avec un identifiant nul : puisque seuls 16 chiffres binaires sont alloués pour l'identifiant, il n'y a nulle part où stocker le 17ème bit, et il est ignoré. Par conséquent, la seule unité de l'identifiant est perdue, il ne reste que des zéros et le système apparaît Nouvel utilisateur avec l'identifiant, et donc les privilèges, du superutilisateur. Mais maintenant, il n'existe aucun programme dans le WSWS qui vous permettrait de définir l'UID sur 65536.

NOTE

Vous pouvez créer des utilisateurs avec des identifiants supérieurs à 65 536, mais vous ne pourrez pas les utiliser sans modifier /bin/login.

Tout pirate tentera certainement d'obtenir les privilèges de superutilisateur. Une fois qu’il les aura reçus, le sort du système dépendra entièrement de ses intentions. Peut-être que lui, satisfait du fait même du piratage, ne fera rien de mal avec elle et, après vous avoir envoyé une lettre décrivant les failles qu'il a trouvées dans le système de sécurité, la laissera seule pour toujours, ou peut-être pas. Si les intentions du pirate informatique ne sont pas aussi pures, le mieux que vous puissiez espérer est de faire tomber le système.

FICHIER /etc/passwd

La personne souhaitant se connecter doit saisir un nom d'utilisateur et un mot de passe, qui sont vérifiés par rapport à la base de données utilisateur stockée dans le fichier /etc/passwd. Il stocke entre autres les mots de passe de tous les utilisateurs. Lors de la connexion au système, le mot de passe saisi est comparé au mot de passe correspondant au nom donné, et s'il correspond, l'utilisateur est autorisé à accéder au système, après quoi le programme spécifié pour le nom d'utilisateur donné dans le fichier de mot de passe est lancé. S'il s'agit d'un shell de commande, l'utilisateur a la possibilité de saisir des commandes.

Considérez la liste 1.1. Il s’agit d’un fichier passwd à l’ancienne.

Inscription 1.1. Le fichier /etc/passwd à l'ancienne

racine : *:1i DYwrOmhmEBU : 0:0 : racine :: /root : /bin/bash

bac:*:1:1:bin:/bin:

démon:*:2: 2: démon :/sbin :

adm:*:3:4:adm:/var/adm:

lp:*:4:7:lp:/var/spool/lpd:

sync:*:5:0:sync:/sbin:/bin/sync

arrêt:*:6:11:arrêt:/sbin:/sbin/shutdown

halt:*:7:0:halt:/sbin:/sbin/halt

mail:*:8:12:mail:/var/spool/mail:

news:*:9:13:news:/var/spool/news:

uucp:*:10:14:uucp:/var/spool/uucp:

opérateur:*:11:0:opérateur:/root:

jeux:*:12:100:jeux:/usr/jeux:

gopher:*:13:30:gopher:/usr/1ib/gopher-data:

ftp:*:14:50:Utilisateur FTP:/home/ftp:

man:*:15:15:Propriétaire des manuels :/:

majordom:*:16:16:majordomo:/:/bin/false

postgres:*:17:17:Utilisateur Postgres:/home/postgres:/bin/bash

mysql :*:18:18:Utilisateur MySQL :/usr/local/var:/bin/false

silvia:1iDYwrOmhmEBU:501:501:Silvia Bandel:/home/silvia:/bin/bash

personne:*:65534:65534:Personne:/:/bi n/false

david:1iDYwrOmhmEBU:500:500:David A. Bandel:/home/david:/bin/bash

Le fichier de mots de passe a une structure codée en dur. Le contenu du fichier est un tableau. Chaque ligne du fichier est une entrée de table. Chaque entrée est composée de plusieurs champs. Les champs du fichier passwd sont séparés par des deux-points, donc les deux-points ne peuvent être utilisés dans aucun des champs. Il y a sept champs au total : nom d'utilisateur, mot de passe, ID utilisateur, ID de groupe, champ GECOS (alias champ de commentaire), répertoire personnel et shell de connexion.

En savoir plus sur /etc/passwd

Le premier champ contient le nom d'utilisateur. Il doit être unique : deux utilisateurs du système ne peuvent pas avoir le même nom. Le champ nom est le seul champ dont la valeur doit être unique. Le deuxième champ stocke le mot de passe de l'utilisateur. Pour garantir la sécurité du système, le mot de passe est stocké sous une forme hachée. Le terme « haché » dans ce contexte signifie « crypté ». Dans le cas du WSWS, le mot de passe est crypté grâce à l'algorithme DES (DataEncryptionStandard). La longueur du mot de passe haché dans ce champ est toujours de 13 caractères, et certains caractères, tels que les deux points et le guillemet simple, n'apparaissent jamais parmi eux. Toute autre valeur de champ autre qu'un mot de passe valide haché de 13 caractères empêche cet utilisateur de se connecter, à une exception extrêmement importante : le champ du mot de passe peut être vide.

Le deuxième champ est vide, pas même un espace, ce qui signifie que l'utilisateur correspondant n'a pas besoin de mot de passe pour se connecter. Si vous modifiez le mot de passe stocké dans le champ en ajoutant un caractère, tel qu'un guillemet simple, au mot de passe, le compte sera verrouillé et l'utilisateur correspondant ne pourra pas se connecter. Le fait est qu'après avoir ajouté un caractère illégal au mot de passe haché de 14 caractères, le système a refusé d'authentifier l'utilisateur avec un tel mot de passe.

La longueur du mot de passe est actuellement limitée à huit caractères. L'utilisateur peut saisir des mots de passe plus longs, mais seuls les huit premiers caractères seront significatifs. Les deux premiers caractères du mot de passe haché sont graine(sel). (La graine est le nombre utilisé pour initialiser l'algorithme de chiffrement. Chaque fois que le mot de passe est modifié, la graine est choisie au hasard.) Par conséquent, le nombre de permutations possibles est suffisamment grand pour qu'il soit impossible de déterminer s'il y a des utilisateurs dans le système avec les mêmes mots de passe en comparant simplement les mots de passe hachés.

NOTE

L'attaque par dictionnaire fait référence aux méthodes de piratage de mots de passe Force brute et implique l'utilisation d'un dictionnaire et d'une graine connue. L'attaque consiste à parcourir tous les mots du dictionnaire, à les chiffrer avec une graine donnée et à comparer le résultat avec le mot de passe à déchiffrer. Dans le même temps, en plus des mots du dictionnaire, certaines de leurs modifications sont généralement prises en compte, par exemple, toutes les lettres sont en majuscule, seule la première lettre est en majuscule et l'ajout de chiffres (généralement seulement 0 à 9) à la fin de tout ces combinaisons. De nombreux mots de passe faciles à deviner peuvent être déchiffrés de cette façon.

Le troisième champ contient l'ID utilisateur. L'ID utilisateur ne doit pas nécessairement être unique. En particulier, en plus de l'utilisateur root, il peut y avoir un certain nombre d'autres utilisateurs avec un identifiant nul, et tous auront des privilèges de superutilisateur.

Le quatrième champ contient l'identifiant du groupe (GroupID, GID). Le groupe spécifié dans ce champ est appelé groupe principal de l'utilisateur(groupe primaire). Un utilisateur peut appartenir à plusieurs groupes, mais l'un d'entre eux doit être le groupe principal.

Le cinquième champ est désormais appelé champ de commentaire, mais son nom d'origine était GECOS, pour « GEConsolidatedOperatingSystem ». Lors de la demande d'informations utilisateur via le doigt ou un autre programme, le contenu champ donné est maintenant renvoyé comme vrai nom d'utilisateur. Le champ commentaire peut être vide.

Le sixième champ spécifie le répertoire personnel de l'utilisateur. Chaque utilisateur doit avoir son propre répertoire personnel. Habituellement, lorsqu'un utilisateur se connecte, il se retrouve dans son répertoire personnel, mais s'il n'y en a pas, il se rend dans le répertoire racine.

Le septième champ spécifie le shell de connexion. Tous les shells ne peuvent pas être spécifiés dans ce champ. Selon les paramètres du système, il peut contenir uniquement un shell de la liste des shells valides. Sur le WSWS, la liste des shells autorisés se trouve par défaut dans le fichier /etc/shells.

FICHIER /etc/shadow

Le fichier /etc/shadow appartient à l'utilisateur root et est le seul à pouvoir lire le fichier. Pour le créer, vous devez prendre les noms d'utilisateur et les mots de passe hachés du fichier passwd et les placer dans le fichier fantôme, en remplaçant tous les mots de passe hachés dans le fichier passwd par x caractères. Si vous regardez le fichier passwd du système, vous pouvez voir qu'il y a des x à la place des mots de passe hachés. Ce symbole indique au système que le mot de passe ne doit pas être recherché ici, mais dans le fichier /etc/shadow. Transfert à partir de mots de passe simples vers l'ombre et vers l'arrière s'effectue via trois utilitaires. Pour accéder aux mots de passe fantômes, l'utilitaire pwck est exécuté en premier. Il vérifie le fichier passwd pour détecter toute anomalie susceptible de provoquer l'échec ou la boucle de l'étape suivante. Une fois pwck terminé, l'utilitaire pwconv est exécuté pour créer /etc/shadow. Cela se fait généralement après mise à jour manuelle fichier /etc/passwd. Pour revenir aux mots de passe normaux, pwuncov est exécuté.

Un fichier de mots de passe fantôme est similaire à bien des égards à un fichier de mots de passe classique. En particulier, les deux premiers champs de ces fichiers sont les mêmes. Mais en plus de ces champs, il contient naturellement des champs supplémentaires que l'on ne trouve pas dans le fichier de mots de passe habituel. Inscription 1.2. montre le contenu d'un fichier /etc/shadow typique.

Inscription 1.2. FICHIER /etc/shadow

racine: 1iDYwrOmhmEBU: 10792: 0 :: 7: 7 ::

poubelle:*:10547:0::7:7 ::

démon:*:10547:0::7:7::

adm:*:10547:0::7:7::

lp:*:10547:0::7:7::

synchronisation :*:10547:0::7:7 ::

arrêt :U:10811:0:-1:7:7:-1:134531940

arrêt :*:10547:0::7:7::

courrier :*:10547:0::7:7::

nouvelles:*:10547:0::7:7 ::

uucp:*:10547:0::7:7::

opérateur :*:10547:0::7:7::

jeux:*: 10547:0: :7:7::

gopher:*:10547:0::7:7::

ftp:*:10547:0::7:7::

homme:*:10547:0::7:7::

majorité:*:10547:0::7:7::

postgres:*:10547:0::7:7::

mysql:*:10547:0::7:7::

si1via:1iDYwrOmhmEBU:10792:0:30:7:-l::

personne:*:10547:0::7:7::

david:1iDYwrOmhmEBU:10792:0::7:7::

En savoir plus sur /etc/shadow

L'objectif du premier champ du fichier shadow est le même que celui du premier champ du fichier passwd.

Le deuxième champ contient le mot de passe haché. L'implémentation WSWS des mots de passe fantômes autorise les mots de passe hachés de 13 à 24 caractères, mais le programme de cryptage des mots de passe cryptés ne peut produire que des mots de passe hachés de 13 caractères. Les caractères utilisés dans le hachage sont issus d'un ensemble de 52 caractères alphabétiques (minuscules et majuscules), les chiffres de 0 à 9, un point et une barre oblique inverse (/). Il y a un total de 64 caractères autorisés dans le champ du mot de passe haché.

La graine, qui, comme auparavant, correspond aux deux premiers symboles, peut donc être sélectionnée parmi 4096 combinaisons possibles (64x64). Pour le cryptage, l'algorithme DES avec une clé de 56 bits est utilisé, c'est-à-dire que l'espace clé de cet algorithme comporte 256 clés, ce qui équivaut approximativement à 72 057 590 000 000 000 ou 72 quadrillions. Le nombre semble impressionnant, mais il est en réalité possible de parcourir toutes les clés dans un espace de cette taille en très peu de temps.

Le troisième champ commence par des informations sur l'ancienneté des mots de passe. Il stocke le nombre de jours écoulés depuis le 1er janvier 1970 jusqu'au jour dernier changement mot de passe.

Le quatrième champ précise le nombre minimum de jours qui doivent s'écouler avant que le mot de passe puisse être à nouveau modifié. Jusqu'à ce que le nombre de jours spécifié dans ce champ se soit écoulé depuis la date du dernier changement de mot de passe, le mot de passe ne peut plus être modifié.

Le cinquième champ précise le nombre maximum de jours pendant lesquels le mot de passe peut être utilisé, après quoi il doit être modifié. Si ce champ est défini sur une valeur positive, si l'utilisateur tente de se connecter après l'expiration du mot de passe, la commande password ne sera pas exécutée normalement, mais dans un mode de changement de mot de passe obligatoire.

La valeur du sixième champ détermine combien de jours avant l'expiration du mot de passe vous devez commencer à émettre un avertissement à ce sujet. Dès réception d'un avertissement, l'utilisateur peut commencer à trouver un nouveau mot de passe.

Le septième champ précise le nombre de jours, à compter du jour du changement obligatoire du mot de passe, après quoi ce compte est bloqué.

L'avant-dernier champ stocke le jour où le compte a été bloqué.

Le dernier champ est réservé et non utilisé.

En savoir plus sur /etc/group

Chaque entrée du fichier /etc/group se compose de quatre champs séparés par des deux-points. Le premier champ précise le nom du groupe. Comme un nom d'utilisateur.

Le deuxième champ est généralement toujours vide, car le mécanisme de mot de passe pour les groupes n'est généralement pas utilisé. Cependant, si ce champ n'est pas vide et contient un mot de passe, alors n'importe quel utilisateur peut rejoindre le groupe. Pour ce faire, vous devez exécuter la commande newgrp avec le nom du groupe comme paramètre, puis saisir le mot de passe correct. Si aucun mot de passe n'est défini pour un groupe, seuls les utilisateurs répertoriés dans la liste des membres du groupe peuvent le rejoindre.

Le troisième champ précise l'identifiant du groupe (GroupID, GID). Sa signification est la même que celle de l'identifiant utilisateur.

Le dernier champ est une liste de noms d'utilisateurs appartenant au groupe. Les noms d'utilisateur sont répertoriés séparés par des virgules sans espaces. Le groupe principal de l'utilisateur est spécifié (obligatoire) dans le fichier passwd et est attribué lorsque l'utilisateur se connecte au système en fonction de ces informations. En conséquence, si le groupe principal de l'utilisateur est modifié dans le fichier passwd, l'utilisateur ne pourra plus rejoindre son ancien groupe principal.

FICHIER /etc/login.defs

Il existe plusieurs façons d'ajouter un nouvel utilisateur au système. Le WSWS utilise pour cela les programmes suivants : coastooL, LISA, useradd. N’importe lequel d’entre eux fera l’affaire. L'utilitaire COAS utilise son propre fichier. Et les programmes useradd et LISA extraient des informations sur les valeurs par défaut des champs des fichiers passwd et shadow du fichier /etc/login.defs. Le contenu de ce fichier, sous forme abrégée, est présenté dans le listing 1.4.

Inscription 1.4. Fichier abrégé /etc/login.defs

#Nombre maximum de jours pendant lesquels un mot de passe peut être utilisé :

#(-1 - le changement de mot de passe est facultatif) PASS_MAX_DAYS-1

Nombre minimum de jours entre les changements de mot de passe : PASS_MIN_DAYSO

#Combien de jours avant la date de changement de mot de passe un avertissement doit être émis : PASS_WARN_AGE7

#Combien de jours doivent s'écouler après l'expiration du mot de passe avant que le compte soit verrouillé : PASS_INACTIVE-1

#Forcer l'expiration du mot de passe un jour donné :

# (date identifiée par nombre de jours après le 1/1/70, -1 = ne pas forcer) PASS_EXPIRE -1

#Valeurs des champs du compte créé pour le programme useradd

#groupe par défaut : GROUPE100

#répertoire personnel de l'utilisateur : %s = nom d'utilisateur) HOME /home/%s

#shell par défaut : SHELL/bin/bash

#répertoire où se trouve le squelette du répertoire personnel : SKEL/etc/skel

#valeurs minimales et maximales pour la sélection automatique du gid dans groupaddGID_MIN100

Le contenu de ce fichier définit les valeurs par défaut pour les champs des fichiers passwd et shadow. Si ce n'est pas le cas, remplacez-les par ligne de commande, ils seront utilisés. Pour commencer, ces valeurs sont correctes, mais certaines d'entre elles devront être modifiées pour mettre en œuvre le vieillissement des mots de passe. Une valeur de -1 signifie aucune restriction.

Le programme COAS de la distribution Caldera utilise Interface graphique utilisateur l alors

Pour modifier les informations de vieillissement du mot de passe pour un ou deux utilisateurs, vous pouvez utiliser la commande chage (changeaging). Les utilisateurs non privilégiés ne peuvent exécuter chage qu'avec les options -l et leur propre nom d'utilisateur, c'est-à-dire que seul leur propre mot de passe sera obsolète. Pour modifier les informations de dépréciation, il suffit de préciser le nom d'utilisateur, le reste des paramètres sera demandé en mode dialogue. Appeler chage sans paramètres donnera une brève note d’utilisation.

COAS peut être utilisé pour modifier les paramètres de vieillissement des mots de passe pour chaque compte. Les valeurs sont données en jours. L'interface du programme est évidente.

NOTE -

Vous pouvez utiliser la commande expiry pour obtenir des informations sur l'expiration du mot de passe d'un utilisateur ou pour forcer le processus.

Système de sécurité RAM

L'idée principale de PAM est que vous pouvez toujours écrire un nouveau module de sécurité qui accéderait à un fichier ou à un périphérique pour obtenir des informations et renverrait le résultat de la procédure d'autorisation : SUCCÈS, ÉCHEC ou IGNORER. Et PAM, à son tour, renverra SUCCÈS ou ÉCHEC au service qui l'a appelé. Ainsi, peu importe les mots de passe, shadow ou normaux, utilisés dans le système, s'il dispose de RAM : tous les programmes prenant en charge la RAM fonctionneront correctement avec les deux.

Passons maintenant à l'examen des principes de base du fonctionnement de la RAM. Considérez la liste 1.6. Le répertoire /etc/pam.d contient les fichiers de configuration d'autres services tels que su, passwd, etc., en fonction du logiciel installé sur le système. Chaque service restreint possède son propre fichier de configuration. S'il n'y en a pas, alors ce service à accès restreint entre dans la catégorie « autre », avec le fichier de configuration autre.d. (Un service restreint est tout service ou programme qui nécessite que vous soyez autorisé à l'utiliser. En d'autres termes, si un service vous demande normalement un nom d'utilisateur et un mot de passe, il s'agit d'un service restreint.)

Référencement 1.6. fichier de configuration du service de connexion

authentification requise pam_securetty.so

authentification requise pam_pwdb.so

authentification requise pam_nologin.so

#auth requis pam_dialup.so

auth facultatif pam_mail.so

compte requis pam_pwdb.so

session requise pam_pwdb.so

session facultative pam_lastlog.so

mot de passe requis pam_pwdb.so

Comme vous pouvez le voir sur la liste, le fichier de configuration se compose de trois colonnes. Les lignes commençant par le signe dièse (#) sont ignorées. Par conséquent, le module pam_dialup (quatrième ligne du listing 1.6.) sera ignoré. Le fichier contient des lignes avec le même troisième champ - pam_pwd.so et le premier - auth. L'utilisation de plusieurs lignes avec le même premier champ est appelée empilement de modules et vous permet d'obtenir une autorisation en plusieurs étapes (pile de modules) qui comprend plusieurs procédures d'autorisation différentes.

La première colonne est la colonne type. Le type est défini par l'une des quatre étiquettes de caractères : auth, compte, session et mot de passe. Le contenu de toutes les colonnes est considéré comme insensible à la casse.

Le type d'authentification (authentification - authentification) permet de savoir si l'utilisateur est bien celui qu'il prétend être. En règle générale, cela est réalisé en comparant les mots de passe saisis et stockés, mais d'autres options sont possibles.

Le type account (account) vérifie si l'utilisateur donné est autorisé à utiliser le service, dans quelles conditions, si le mot de passe est obsolète, etc.

Le type de mot de passe est utilisé pour renouveler les jetons d'autorisation.

Le type de session effectue certaines actions lorsqu'un utilisateur se connecte et lorsqu'un utilisateur se déconnecte.

Drapeaux de contrôle

La deuxième colonne est un champ d'indicateur de contrôle qui spécifie ce qu'il faut faire après le retour du module, c'est-à-dire la réponse PAM à SUCCESS, IGNORE et FAILURE. Les valeurs autorisées sont obligatoires, obligatoires, suffisantes et facultatives. La valeur de ce champ détermine si les lignes restantes du fichier seront traitées.

L'indicateur requis spécifie le comportement le plus restrictif. Toute chaîne avec l'indicateur requis dont le module a renvoyé une valeur FAILURE sera abandonnée et le service appelant renverra l'état FAILURE. Aucune autre ligne ne sera prise en compte. Ce drapeau est rarement utilisé. Le fait est que si le module marqué avec celui-ci est exécuté en premier, alors les modules qui le suivent peuvent ne pas être exécutés, y compris ceux responsables de la journalisation, donc l'indicateur requis est généralement utilisé à la place.

L'indicateur requis n'interrompt pas l'exécution des modules. Quel que soit le résultat de l'exécution du module marqué par celui-ci : SUCCESS (SUCCESS), IGNORE (IGNORE) ou FAILURE (FAILURE), PAM passe toujours au traitement du module suivant. Il s'agit de l'indicateur le plus couramment utilisé, car le résultat de l'exécution du module n'est renvoyé que lorsque tous les autres modules sont terminés, ce qui signifie que les modules responsables de la journalisation seront définitivement exécutés.

L'indicateur suffisant entraîne la fin immédiate du traitement de la chaîne et le renvoi d'une valeur SUCCESS, à condition que le module marqué avec celui-ci ait renvoyé la valeur SUCCESS et qu'il n'y ait pas eu auparavant de module avec l'indicateur requis ayant renvoyé l'état FAILURE. Si un tel module a été rencontré, alors l'indicateur suffisant est ignoré. Si un module marqué avec cet indicateur a renvoyé une valeur IGNORE ou FAILURE, alors l'indicateur suffisant est traité de la même manière que l'indicateur facultatif.

Le résultat de l'exécution d'un module avec l'indicateur optionnel n'est pris en compte que si c'est le seul module de la pile à avoir renvoyé une valeur SUCCESS. Dans le cas contraire, le résultat de son exécution est ignoré. Ainsi, l'exécution infructueuse du module marqué n'entraîne pas l'échec de l'ensemble du processus d'autorisation.

Les modules marqués des indicateurs requis et requis ne doivent pas renvoyer FAILURE pour qu'un utilisateur puisse accéder au système. Le résultat de l'exécution d'un module avec l'indicateur facultatif n'est pris en compte que si c'est le seul module de la pile qui a renvoyé SUCCESS.

Modules RAM

La troisième colonne contient le nom de fichier complet du module associé à la ligne donnée. En principe, les modules peuvent être situés n'importe où, mais s'ils sont placés dans un répertoire prédéfini pour les modules, alors seul un nom peut être spécifié, sinon un chemin est également nécessaire. Sur le WSWS, le répertoire prédéfini est /lib/security.

La quatrième colonne est destinée au passage au module options additionelles. Tous les modules n'ont pas de paramètres et s'ils en ont, ils ne peuvent pas être utilisés. Passer un paramètre à un module permet de modifier son comportement d'une manière ou d'une autre.

Le listing 1.7 répertorie les modules PAM qui composent le WSWS.

Inscription 1.7. Liste des modules RAM faisant partie du WSWS

pam_rhosts_auth.so

pam_securetty.so

pam_unix_acct.so

pam_unix_auth.so

pam_unix_passwd.so

pam_unix_session.so

En savoir plus sur les modules

Le module pam_access.so est utilisé pour accorder/refuser l'accès en fonction du fichier /etc/security/access.conf. Les lignes de ce fichier ont le format suivant :

droits : utilisateurs : à partir de

Autorisations - soit + (autoriser) ou - (refuser)

Utilisateurs : TOUS, nom d'utilisateur ou utilisateur@hôte, où hôte correspond au nom de la machine locale, sinon l'entrée est ignorée.

De - un ou plusieurs noms de fichiers de terminal (pas de préfixe /dev/), noms d'hôtes, noms de domaine(commençant par un point), adresses IP, TOUTES ou LOCAL.

Le module pam_cracklib.so vérifie les mots de passe par rapport à un dictionnaire. Il est conçu pour valider un nouveau mot de passe et empêcher l'utilisation de mots de passe faciles à déchiffrer, tels que des mots courants, des mots de passe contenant des caractères répétés et des mots de passe trop courts, sur le système. Il existe des paramètres facultatifs : debug, type= et retry=. L'option de débogage permet d'écrire les informations de débogage dans le fichier journal. Le paramètre type suivi d'une chaîne modifie l'invite NewUnixpassword: par défaut pour remplacer le mot Unix par la chaîne spécifiée. Le paramètre retry spécifie le nombre de tentatives données à l'utilisateur pour saisir un mot de passe, après quoi une erreur est renvoyée (la valeur par défaut est une tentative).

Considérez la liste 1.8. Il affiche le contenu du fichier /etc/pam.d/other. Ce fichier contient la configuration utilisée par le moteur PAM pour les services qui ne disposent pas de leurs propres fichiers de configuration dans le répertoire /etc/pam.d. Autrement dit, ce fichier s'applique à tous les services inconnus du système PAM. Il fournit les quatre types d'autorisation, d'authentification, de compte, de mot de passe et de session, chacun appelant le module pam_deny.so marqué du drapeau requis. Ainsi, l'exécution du service inconnu est interdite.

Inscription 1.8. FICHIER /etc/pam.d/other

authentification requise pam_deny.so

authentification requise pam_warn.so

compte requis pam_deny.so

mot de passe requis pam_deny.so

mot de passe requis pam_warn.so

session requise pam_deny.so

Le module pam_dialup.so vérifie si un mot de passe est requis pour accéder à un ou plusieurs terminaux distants à l'aide du fichier /etc/security/ttys.dialup. Le module est applicable non seulement aux ttyS, mais à n'importe quel terminal tty en général. Lorsqu'un mot de passe est nécessaire, il est comparé à celui du fichier /etc/security/passwd.dialup. Les modifications apportées au fichier passwd.dialup sont gérées par le programme dpasswd.

Le module pam_group.so gère les vérifications par rapport au contenu du fichier /etc/security/group.conf. Ce fichier spécifie les groupes dont l'utilisateur spécifié dans le fichier peut devenir membre si certaines conditions sont remplies.

Le module pam_lastlog.so écrit dans le fichier lastlog des informations sur le moment et l'endroit où l'utilisateur s'est connecté. Généralement, ce module est marqué du type de session et de l'indicateur facultatif.

Le module pam_limits.so vous permet d'imposer diverses restrictions aux utilisateurs connectés. Ces restrictions ne s'appliquent pas à l'utilisateur root (ou à tout autre utilisateur avec un identifiant nul). Les restrictions sont définies au niveau de la connexion et ne sont ni globales ni permanentes, valables uniquement au sein d'une seule connexion.

Le module pam_lastfile.so prend une entrée (élément), la compare avec la liste du fichier et, en fonction des résultats de la comparaison, renvoie SUCCÈS (SUCCÈS) ou ÉCHEC (ÉCHEC). Les paramètres de ce module sont les suivants :

Item=[utilisateur du terminal | hôte_distant | utilisateur_distant | groupe| coquille]

Sense= (statut à renvoyer ; lorsque l'entrée est trouvée dans la liste, sinon le statut inverse est renvoyé)

file=/full/path/and/file_name - onerr= (quel statut renvoyer si une erreur se produit)

App1y=[user|@group] (spécifie l'utilisateur ou le groupe à restreindre. Uniquement significatif pour les entrées comme item=[terminal | remote_host | shell], pour les entrées comme item=[user | remote_user | group], il est ignoré)

Le module pam_nologin.so est utilisé pour l'autorisation du type auth avec l'indicateur requis. Ce module vérifie si le fichier /etc/nologin existe et renvoie SUCCESS si ce n'est pas le cas, sinon le contenu du fichier est affiché à l'utilisateur et FAILURE est renvoyé. Ce module est généralement utilisé lorsque le système n'est pas encore entièrement opérationnel ou est temporairement fermé pour maintenance mais n'est pas déconnecté du réseau.

Le module pam_permit.so est complémentaire du module pam_deny.so. Il renvoie toujours le SUCCÈS. Tous les paramètres transmis par le module sont ignorés.

Le module pam_pwdb.so fournit une interface vers les fichiers passwd et shadow. Les options suivantes sont possibles :

Débogage - écriture des informations de débogage dans le fichier journal ;

Audit - informations de débogage supplémentaires pour ceux qui ne disposent pas de suffisamment d'informations de débogage ordinaires ;

Use_first_pass - ne demandez jamais de mot de passe à l'utilisateur, mais prenez-le des modules de pile précédents ;

Try_first_pass - essayez d'obtenir le mot de passe des modules précédents, en cas d'échec, demandez à l'utilisateur ;

Use_authtok - renvoie une valeur FAILURE si pam_authtok n'a pas été défini, ne demande pas de mot de passe à l'utilisateur, mais le prend à partir des modules de pile précédents (uniquement pour une pile de modules de type mot de passe) ;

not_set_pass - ne définissez pas le mot de passe de ce module comme mot de passe pour les modules suivants ;

Shadow - prend en charge le système de mot de passe shadow ;

Unix - mettez les mots de passe dans le fichier /etc/passwd ;

Md5 - utilisez les mots de passe md5 pour le prochain changement de mot de passe ;

Bigcrypt - utilisez les mots de passe DECC2 la prochaine fois que vous modifierez les mots de passe ;

Nodelay - désactivez un délai d'une seconde en cas d'échec de l'autorisation.

Le module pam_rhosts_auth.so autorise/refuse l'utilisation des fichiers .rhosts ou hosts.equiv. De plus, il autorise/refuse également l'utilisation d'entrées « dangereuses » dans ces fichiers. Les paramètres de ce module sont les suivants :

No_hosts_equiv - ignore le fichier /etc/hosts.equiv ;

No_rhosts - ignore le fichier /etc/rhosts ou ~/.rhosts ;

Débogage : consigne les informations de débogage ;

Nowarn - n'affiche pas d'avertissements ;

Supprimer - n'affiche aucun message ;

Promiscuous - Autoriser l'utilisation du caractère générique "+" dans n'importe quel champ.

Le module pam_rootok.so renvoie une valeur SUCCESS pour tout utilisateur avec un identifiant nul. Lorsqu'il est marqué du drapeau suffisant, ce module permet d'accéder au service sans spécifier de mot de passe. Le module n'a qu'un seul paramètre : debug.

Le module pam_securetty.so ne peut être utilisé que contre les superutilisateurs. Ce module fonctionne avec le fichier /etc/securetty, permettant au superutilisateur de se connecter uniquement via les terminaux répertoriés dans ce fichier. Si vous souhaitez autoriser la connexion root via telnet (pseudo terminal ttyp), vous devez soit ajouter des lignes pour ttyp0-255 à ce fichier, soit commenter l'appel à pam_securetty.so dans le fichier du service de connexion.

Le module pam_shells.so renvoie SUCCESS si le shell utilisateur spécifié dans le fichier /etc/passwd est répertorié dans le fichier /etc/shells. Si le fichier /etc/passwd n'attribue aucun shell à l'utilisateur, alors /bin/sh est démarré. Si le fichier /etc/passwd spécifie un shell pour un utilisateur qui n'est pas répertorié dans /etc/shells, le module renvoie FAILURE. Seul le superutilisateur doit être autorisé à écrire dans le fichier /etc/shells.

Le module pam_stress.so permet de gérer les mots de passe. Il a beaucoup de paramètres, y compris le débogage inchangé, mais dans le cas général, seuls deux de tous les paramètres sont intéressants :

Rootok - permet au superutilisateur de modifier les mots de passe des utilisateurs sans saisir l'ancien mot de passe ;

Expiré - Avec cette option, le module est exécuté comme si le mot de passe de l'utilisateur avait déjà expiré.

D'autres options du module vous permettent de désactiver l'un de ces deux modes, d'utiliser un mot de passe d'un autre module, ou de transmettre un mot de passe à un autre module, etc. Je ne couvrirai pas toutes les options du module ici, donc si vous avez besoin d'utiliser les fonctionnalités spéciales de ce module, lisez la description dans la documentation du module.

Le WSWS n'utilise pas le module pam_tally.so dans les fichiers de /etc/pam.d par défaut. Ce module compte les tentatives d'autorisation. En cas d'autorisation réussie, le compteur du nombre de tentatives peut être réinitialisé. Si le nombre de tentatives de connexion échouées dépasse un certain seuil, l'accès peut être refusé. Par défaut, les informations sur les tentatives sont placées dans le fichier /var/log/faillog. Les options globales sont :

Onerr= - que faire si une erreur se produit, par exemple, le fichier n'a pas pu être ouvert ;

File=/full/path/and/file_name - s'il est absent, le fichier par défaut est utilisé. Le paramètre suivant n'a de sens que pour le type d'authentification :

No_magic_root - active le décompte du nombre de tentatives pour le superutilisateur (pas de valeur par défaut). Utile si la connexion root via telnet est autorisée. Les options suivantes n'ont de sens que pour le type de compte :

Deny=n - refuse l'accès après n tentatives. Lors de l'utilisation de cette option, le comportement par défaut du module reset/no_reset passe de no_reset à reset. Cela se produit pour tous les utilisateurs à l'exception de l'utilisateur root (UID 0), sauf si l'option no_magic_root est utilisée ;

No_magic_root - N'ignorez pas l'option de refus pour les tentatives d'accès effectuées par l'utilisateur root. Lorsqu'il est utilisé conjointement avec l'option deny= (voir plus haut), le comportement par défaut de l'utilisateur root est défini sur réinitialiser, comme pour tous les autres utilisateurs ;

Even_deny_root_account - Permet de verrouiller le compte superutilisateur si l'option no_magic_root est présente. Cela produit un avertissement. Si l'option no_magic_root n'est pas utilisée, quel que soit le nombre de tentatives infructueuses, le compte superutilisateur, contrairement aux comptes d'utilisateurs normaux, ne sera jamais verrouillé ;

Réinitialiser - réinitialisez le compteur du nombre de tentatives en cas de connexion réussie ;

No_reset - ne réinitialise pas le compteur du nombre de tentatives de connexion réussie ; utilisé par défaut sauf si deny= est spécifié.

Le module pam_time.so permet de restreindre l'accès à un service en fonction du temps. Toutes les instructions pour le configurer se trouvent dans le fichier /etc/security/time.conf. Il n'a aucun paramètre : tout est défini dans le fichier de configuration.

Le module pam_unix gère l'autorisation WSWS normale (généralement, pam_pwdb.so est utilisé à la place). Physiquement, ce module se compose de quatre modules, dont chacun correspond à l'un des types de PAM : pam_unix_auth.so, pam_unix_session.so, pam_unix_acct.so et pam_unix_passwd.so. Les modules pour les types de compte et d'authentification n'ont aucun paramètre. Le module n'a qu'un seul paramètre pour le type passwd : strict=false. S'il est présent, le module ne vérifie pas la résistance des mots de passe au piratage, ce qui permet l'utilisation de mots de passe arbitraires, y compris non sécurisés (facilement devinés ou par force brute). Le module pour le type de session comprend deux paramètres : debug et trace. Les informations de débogage de l'option debug sont placées dans le fichier journal des informations de débogage comme spécifié dans syslog.conf, et les informations de l'option trace, en raison de leur sensibilité, sont placées dans le journal authpriv.

Le module pam_warn.so enregistre un message concernant son appel à syslog. N'a aucun paramètre.

Le module pam_wheel.so permet uniquement aux membres du groupe wheel de devenir superutilisateur. Le groupe wheel est un groupe système spécial dont les membres ont plus de privilèges que les utilisateurs ordinaires, mais moins que le superutilisateur. Sa présence vous permet de réduire le nombre d'utilisateurs du système dotés de privilèges de superutilisateur, en les rendant membres du groupe wheel et en augmentant ainsi la sécurité du système. Si le superutilisateur ne peut se connecter qu'avec un terminal, alors ce module peut être utilisé pour empêcher les utilisateurs d'établir une connexion Telnet avec les privilèges de superutilisateur, en leur refusant l'accès à moins qu'ils n'appartiennent au groupe wheel. Le module utilise les paramètres suivants :

Débogage : journalisation des informations de débogage ;

Use_uid - Détermine la propriété en fonction de l'ID actuel de l'utilisateur, et non de ce qui a été attribué à l'utilisateur lors de la connexion.

Confiance - si l'utilisateur appartient au groupe wheel, renvoie SUCCESS au lieu de IGNORE ;

Refuser - inverse le sens de la procédure (retour ÉCHEC). En combinaison avec group= , vous permet de refuser l'accès aux membres de ce groupe.

NOTE -

Le répertoire /etc/security est lié au répertoire /etc/pam.d car il contient les fichiers de configuration des différents modules PAM appelés dans les fichiers /etc/pam.d.

Entrées RAM dans les fichiers journaux

Référencement 1.9. Contenu de /var/log/secure

11 janvier 16:45:14 chiriqui PAM_pwdb : (su) session ouverte pour l'utilisateur root

11 janvier 16:45:25 chiriqui PAM_pwdb : (su) session fermée pour l'utilisateur root

11 janvier 17:18:06 connexion chiriqui : ÉCHEC DE CONNEXION 1 DE (null) POUR david,

Échec d'authentification

11 janvier 17:18:13 connexion chiriqui : ÉCHEC DE CONNEXION 2 DE (null) POUR David.

Échec d'authentification

11 janvier 17:18:06 connexion chiriqui : ÉCHEC DE CONNEXION 1 DE (null) POUR David.

Échec d'authentification

11 janvier 17:18:13 connexion chiriqui : ÉCHEC DE CONNEXION 2 DE (null) POUR David,

Échec d'authentification

11 janvier 17:18:17 chiriqui PAM_pwdb : (connexion) session ouverte pour l'utilisateur David

11 janvier 17:18:17 chiriqui -- david : CONNEXION SUR ttyl PAR david

11 janvier 17:18:20 chiriqui PAM_pwdb : (connexion) session fermée pour l'utilisateur David

Chaque entrée commence par une date, une heure et un nom d'hôte. Ceci est suivi du nom du module PAM et de l'ID du processus, entre crochets. Puis, entre parenthèses, vient le nom du service restreint. Pour le listing 1.9, il s'agit soit de su, soit de login. Le nom du service est suivi soit de « sessionopened » (la session est ouverte), soit de « sessionclosed » (la session est fermée).

L'entrée qui suit immédiatement l'entrée "sessionopened" est un message de connexion qui vous indique qui est connecté et depuis où.

Les questions suivantes sont à l’étude :

Quel est le groupe d'utilisateurs par défaut et les groupes d'utilisateurs privés ?

Changer d'utilisateur/groupe ;

Comment le changement d'utilisateur/groupe affecte l'interface graphique ;

Sécurité et utilisateurs ;

Sécurité et mots de passe ;

Mot de passe de protection;

Choisir un bon mot de passe ;

Crackage de mot de passe.

Groupe par défaut

Actuellement, il n'y a plus de restriction pour qu'un utilisateur appartienne à un seul groupe à la fois. Tout utilisateur peut appartenir à plusieurs groupes en même temps. Avec la commande newgrp, l'utilisateur devient membre du groupe spécifié dans la commande, et ce groupe devient pour cet utilisateur groupe de connexion(groupe de connexion). Dans ce cas, l'utilisateur reste membre des groupes dont il était membre avant l'émission de la commande newgrp. Le groupe de connexion est le groupe qui devient le groupe propriétaire des fichiers créés par l'utilisateur.

La différence entre le groupe par défaut et les groupes d'utilisateurs privés réside dans le degré d'ouverture des deux systèmes. Dans le cas d'un schéma avec un groupe par défaut, n'importe quel utilisateur peut lire (et souvent modifier) les fichiers d'un autre utilisateur. Cependant, avec les groupes privés, la lecture ou l'écriture d'un fichier créé par un autre utilisateur n'est possible que si son propriétaire a explicitement accordé les droits sur ces opérations à d'autres utilisateurs.

Si vous souhaitez que les utilisateurs puissent rejoindre et quitter un groupe sans l'intervention d'un administrateur système, vous pouvez attribuer un mot de passe à ce groupe. Un utilisateur ne peut utiliser les privilèges d'un certain groupe que s'il en fait partie. Il y a ici deux options : soit il appartient au groupe dès qu'il se connecte, soit il devient membre du groupe plus tard, après avoir commencé à travailler avec le système. Pour qu'un utilisateur puisse rejoindre un groupe auquel il n'appartient pas, ce groupe doit se voir attribuer un mot de passe.

Par défaut, WSWS n'utilise pas de mots de passe de groupe, il n'y a donc pas de fichier gshadow dans le répertoire /etc.

Si pour l'exécution tâches courantes Si vous utilisez à tout moment un seul des programmes useradd, LISA ou COAS, les fichiers de paramètres utilisateur sont plus cohérents et plus faciles à gérer.

L'avantage du schéma de groupe par défaut est qu'il facilite le partage de fichiers car vous n'avez pas à vous soucier des autorisations de fichiers lorsque vous l'utilisez. Ce schéma implique une approche ouverte du système sur le principe selon lequel « tout ce qui n'est pas interdit est autorisé ».

La définition des paramètres utilisateur par défaut est une tâche hautement prioritaire qui doit être effectuée dès que vous installez le système.

Groupes d'utilisateurs privés

Les groupes d'utilisateurs privés portent les mêmes noms que les noms d'utilisateurs. Le groupe privé devient le groupe de connexion. Ainsi, par défaut, sauf indication contraire des attributs du répertoire, il est désigné comme le groupe propriétaire de tous les fichiers de l'utilisateur.

L'avantage des groupes privés d'un utilisateur est que les utilisateurs n'ont pas à penser à restreindre l'accès à leurs fichiers : par défaut, l'accès à fichiers utilisateur dès le moment de leur création seront limités. Dans WSWS, lors de l'utilisation de groupes privés, un utilisateur ne peut lire ou modifier que les fichiers qui lui appartiennent. De plus, il ne peut créer des fichiers que dans son répertoire personnel. Ce comportement par défaut peut être modifié par l'administrateur système ou l'utilisateur, à la fois au niveau fichier séparé et au niveau du répertoire.

Il existe plusieurs commandes avec lesquelles l'utilisateur peut contrôler son nom et/ou le groupe auquel il appartient, ou le nom ou le groupe sous lequel le programme s'exécute. Un de ces programmes est newgrp.

La commande newgrp peut être exécutée par n'importe quel utilisateur. Il lui permet de rejoindre un groupe auquel il n'appartenait pas, mais uniquement si ce groupe s'est vu attribuer un mot de passe. Cette commande ne vous permettra pas de rejoindre un groupe sans mot de passe si vous n'êtes pas membre de ce groupe.

La commande newgrp peut être utilisée sur un groupe dont l'utilisateur est déjà membre. Dans ce cas, newgrp fait du groupe spécifié le groupe de connexion. Les groupes d'un utilisateur sont divisés en deux types : le groupe de connexion et tous les autres groupes auxquels appartient l'utilisateur. Un utilisateur peut appartenir à plusieurs groupes, mais le groupe qui possède les fichiers créés par l'utilisateur sera toujours le groupe de connexion de l'utilisateur.

En plus de newgrp, vous pouvez également utiliser les commandes chown et chgrp pour contrôler à quel utilisateur ou groupe appartient un fichier.

La portée de la commande newgrp dans l'environnement XWindow est limitée au programme xterm dans lequel elle a été exécutée : seuls les programmes lancés via ce terminal seront exécutés dans le contexte du nouveau groupe, ce qui signifie que l'utilisateur ne peut pas l'utiliser pour modifier le groupe de connexion pour les programmes lancés via le gestionnaire de fenêtres. Un programme qui doit toujours être exécuté dans le contexte d'un groupe secondaire peut être exécuté via un script qui le définit sur le groupe de connexion requis.

Le système XWindow introduit toujours des difficultés supplémentaires dans la vie des utilisateurs. Dans ce cas, ces difficultés ne sont pas directement liées à X, mais découlent de la logique de /etc/groups et /etc/gshadow. Ceux qui n’utilisent pas de mots de passe fantômes pour les groupes n’ont pas grand-chose à craindre. Dans le cas de X, il n'est pas possible de créer un groupe protégé par mot de passe à partir d'un simple script, mais pour les groupes secondaires d'un utilisateur qui ne nécessitent pas de mot de passe, la modification du groupe est extrêmement simple. Le script suivant suffira :

sg - gifs -c /usr/X11R6/bin/xv &

Ce script lancera le programme xv avec le groupe gifs comme groupe principal. C'est ce que vous devez obtenir.

C'est plus difficile pour ceux qui utilisent des mots de passe de groupe fantôme, car dans ce cas, lors de l'exécution de ce script, un message d'erreur apparaîtra à l'écran. Lorsque le fichier /etc/groups répertorie les utilisateurs appartenant à un groupe, chacun d'entre eux est automatiquement considéré comme membre du groupe dès sa connexion. Cependant, dans le cas des mots de passe fantômes, la liste des utilisateurs du groupe a été déplacée vers le fichier /etc/gshadow, afin que l'utilisateur connecté ne soit pas automatiquement inscrit parmi ses membres, mais puisse le rejoindre avec la commande newgrp ou exécutez n'importe quel programme en son nom avec la commande sg. Le problème est que du point de vue de X utilisateur donné(qui n'est pas nécessairement l'utilisateur qui a initié la session de travail X) n'est pas autorisé à établir une connexion. Par conséquent, pour les groupes qui ne sont pas protégés par mot de passe, le script ci-dessus est modifié comme suit :

xhosts + localhost

sg - gifs -c /usr/X11R6/bin/xv &

La ligne ajoutée permet à un nouveau groupe (gifs) d'accéder à l'écran. Pour la plupart des postes de travail, cela ne devrait pas poser de problèmes de sécurité importants, puisque cette ligne permet uniquement aux utilisateurs de l'hôte local d'accéder à l'écran (pour obtenir Informations Complémentairesà propos de X et xhost, consultez un bon guide de l'administrateur système Linux).

NOTE

L'utilisation du serveur X (notamment en conjonction avec xdm ou kdm) comporte un certain nombre de subtilités, qui sont encore exacerbées par les applications graphiques, puisqu'elles peuvent être lancées non seulement depuis la ligne de commande, mais également depuis une icône sur le bureau graphique.

Changement d'utilisateur

NOTE

Un utilisateur normal ne peut pas causer autant de dégâts à un système qu’un superutilisateur imprudent. Les conséquences de votre faute de frappe en tant que superutilisateur peuvent être assez fatales, au point que tous vos fichiers système(et même à tous les fichiers stockés dans le système), il sera possible de dire au revoir. Certaines entreprises pourraient alors vous dire au revoir également.

La commande su transforme un utilisateur en un autre. L'équipe tire son nom de « remplaçant utilisateur » (substitution d'utilisateur), mais comme il est le plus souvent utilisé pour devenir superutilisateur.

La commande su, appelée sans argument, demandera à l'utilisateur un mot de passe, puis (en obtenant le mot de passe correct en réponse) fera de vous l'utilisateur root. Cette commande est un service restreint, tous les aspects de sa sécurité peuvent donc être configurés via le fichier /etc/pam.d/su.

NOTE -

Appeler su sans spécifier de nom d'utilisateur (avec ou sans tiret) est traité comme une instruction pour faire de vous l'utilisateur root.

Cette commande sudo permet aux utilisateurs sélectionnés d'exécuter certains programmes en tant que root, et l'utilisateur qui accède à cette commande n'est pas invité à saisir le mot de passe root, mais son propre mot de passe. Utilisé par sudo comme la commande sg. L'utilisateur tape sudo command_to_execute, puis son mot de passe, et si cela est autorisé, la commande spécifiée est exécutée dans le contexte des privilèges de superutilisateur.

Sécurité et utilisateurs

Les utilisateurs ne s'intéressent généralement qu'à la manière de se connecter et d'exécuter les programmes dont ils ont besoin. Leur intérêt pour la sécurité n'apparaît qu'après la perte de fichiers importants. Mais ça ne dure pas longtemps. Après avoir appris que des mesures sont prises, les utilisateurs oublient vite toute précaution.

D'une manière générale, ce n'est pas leur préoccupation : la sécurité. L'administrateur système doit concevoir, mettre en œuvre et maintenir une politique de sécurité qui permet aux utilisateurs de faire leur travail sans être distraits par des problèmes de sécurité qui ne relèvent pas de leur compétence.