UTILISATEUR ET OPÉRATEUR DU SYSTÈME D'INFORMATION

Lors de la détermination de la présence ou de l'absence d'une sanction pour des actions avec des informations dans un système d'information, il est important de bien comprendre la différence entre les concepts d'"utilisateur" (programmes ou ordinateurs) et "opérateur". Système d'Information". Le concept d'"utilisateur" est couramment utilisé dans de nombreux domaines de l'activité humaine (il existe des concepts d'"utilisateur de la propriété", "d'utilisateur de la faune", "d'utilisateur du sous-sol", "d'utilisateur du travail", "d'utilisateur de services de communication", "d'utilisateur d'ordinateur ", etc.) et la notion d'"opérateur de système d'information" est une notion juridique spéciale, définie dans la loi et ne nécessitant pas d'interprétation.

Essayons d'abord de traiter avec l'utilisateur. Le dictionnaire explicatif d'Ushakov de la langue russe dit qu'un utilisateur est "une personne qui a une sorte de propriété en cours d'utilisation, en fonctionnement", c'est-à-dire, d'une part, qu'un utilisateur peut être compris comme une personne utilisant un ordinateur. Toutefois, conformément à l'art. 1280 du Code civil, un utilisateur est « une personne qui possède légalement une copie d'un programme d'ordinateur ou une copie d'une base de données », Ainsi, le mot « utilisateur » peut également être utilisé pour définir le propriétaire d'une copie d'un programme ou base de données. Lequel de ces deux concepts s'applique à notre cas ? L'accès illégal à l'information et la création de programmes malveillants ne devant être envisagés que dans le cadre des relations avec l'information (et non des relations avec la propriété intellectuelle), la conclusion est sans ambiguïté - dans notre cas, il faut se laisser guider par l'interprétation des Dictionnaire Ouchakov. Ainsi, dans le cadre du chapitre 28 du Code criminel, un utilisateur est toute personne qui utilise un ordinateur.

Revenons maintenant à l'opérateur du système d'information. Selon la définition donnée à l'article 2 de la loi fédérale « sur l'information... », « un opérateur de système d'information est un citoyen ou entité effectuer des activités pour le fonctionnement du système d'information, y compris le traitement des informations contenues dans ses bases de données. Si nous nous limitons à cette définition, nous pouvons tirer la mauvaise conclusion. que « l'utilisateur » et « l'opérateur du système d'information » sont une seule et même chose. Toutefois, dans la partie 2 de l'art. 13 de la même loi précise : « sauf dispositions contraires des lois fédérales, l'exploitant du système d'information est le propriétaire des moyens techniques utilisés pour traiter les informations contenues dans les bases de données, qui utilise licitement ces bases de données, ou la personne avec qui ce propriétaire a conclu un accord sur le fonctionnement du système d'information ". C'est-à-dire nous parlons pas sur n'importe quel utilisateur, mais non plus sur le propriétaire la technologie informatique, ou sur la personne que le propriétaire a embauchée pour faire fonctionner cet équipement. Ainsi, comme, par exemple, un membre de la famille du propriétaire ordinateur de famille, et un salarié de l'entreprise travaillant sur les équipements de l'entreprise, étant utilisateur d'un ordinateur, n'est pas opérateur du système d'information. Par conséquent, on ne peut pas dire qu'un tel utilisateur doit obtenir l'autorisation d'accéder aux informations - il n'a tout simplement pas le droit de donner une telle sanction. Mais le propriétaire d'un ordinateur personnel ou le directeur d'une entreprise qui possède la technologie informatique a de tels droits, ce qui est clairement énoncé dans la loi. En conséquence, si l'accès à l'information est autorisé par l'opérateur du système d'information, qu'un utilisateur ordinaire veuille ou non que cet accès soit effectué, cela ne dérange personne - l'opérateur du système d'information exerce son droit légal.

La principale conclusion de la différence décrite ci-dessus est la suivante. Il est impossible de considérer comme illégal l'accès aux informations sans l'autorisation de l'utilisateur, mais avec l'autorisation de l'opérateur du système d'information (qui est mis en œuvre au niveau technique à l'aide du mot de passe de l'administrateur), et le programme qui met en œuvre cet accès est malveillant .

Si un utilisateur ordinaire stocke ses propres informations dans le système d'information de l'employeur (ou d'un parent ou d'une connaissance), alors, en tant que propriétaire, il a formellement le droit d'autoriser ou de refuser l'accès à celles-ci. Cependant, comme il ressort de la loi et de la pratique, l'autorisation ou l'interdiction d'"accès technique" aux informations stockées dans le système d'information est contrôlée par son exploitant, et le propriétaire de l'information n'a pas le droit d'intervenir dans la gestion des Système d'Information.

Le résultat est le suivant. Si un utilisateur ordinaire, en tant que propriétaire de ses propres informations, a conclu un accord avec un opérateur de système d'information et que cet accord prévoit que l'utilisateur a le droit de stocker ses propres informations dans le système d'information de quelqu'un d'autre, et que l'opérateur de système d'information s'engage à prendre des mesures pour le protéger des actions non autorisées, puis à la fin Au final, la sanction de l'accès aux informations du système d'information est toujours donnée par son exploitant (par accord préalable avec le propriétaire de l'information). S'il n'y a pas un tel accord, alors par ses actions pour entrer des informations dans le système d'information de quelqu'un d'autre, l'utilisateur en donne effectivement accès à l'opérateur du système d'information, ce qui fait de ce dernier son propriétaire légal. D'où, encore une fois, il s'ensuit que l'opérateur déterminera le mode « d'accès technique » au système d'information.

Espionner Espion du KGB vous permet de définir un mode de fonctionnement invisible, afin que personne ne devine qu'il est surveillé par un véritable enregistreur de frappe. Espion du KGB surveille discrètement le fonctionnement de l'ordinateur: enregistre les informations saisies à partir du clavier, les données du presse-papiers, surveille les sites visités.

Comment détecter et supprimer KGB Spy.

Comment protéger votre renseignements personnels en utilisant Mask S.W.B de l'un des enregistreurs de frappe les plus populaires - KGB Spy.

Comment un utilisateur d'ordinateur qui n'a pas de connaissances dans le domaine la sécurité des informations, détecter un espion caché dans votre système et vous protéger de la surveillance sans supprimer le keylogger de votre ordinateur afin d'induire en erreur quelqu'un qui vous suit ? Et comment supprimer l'espion Espion du KGB si vous choisissez de le faire? Considérez la situation sur l'exemple d'un enregistreur de frappe commun espion du KGB et programmes Masque S.W.B, qui crée une plate-forme sécurisée pour l'utilisateur.

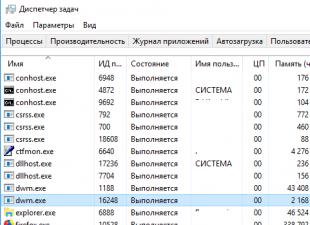

Après avoir lancé l'anti-spyware Mask S.W.B, cliquez sur le bouton "Processus système".

Dans la fenêtre des processus système, vous pouvez voir tous les processus en cours d'exécution, à l'exception des processus masqués.

Pour voir si vous avez des programmes sur votre ordinateur qui se cachent, cliquez sur le bouton Processus cachés.

Faites défiler vers le bas de la fenêtre Processus masqués. Tous les programmes cachés (rootkits) seront surlignés en rouge.

Dans l'image ci-dessus, nous voyons un logiciel espion appelé espion du KGB. Ce keylogger est configuré pour masquer ses actions et espionner l'utilisateur.

Si vous souhaitez supprimer Kgb Spy, sélectionnez "Ouvrir le dossier de l'application" dans le menu contextuel.

Dans la fenêtre qui s'ouvre, lancez la désinstallation du programme et le logiciel espion sera supprimé.

Si vous souhaitez simplement masquer vos actions à un enregistreur de frappe et ainsi induire en erreur quelqu'un qui vous suit, connectez-vous à la plateforme en cliquant sur le bouton avec le nom du programme, comme indiqué dans la figure ci-dessus.

À l'intérieur de la plate-forme de protection, les programmes qui se cachent de l'utilisateur (rootkits) peuvent simplement être vus dans la fenêtre de processus.

Programme Masque S.W.B crée un environnement sûr dans lequel vous pouvez tout faire, mais le comportement de l'utilisateur devient incontrôlable pour les logiciels espions.

Les espions ne pourront pas voir vos actions effectuées sur une plateforme sécurisée, ce qui signifie qu'il ne sera pas non plus possible de transférer des informations les concernant à leurs propriétaires. Masque S.W.B protège contre la prise de vidéo à partir de l'écran du moniteur, contre la prise de captures d'écran, ne permet pas de recevoir des données du clavier et du presse-papiers. De plus, il masque les sites que vous avez visités et d'autres informations sur vos activités.

Si vous trouvez un espion que votre femme ou votre mari (enfin, ou le patron au travail) a mis en place pour vous, ne vous précipitez pas pour le supprimer. Pensez-y : il serait peut-être préférable pour eux de penser que vous ne faites rien d'inconnu sur l'ordinateur, car l'espion sera propre. Et en attendant vous pouvez dans la plateforme Masque S.W.B fais ce que tu veux.

Dans l'image ci-dessous, nous voyons que l'espion du KGB, après avoir effectué des actions dans la plateforme de camouflage Mask S.W.B, n'a rien pu réparer.

Le programme de masquage masque les actions de l'utilisateur de toutes les ce moment espions. Avec son aide, vous pouvez détecter et détruire les espions informatiques qui fonctionnent au niveau des pilotes du système du noyau et sont invisibles pour les programmes antivirus.

Téléchargez le programme anti-spyware Mask S.W.B et vérifiez si vous êtes suivi par un espion du KGBVous êtes parfois horrifié à l'idée que votre enfant ne quitte pas son ordinateur toute la journée, mais en même temps vous n'avez aucun contrôle sur ce processus !

Ou avez-vous récemment commencé à sentir que votre proche vous cache quelque chose ? Pas un seul message n'est stocké dans son ICQ, tous les fichiers de l'ordinateur ont été transférés sur une clé USB, il ne travaille sur Internet que lorsque vous n'êtes pas là !

Les ventes de votre entreprise ont chuté de 50 % et meilleur manager commencé à agir de manière inappropriée parfois ? Lorsque vous entrez, il appuie frénétiquement sur quelque chose sur le clavier !

Vous ne pouvez pas comprendre ce qui se passe. Nous ne vous proposons pas d'espionner un enfant, un être cher ou un employé - nous vous proposons un assistant fiable pour obtenir les informations nécessaires - enregistreur de frappe Espion du KGB. KGB Spy dévoilera tous les secrets !

Le principe de fonctionnement du "keylogger"

« Comment travaille-t-il ? » - vous direz avec surprise lorsque vous recevrez une lettre avec un rapport détaillé sur le travail de l'utilisateur sur l'ordinateur de KGB Spy à votre boîte e-mail. KGB Spy fait son travail encore mieux que le célèbre agent 007 James Bond.

La fonctionnalité du programme vous permet de définir le mode de fonctionnement invisible de KGB Spy, afin que personne ne devine qu'un véritable "keylogger" le surveille. KGB Spy surveille discrètement le fonctionnement de l'ordinateur : il enregistre les informations saisies au clavier, les données du presse-papiers et surveille les sites visités.

Les informations recueillies lors de la surveillance sont stockées dans une base de données à laquelle vous seul avez accès. Vous pouvez recevoir une lettre dans votre boîte e-mail avec des informations détaillées sur qui, quand et quoi a fait sur l'ordinateur. Vous avez juste besoin de vérifier votre courrier de temps en temps.

Capacités du KGB Spy

Interface pratique et claire

Nous avons essayé de rendre l'interface KGB Spy aussi pratique et compréhensible que possible pour tout le monde, même pour les utilisateurs d'ordinateurs novices.

Interception des touches enfoncées sur le clavier

KGB Spy enregistre toutes les touches que l'utilisateur appuie sur le clavier.

Enregistrement de captures d'écran (captures d'écran)

KGB Spy enregistre non seulement les informations saisies à partir du clavier et les données du presse-papiers, mais prend également des captures d'écran (captures d'écran).

Interception d'ICQ, Qip, agent Mail.ru, etc.

KGB Spy intercepte tous les messages des programmes de messagerie instantanée les plus courants tels que Icq, Miranda, Qip, Yahoo! Messager, Windows Live Messenger, Skype 3, Google Talk.

Surveillance du presse-papiers

Un des principaux Fonctionnalité programme est de surveiller le contenu des informations dans le presse-papiers, qui fonctionne avec chaque utilisateur d'ordinateur sans exception.

Suivi des sites visités

Garder le compte bancaire d'une entreprise en solde positif et un trafic Internet modéré, n'est-ce pas le rêve de tout dirigeant d'entreprise ? Réalisez votre rêve avec KGB Spy, qui vous donnera un rapport complet sur tous les sites visités par l'utilisateur. Soit dit en passant, c'est aussi une solution au problème des parents qui s'inquiètent du contenu des informations reçues d'Internet par leur enfant.

Mode de fonctionnement visible/invisible

Le programme a deux modes de fonctionnement : visible et invisible. De plus, si vous sélectionnez le mode invisible, les utilisateurs ne remarqueront pas le travail de KGB Spy.

Suivi du lancement et de la clôture des programmes

Chaque ordinateur, en plus du système d'exploitation qui y est installé, dispose également dans son arsenal d'un nombre suffisant de programmes nécessaires au travail. KGB Keylogger surveille le lancement et la fermeture des programmes. Cette fonction peut être utile à la fois pour découvrir les causes de tout problème technique et pour déterminer l'opportunité ou l'opportunité d'utiliser une application logicielle particulière.

Surveillance de l'ordinateur marche/arrêt/redémarrage

Au XXIe siècle, l'ordinateur est devenu une partie intégrante de la vie et du travail de toute personne. Mais dans chaque mécanisme, il y a des outils très difficiles à contrôler. KGB Spy surveille le marche/arrêt/redémarrage de l'ordinateur et vous permet de surveiller rapidement les événements qui se produisent avec la machine/les machines.

Prise en charge multi-utilisateur complète

Peu importe le nombre d'utilisateurs que vous avez sur votre système. KGB Spy peut espionner des individus, tels que des enfants, ou tout le monde.

Notifications par e-mail concernant un ensemble de mots interdits

Si un utilisateur tape un signal (interdit), KGB Spy marquera cette entrée dans le journal avec une étiquette spéciale ou vous enverra une notification par e-mail.

KGB Archiver est un archiveur informatique gratuit créé par Tomasz Pawlak (Polonais Tomasz Pawlak). C'est un shell graphique pour la modification par l'auteur de l'algorithme de compression PAQ1-7.

KGB Archiver utilise dans son travail l'un des algorithmes AES-256 les plus fiables pour le cryptage des archives. Dans le même temps, il convient de noter que les besoins en matériel informatique augmentent, en particulier pour le nombre de mémoire vive. Selon le niveau de compression, 9 Mo à 1,6 Go de RAM sont nécessaires. Également pris en charge par l'archiveur propre format KGB, ainsi que ZIP.

Il existe une version pour systèmes d'exploitation Microsoft Windows et une console bêta pour les systèmes POSIX.

Principales caractéristiques et fonctionnalités de KGB Archiver

- Prise en charge des archives aux formats ZIP et KGB.

- Création d'archives auto-extractibles.

- Cryptage à l'aide d'une clé AES 256 bits.

Les tests montrent que le taux de compression de KGB Archiver n'est pas beaucoup plus élevé que celui du populaire Archiveurs RAR, Les temps de cabine, d'emballage et, surtout, de déballage sont des ordres de grandeur plus longs. Les exigences réelles pour la taille de la RAM sont également importantes.

Inconvénients de KGB Archiver

- L'utilisation de l'extension .kgb pour les archives (qui est déjà utilisée par Kremlin Encrypt de Mercury Development) entraîne un conflit.

- Dans les versions 1.x, une création incorrecte d'archives ZIP à partir d'un petit fichier (moins de 1 kilo-octet) a été remarquée.

Le résultat de l'archive n'a pas pu être décompressé.

- La liste des fichiers n'est pas archivée, donc quand en grand nombre petits fichiers, le niveau de compression chute fortement.

- Prend uniquement en charge les formats .KGB et .ZIP.

Espion du KGB- Vous êtes parfois horrifié à l'idée que votre enfant ne quitte pas son ordinateur toute la journée, mais en même temps vous ne pouvez en aucun cas contrôler ce processus ! Ou avez-vous ressenti récemment que

Votre proche vous cache quelque chose ? Pas un seul message n'est stocké dans son ICQ, tous les fichiers de l'ordinateur ont été transférés sur une clé USB, il ne travaille sur Internet que lorsque vous n'êtes pas là !

Les ventes de votre entreprise ont chuté de 50 % et le meilleur manager a commencé à se comporter parfois de manière inappropriée ? Lorsque vous entrez, il appuie frénétiquement sur quelque chose sur le clavier !

Vous ne pouvez pas comprendre ce qui se passe. Nous ne vous proposons pas d'espionner un enfant, un être cher ou un employé - nous vous proposons un assistant fiable pour obtenir les informations nécessaires - keylogger KGB Spy. KGB Spy dévoilera tous les secrets !

Le principe de fonctionnement du "keylogger"

« Comment travaille-t-il ? » - vous direz avec surprise lorsque vous recevrez une lettre avec un rapport détaillé sur le travail de l'utilisateur sur l'ordinateur de KGB Spy dans votre boîte de réception. KGB Spy fait son travail encore mieux que le célèbre agent 007 James Bond.

La fonctionnalité du programme vous permet de définir le mode de fonctionnement invisible de KGB Spy, afin que personne ne devine qu'un véritable "enregistreur de frappe" le surveille. KGB Spy surveille discrètement le fonctionnement de l'ordinateur : il enregistre les informations saisies au clavier, les données du presse-papiers et surveille les sites visités.

Les informations recueillies lors de la surveillance sont stockées dans une base de données à laquelle vous seul avez accès. Vous pouvez recevoir une lettre dans votre boîte e-mail avec des informations détaillées sur qui, quand et quoi a fait sur l'ordinateur. Vous avez juste besoin de vérifier votre courrier de temps en temps. Vous pouvez télécharger le programme via un lien direct (depuis le cloud) en bas de page.

Fonctionnalités du programme :

- Interface pratique et compréhensible : nous avons essayé de rendre l'interface KGB Spy aussi pratique et compréhensible que possible pour tout le monde, même pour les utilisateurs d'ordinateurs novices.

- Interception des frappes sur le clavier : KGB Spy enregistre toutes les touches que l'utilisateur appuie sur le clavier.

- Captures d'écran d'enregistrement (captures d'écran): KGB Spy enregistre non seulement les informations saisies à partir du clavier et les données du presse-papiers, mais prend également des captures d'écran (captures d'écran).

- Interception d'ICQ, Qip, Mail.ru Agent et autres : KGB Spy interceptera tous les messages dans les programmes de messagerie instantanée les plus courants tels que Icq, Miranda, Qip, Yahoo! Messenger, Windows Live Messenger, Skype, Google Talk.

- Surveillance du presse-papiers : l'une des principales fonctionnalités du programme est de surveiller le contenu des informations dans le presse-papiers, avec lequel chaque utilisateur d'ordinateur sans exception travaille.

- Surveillance des sites Web visités.

- Le programme a deux modes de fonctionnement : visible et invisible. De plus, si vous sélectionnez le mode invisible, les utilisateurs ne remarqueront pas le travail de KGB Spy.

- Suivi du lancement et de la clôture des programmes.

- Suivi de la marche/arrêt/redémarrage de l'ordinateur.

- Peu importe le nombre d'utilisateurs sur votre système. KGB Spy peut espionner des individus, tels que des enfants, ou tout le monde.

- Notifications par e-mail concernant un ensemble de mots interdits.

- Si un utilisateur tape un signal (interdit), KGB Spy marquera cette entrée dans le journal avec une étiquette spéciale ou vous enverra une notification par e-mail.

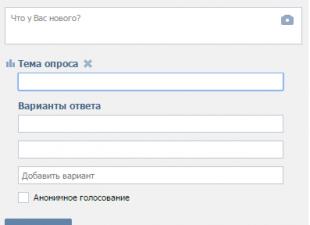

cliquez sur l'image et elle s'agrandira

| Configuration requise: | |

| Système opérateur: | Windows XP,Vista,7,8 (x86,x64) |

| CPU: | 1GHz |

| RAM: | 512 Mo |

| Espace disque dur : | 14,2 Mo |

| Langue de l'interface: | russe |

| La taille: | 5,57 Mo |

| pharmacie: | inclus |

| *archive SANS mot de passe |

s'ouvrira dans une nouvelle fenêtre

sushiandbox.ru Mastering PC - Internet. Skype. Réseaux sociaux. Cours sur Windows.

sushiandbox.ru Mastering PC - Internet. Skype. Réseaux sociaux. Cours sur Windows.