Inventaire du matériel informatique

Pour chaque entreprise, il arrive un moment où il est nécessaire de mettre de l'ordre dans tout ce qui concerne l'infrastructure informatique.

Cela s'applique aux travaux tels que le déménagement, la comptabilité équipement informatique, planifier la maintenance du service cloud et de ses composants, logiciels, planifier les commandes et les achats.

C'est à de tels moments que de nombreuses entreprises envisagent un service tel qu'un inventaire du matériel de bureau.

Qu’est-ce qu’un inventaire d’infrastructure informatique ?

Il est important de comprendre que la tâche de l'inventaire consiste principalement à évaluer l'état et la composition des actifs informatiques. Le plus souvent, les représentants de moyennes ou grandes entreprises se tournent vers nous pour un tel service, car ce sont eux qui disposent d'un nombre suffisant d'emplois et de divers outils de réseau.

La comptabilisation des ordinateurs d'un réseau est le plus souvent effectuée pour deux raisons. Le premier d’entre eux est la modernisation de la technologie informatique, logiciel et l'ensemble du domaine informatique de l'entreprise.

La deuxième raison peut être qualifiée de mise à jour de la composition des employés à temps plein qui travaillent dans le domaine des technologies de l'information.

Qu'est-ce qui est inclus dans la comptabilité lors de l'inventaire ?

Il s'agit des serveurs, des équipements périphériques, des postes de travail personnels (équipements informatiques) des salariés, des systèmes de ventilation, du refroidissement des serveurs, des composants d'alimentation électrique des postes de travail des utilisateurs et des nœuds centraux. De plus, les logiciels (application, serveur, spéciaux et généraux) peuvent être soumis à de telles activités.

Toutes les activités liées au système de données sont réalisées en collaboration avec le personnel du client, car il est nécessaire de garantir un accès autorisé aux référentiels d’informations et d’obtenir toutes les approbations et permis nécessaires.

La vérification informatique est effectuée sur la base des spécifications techniques fournies par le client.

Ces documents contiennent des informations sur les objectifs de l'inventaire du matériel informatique, la pertinence du système est vérifiée et son coût est analysé.

De plus, lors de l'inventaire des lieux de travail et des équipements, une méthodologie spécifique est sélectionnée qui garantira l'exhaustivité des résultats d'inventaire obtenus.

Les identifiants pour l’inventaire du matériel informatique sont faciles et simples

Il existe des identifiants spéciaux, chacun étant un programme unique. Avec son aide, vous pouvez effectuer une procédure telle qu'un inventaire du matériel informatique aussi rapidement et efficacement que possible.

Pour une petite entreprise qui ne dispose que de quelques ordinateurs et d’un serveur, Excel est utilisé à ces fins.

Mais par la suite, même pour une petite entreprise, cette option devient peu pratique, car on ne sait pas comment déterminer où et à quel moment se trouve tel ou tel équipement.

C'est pourquoi nous avons besoin d'un programme spécialisé pour l'inventaire, la comptabilité des ordinateurs et équipement de réseau. Total Network Inventory 3 est exactement un tel programme.

Ce programme est utile dans la mesure où il permet de comptabiliser les équipements, logiciels, équipements informatiques et autres moyens, y compris les postes de travail individuels et les serveurs entiers.

De plus, des tâches courantes telles que l'analyse réseau, le planificateur, le journal des modifications, les rapports et bien plus encore peuvent être incluses dans les fonctionnalités standard de la plateforme.

Cela vaut également la peine de passer à TNI 3 car le programme permet de créer la base de données la plus complète de tous les utilisateurs travaillant avec tous les postes de travail de l'entreprise.

De plus, vous pouvez ici stocker des mots de passe et des protocoles, surveiller l'état de l'équipement de n'importe lequel des postes de travail en ligne.

De plus, l'utilisateur peut bénéficier d'un nombre important d'avantages et de fonctions utiles, grâce auxquels la gestion de l'ensemble du système informatique devient aussi pratique et simple que possible, sans nécessiter beaucoup d'efforts et de coûts.

Gagnez de l'argent avecTNI 3

Il est important de comprendre que le produit permet d'obtenir le maximum d'outils possible pour réaliser un inventaire complet des ordinateurs des salariés de l'entreprise.

Nous pouvons également proposer un logiciel d’inventaire informatique qui vous offrira l’option la plus simple et la plus abordable pour effectuer ce travail.

En avoir plus des informations détailléesà propos de ces produits, contactez simplement nos employés et demandez-leur comment travailler avec de tels logiciels.

It Invent est un programme d'inventaire d'équipement qui résout rapidement et facilement tout problème que peuvent rencontrer les utilisateurs ou les employés de votre organisation. Il s'agit d'un logiciel qui permet d'effectuer des travaux tels que l'inventaire du matériel serveur ou d'autres types d'outils.

Le programme peut être utilisé par les administrateurs, les utilisateurs réguliers, les propriétaires d'entreprise, les chefs de service et d'autres personnes pouvant avoir accès à l'ensemble du système ou à ses composants individuels.

Quelles sont les principales fonctions du programme ? Tout d'abord, il s'agit de la comptabilité des équipements, y compris des composants et des stocks ; il peut également s'agir de scanner les ordinateurs du réseau, de comptabiliser les réparations et les commandes des fournisseurs, de créer des étiquettes avec des codes-barres et d'autres attributs obligatoires. De plus, pour créer un numéro d'inventaire et l'étiquette sur laquelle il sera inscrit, vous devez utiliser le logiciel ITAM, avec lequel la gestion du parc informatique devient une action simple et accessible qui ne nécessite pas de coûts importants de la part de l'employeur.

Outre le fait qu'il permet de prendre en compte des activités telles que l'inventaire du matériel informatique sur le réseau, il permet :

- réaliser une analyse qualitative de l'ensemble du système informatique ;

- contrôle des produits sous licence;

- mener des activités pour mettre en œuvre le rapport financier ;

- créer des étiquettes pour fournir un enregistrement efficace du travail qu'implique une telle opération.

Tout ce qui précède constitue la base principale grâce à laquelle un administrateur système ou tout employé du service informatique sera en mesure de contrôler l'équipement, la conformité des licences et d'autres paramètres importants responsables de la gestion d'une entreprise et de la création réussie d'une infrastructure. De plus amples informations peuvent être obtenues en appelant les numéros de téléphone indiqués sur le site Web.

Source : https://helpit.me/articles/inventarizacia-komputernoi-tehniki

Conformément à l'arrêté du ministère des Combustibles et de l'Énergie de Russie du 9 novembre 1999 N 380, afin d'améliorer l'organisation des travaux de desserte locale réseau informatique, l'informatique et le matériel de bureau du Ministère, ainsi que l'organisation comptable moyens techniques réseau local, matériel informatique et matériel de bureau

Je commande:

1. Créer une commission d'inventaire des moyens techniques du réseau informatique local, du matériel informatique et du matériel de bureau et de la composition suivante :

| Yanovsky L.B. | – | Secrétaire d'État - Vice-ministre (Président) |

| Bondarenko Yu.M. | – | Chef du Département Administration (Vice-Président) |

| Tsurkan V.M. | – | Chef adjoint du département économique |

| Vorobyova T.B. | – | Chef adjoint de la Direction du Budget et des Finances |

| Jouravleva N.E. | – | Chef adjoint du service comptabilité et reporting |

| Sizov I.V. | – | Chef comptable du département économique |

| Kazakov A.I. | – | Chef du département spécial |

| Parshutina O.V. | – | Spécialiste en chef du département juridique |

| Ivanov V.V. | – | Directeur adjoint de l'entreprise d'État « CDU TEK » |

| Balantsev A.A. | – | Spécialiste en chef de l'entreprise d'État «CDU TEK» |

| Kurkin N.N. | – | chef du service d'expédition systèmes d'information et maintenance technique du matériel informatique de l'entreprise d'État « TsDU TEK » |

2. Aux chefs des divisions structurelles du ministère :

2.1. Dans un délai de deux jours, par vos arrêtés, désignez les personnes responsables dans les divisions structurelles de la comptabilité et de l'état technique du matériel informatique et du matériel de bureau. Copies des ordres à transférer à la commission (Bondarenko Yu.M.);

Obliger les responsables dans les services de la comptabilité et de l'état technique du matériel informatique et du matériel de bureau, à réaliser un inventaire de tout le matériel informatique et du matériel de bureau se trouvant dans les départements au plus tard le 1er novembre 2000. Les résultats de l'inventaire doivent être présentés à la commission (Bondarenko Yu.M.) : sous la forme selon l'annexe sous forme imprimée, en en format électronique sur une disquette ou e-mail par l'adresse : [email protégé].

3. La Commission procédera, d'ici le 1er novembre 2000, à un inventaire des moyens techniques du réseau informatique local. Présenter les résultats de l'inventaire sous le formulaire selon l'annexe.

4. Gestion économique (A.V. Astachkin

) avant le 20 novembre 2000, rapprocher les données obtenues lors du processus d'inventaire avec la base de données des actifs matériels et techniques enregistrée au service comptable de l'Administration économique du ministère, et présenter les résultats du rapprochement à la commission (Yu.M .Bodarenko).

5.1. Marquer tout le matériel informatique et de bureau conformément aux données d'inventaire ;

5.2. Préparer une liste des moyens techniques du réseau informatique local, du matériel informatique et du matériel de bureau transférés pour maintenance à l'entreprise d'État « CDU FEC » et la soumettre pour approbation à la direction du ministère ;

5.3. Réaliser un inventaire de tous les contrats de services existants du ministère russe de l'Énergie et préparer des propositions sur l'opportunité de leur prolongation ultérieure.

6. Gestion économique (A.V. Astashkin) :

6.1. Jusqu'au 31 décembre 2000, conclure un accord avec l'entreprise d'État « CDU TEK » pour la maintenance du service en 2001 des équipements de réseau informatique local, des équipements informatiques et des équipements de bureau conformément à la liste approuvée ;

6.2. En collaboration avec l'entreprise d'État «CDU TEK», d'ici le 20 décembre 2000, élaborer des propositions organisationnelles et techniques pour réduire les coûts du ministère en matière de consommables lors de l'exploitation d'ordinateurs et d'équipements de bureau en 2001 ;

6.3. Avant le 1er décembre 2000, soumettre à l'entreprise d'État « CDU TEK » la disposition réelle des départements et des bureaux dans le bâtiment du ministère à l'adresse : Kitaigorodsky proezd, 7, ainsi qu'un plan pour l'emplacement futur des divisions du ministère ;

6.4. Au moins un mois à l'avance, soumettez à l'entreprise d'État « CDU TEK » (Gordeeva O.G.) des informations sur le mouvement des unités structurelles du ministère à l'intérieur du bâtiment, en y joignant un plan du lieu de travail.

7. L'entreprise d'État « CDU TEK » (Gordeev O.G.) avant le 1er janvier 2001, a conclu des accords avec des organismes tiers pour la maintenance du matériel informatique et du matériel de bureau en 2001.

8. Le contrôle de l'exécution du présent arrêté est confié au secrétaire d'État - vice-ministre Yanovsky A.B.

Ministre

A.S.Gavrin

Application. Formulaire de remise des résultats d'un inventaire des moyens techniques d'un réseau informatique local, du matériel informatique et du matériel de bureau

Nom du département (direction)

Liste des codes d'équipement(colonne 6)

Instructions pour remplir la ferme.

Lors de la saisie des résultats d'inventaire, la colonne 6 contient le code de l'équipement de la table des codes.

Si l'équipement ne figure pas sur la liste, alors le code 16 (autre équipement) lui est attribué et le nom de l'équipement est inscrit dans la colonne 12 (Remarque) du formulaire.

Les colonnes 1, 2, 3, 4, 5, 6, 10 et 11 doivent être remplies pour chaque équipement.

Le formulaire de demande électronique (formulaire pour remplir les résultats de l'inventaire) se trouve sur serveur de fichiers Ministères Z:\COMMON\INVENTORY\inv_form.xls.

Le formulaire de candidature électronique peut être obtenu sur disquette au bureau N 4020. Toutes les réponses aux questions relatives au remplissage du formulaire peuvent être obtenues en appelant le 220-58-22, 220-59-17, 220 59-46.

Les copies des documents signés doivent être transmises électroniquement sur disquette ou par courriel à l'adresse suivante : [email protégé].

Le texte du document est vérifié selon :

bulletin officiel

Source : http://docs.cntd.ru/document/901775403

Examen de Total Network Inventory - utilitaires pour l'inventaire automatique des parcs informatiques

À mesure que le parc informatique augmente dans les organisations, le risque d'oublier quel périphérique se trouve à l'intérieur d'un poste de travail particulier, voire de perdre l'un d'entre eux, augmente.

La perte peut survenir en raison de la négligence d'un employé du service d'assistance technique ou en raison de l'intention malveillante d'un employé qui a décidé d'améliorer les performances de son ordinateur personnel aux dépens de l'entreprise.

Chez le patron service technique ou administrateur système, il existe plusieurs façons de prévenir ce type d'incident. Par exemple, vous pouvez sceller les boîtiers des unités centrales et effectuer des inspections régulières de l'intégrité des joints.

Vous pouvez inventorier les composants chaque matin (ou soir). L’installation d’équipements de surveillance visuelle peut également être efficace. Toutes ces méthodes ont leurs avantages et leurs inconvénients.

Le principal inconvénient de ces moyens est leur intensité de travail accrue, ainsi qu'un élément de coût très important (équipement de surveillance visuelle, scellés, temps de travail accru pour le contrôle). Une autre option comptable - le logiciel - ne présente pas de tels inconvénients.

Le système Total Network Inventory de Softinventive vous permet de conserver un enregistrement complet des logiciels installés sur votre ordinateur, ainsi que de surveiller le matériel informatique des bureaux, des petites et grandes réseaux locaux d'entreprise.

Sans quitter son siège, l'administrateur peut scanner le réseau et obtenir des informations complètes sur chaque ordinateur. Pas d'avance modules installés pas requis - ils sont installés automatiquement. Le programme vous permet d'analyser le réseau à la fois en temps réel (immédiatement) et, à l'aide d'un script, au moment où le client se connecte au domaine.

Apparition du programme

Total Network Inventory dispose à la fois d'un assistant obligatoire à notre époque, qui permet à l'utilisateur d'obtenir un résultat très impressionnant avec un minimum de fatigue cérébrale, et d'un mode d'analyse manuelle, qui permet à l'utilisateur de configurer indépendamment tous les paramètres.

Les capacités du scanner sont impressionnantes. Le scan s'effectue à partir de trois types d'informations : par équipement, par logiciel installé, mais aussi par informations système temps réel (processus exécutés dans le système, services, ressources partagées, variables d'environnement).

L'apparence du programme ressemble à "Explorer", affichant visuellement une arborescence dans le panneau de gauche réseau local répartis en groupes. Le nom du groupe correspond à la position du poste de travail dans la hiérarchie du réseau ou est sélectionné manuellement par l'utilisateur.

Lorsque vous sélectionnez un ordinateur, les informations le concernant sont affichées dans la partie centrale de la fenêtre principale du programme. Les détails sur un sous-système particulier sont sélectionnés en fonction de la catégorie marquée dans le panneau correspondant affiché à droite.

L'interface du programme est évolutive et peut être facilement personnalisée à votre goût.

Un grand nombre de thèmes visuels, des panneaux personnalisables, des outils, ainsi qu'une multitude de raccourcis clavier permettront même à l'utilisateur le plus exigeant d'adapter l'interface du programme à ses besoins.

Lorsque le programme est lancé pour la première fois, l'utilisateur se verra présenter des options la poursuite des travaux: lancez l'assistant d'analyse réseau, analysez l'ordinateur actuel ou ouvrez la fenêtre principale et poursuivez votre travail. Le principal mode de fonctionnement d'un administrateur système sera probablement de travailler dans la fenêtre principale. Toutefois, pour éviter d'ajouter des ordinateurs manuellement, vous pouvez utiliser l'Assistant Analyse réseau dans un premier temps.

Assistant de numérisation réseau

L'assistant propose deux options : analyse en ligne et script de connexion. Chaque option est accompagnée Description détaillée, indiquant quelles autorisations et stratégies de sécurité doivent être activées. La voie à choisir dépend de la situation spécifique.

Lors de l'analyse des ordinateurs à l'aide d'un script de connexion, l'administrateur a la possibilité d'ajouter une ligne d'appel pour le programme d'analyse au script de connexion au domaine, vous permettant ainsi de collecter des informations sur chaque ordinateur qui se connecte au domaine à l'aide de ce script (s'il est installé et service en cours d'exécution WMI). L'assistant vous permet de choisir dossier partagé, où sont placés les fichiers du programme de numérisation, et un dossier pour enregistrer les résultats de l'analyse. Ensuite, après avoir modifié le script de connexion, l'administrateur ne peut qu'attendre que les utilisateurs commencent à se connecter au domaine et surveiller de temps en temps les informations reçues à l'aide du programme.

L'analyse en ligne comporte plusieurs étapes pour obtenir le résultat. Ce type d'analyse implique deux options pour rechercher des ordinateurs : « Voisinage réseau » et « Plage d'adresses IP ». Dans le premier cas, le programme analyse l'arborescence des ordinateurs visibles à travers l'environnement réseau. Cette option permet à l'administrateur de voir la structure de son réseau Microsoft Windows (groupes de travail, domaines) et de sélectionner visuellement les hôtes à analyser. Si l'environnement réseau s'affiche lentement, ou si l'administrateur doit analyser plusieurs sous-réseaux, ou s'il n'y a pas de connexion NetBIOS vers eux, vous devez sélectionner le deuxième chemin - « Plage d'adresses IP ». Ce chemin vous permettra de spécifier une ou plusieurs plages d'adresses à analyser. Dans chaque option, vous devez spécifier un nom d'utilisateur avec les privilèges appropriés (ayant les droits pour travailler avec les ressources administratives).

Deux options pour rechercher des ordinateurs : « Plage d'adresses IP » et « Voisinage réseau »

Le résultat de l'assistant sera une liste de groupes, de domaines, de nœuds, ainsi que des informations détaillées les concernant.

De plus, une fiche de compte est créée pour chaque ordinateur, qui contient des informations sur le propriétaire et l'ordinateur :

- Nom de l'ordinateur;

- numéro d'inventaire;

- Utilisateur enregistré;

- coût informatique;

- Nom de l'organisation ;

- date de paiement et d'installation ;

- groupe de travail ou domaine informatique ;

- Adresse IP;

- Informations personnelles;

- champs d’informations supplémentaires.

Le programme peut générer automatiquement des numéros d'accès pour tout ordinateur nouvellement trouvé et vous permet également de créer des champs d'informations supplémentaires contenant des informations sur les périphériques connectés à l'ordinateur (par exemple, la source Alimentation sans interruption, scanner, appareil photo).

L'exhaustivité des informations collectées par Total Network Inventory vous permet de surveiller tout composant matériel ou logiciel du système, de suivre tout changement et d'y répondre en temps opportun. Pour travailler efficacement avec les données, le programme fournit un panneau de catégories, dupliqué par des boutons sur la barre d'outils. Lors du choix d'une catégorie, l'utilisateur reçoit des informations complètes à ce sujet. Par exemple, lorsque vous sélectionnez la sous-catégorie « processeur » dans la catégorie « matériel », le programme affichera tout sur le processeur, de son nom à la tension du cœur et à la fréquence du cache de deuxième niveau.

Pour organiser tout cet océan d'informations, le système fournit un générateur de rapports. A l'aide du menu « Rapports » ou en cliquant sur le bouton correspondant dans la barre d'outils, l'utilisateur a accès aux outils liés aux rapports.

Le constructeur est capable de résumer les données sous une forme pratique en fonction de critères sélectionnés par l'utilisateur. Les critères de sélection du programme sont divisés en quatre groupes principaux : informations générales, équipements, programmes, autres.

Lors du passage au mode génération de rapports, l'administrateur a accès à des outils permettant de travailler avec des rapports, ainsi qu'à une sélection multiple de critères dans le panneau correspondant.

Grâce à cela, l'opérateur du programme Total Network Inventory dispose de nombreuses opportunités pour contrôler la situation actuelle avec la base matérielle et logicielle d'un réseau de bureau ou d'entreprise.

En fonction des réalités d'une entreprise particulière, le programme offre la possibilité d'utiliser soit des schémas de rapport prédéfinis, soit de créer le vôtre, qui affiche le plus complètement l'image requise de l'équipement. Le menu « Rapports » contient des schémas d'affichage des rapports.

Ils (rapports) sont divisés en deux groupes : complets et courts. Par exemple, un rapport sur le critère « Informatique et mathématiques. board » dans son intégralité occupe une page et contient des informations détaillées.

Il s'agit d'informations sur unité système, carte mère(fabricant, nom, numéro de série, version), informations sur le BIOS (nom, fabricant, date de sortie, version SMBIOS). Dans sa forme abrégée, ce rapport occupe un tiers de la page et contient les mêmes informations, mais sans précision par dates, numéros de série, etc.

Le constructeur vous permet de générer des rapports à la fois pour l'ensemble du réseau et pour les ordinateurs ou groupes sélectionnés dans le panneau « Présentation du réseau ».

Vous pouvez inclure n'importe quel nombre d'ordinateurs et de catégories dans le rapport dans n'importe quelle combinaison, c'est-à-dire sélectionner plusieurs ordinateurs de différents réseaux ou groupes, en les combinant avec n'importe quelle combinaison de catégories d'informations.

Et enfin, les paramètres du programme.

En fonction des paramètres de sécurité du réseau, ainsi que de la configuration du réseau, le programme vous permet de configurer les options de connexion avec les stations distantes.

Cela peut être soit en utilisant des canaux administratifs nommés dans la connexion via le protocole SMB, soit en se connectant au service WMI via le protocole RPC, ou une combinaison des deux.

Les paramètres permettent également à l'administrateur de prendre en compte la présence ou l'absence d'un serveur DNS sur le réseau et de déterminer s'il doit autoriser ou non les adresses IP lors de l'analyse.

De nombreux autres paramètres permettent de gérer de manière très flexible certains paramètres du programme en fonction des besoins actuels de l'administrateur ou de la configuration du réseau local.

Ainsi, en matière de surveillance à distance, d’organisation et de stockage d’informations sur les composants matériels et logiciels du parc informatique d’une organisation, ce produit a connu un grand succès. Il a prix raisonnable, de bonnes performances, un excellent processeur des informations collectées, ainsi que tous les outils nécessaires pour travailler dans des réseaux de complexité variable. Nous sommes convaincus que Total Network Inventory permettra à l'administrateur système d'économiser beaucoup d'efforts et de nerfs. Voir le coût et les conditions d'achat

Source : https://www.ixbt.com/soft/total-network-inventory.shtml

Arrêté d'inventaire régulier des logiciels n°20

JE COMMANDE:

- Attribuer la responsabilité de réaliser un inventaire régulier [personne responsable de l'enregistrement et du stockage du SBPPO].

- L'inventaire est réalisé annuellement [Juin] Et [Décembre] conformément à la réglementation « Instructions pour la procédure de réalisation de l'inventaire des logiciels », à l'aide de formulaires de déclaration agréés :

- « Registre des logiciels » ;

- « Registre de la documentation d'accompagnement et des actifs logiciels associés » ;

- "Carte d'inventaire informatique."

Je me réserve le contrôle de l'exécution de cette commande.

Utilisation : pour 3 l.

Directeur de l'établissement d'enseignement ___________________ I.O. Nom de famille

APPROUVÉ

Par ordre

de "__" ____ 20__ N° ___

INSTRUCTIONS

selon la procédure d'inventaire des logiciels

- L'inventaire des logiciels est réalisé sur tous les ordinateurs du bilan sans exception. Les ordinateurs personnels des enseignants ne sont pas soumis à inventaire.

- Toutes les copies de logiciels sans exception sont soumises à inventaire, y compris celles en cours d'installation. moyens standards et visibles dans la section « Ajout ou suppression de programmes » du panneau de configuration du système d'exploitation Windows, ainsi que les copies des kits de distribution et les copies de travail des programmes situés sur tous, sans exception, les supports réinscriptibles connectés à l'ordinateur, y compris les disques durs, les cartes mémoire. constamment utilisé avec cet ordinateur, des disques optiques réinscriptibles, etc.

- Une fiche d'inventaire électronique (ci-après dénommée « EC ») est établie pour chaque ordinateur sous la forme « Fiche d'inventaire informatique».

- Lors du processus d’inventaire et des résultats, les logiciels trouvés doivent être clairement classés selon les six caractéristiques suivantes d’une « unité comptable » :

- Fabricant (exemple:Microsoft)

- Nom (exemple:Bureau)

- Sac plastique (exemple:Professionnel)

- Version (exemple : 2007)

- Langue (exemple : russe)

- Plate-forme (exemple : pourLes fenêtres)

- Polices ;

- Fichiers sonores, graphiques et vidéo soumis au droit d'auteur.

A l'issue de l'inventaire logiciel, à partir des CI complétés, un tableau récapitulatif est établi sous la forme « Registre de logiciels» indiquant le nombre total de copies du logiciel pour chaque unité comptable.

Les actifs suivants font l’objet d’une vérification et d’un inventaire distincts :

- Documents pour l'achat de logiciels ;

- Transporteurs ;

- Emballer;

- Manuels d'utilisation ;

- Matériel d'accompagnement.

Les résultats de l'inventaire du patrimoine sont inscrits au registre à l'aide du formulaire « Registre de la documentation d'accompagnement et des actifs logiciels associés».

Les résultats de l'inventaire des actifs sont vérifiés avec les matériaux suivants :

- Les derniers résultats d’inventaire des actifs précédents ;

- Journaux d'émission du SBPPO ;

- Registres des acquisitions et des radiations de logiciels pour la période comprise entre cette date et la date de l'inventaire précédent.

Si au cours du processus de rapprochement des divergences et/ou des documents manquants et/ou d'autres actifs sont découverts, une note est établie adressée au directeur énumérant les manquements, leurs causes, les mesures prévues et prises pour les éliminer.

Si, au cours du processus d'inventaire, des biens sont découverts à l'extérieur de l'entrepôt spécialisé et qu'il s'avère que ces biens n'ont pas été délivrés pour l'exécution de travaux en stricte conformité avec les règles de délivrance, les biens doivent être immédiatement stockés, et un rapport doit être établi au nom du directeur d'une note énumérant les manquements, leurs causes, les mesures prévues et prises pour les éliminer.

Les informations sur les licences légalement disponibles et/ou disponibles sont inscrites dans le registre des logiciels. .

Le nombre de copies réelles du logiciel et de ses licences est comparé et les écarts sont indiqués dans une colonne spéciale du tableau. ATTENTION! Le package SBPPO ne limite pas le nombre d'installations.

En face du SBPPO dans le registre des logiciels, vous devez indiquer « la quantité n'est pas limitée par la licence ».

Les informations de la CE et du registre des logiciels sont vérifiées avec les cartes d'enregistrement d'installation SBPPO incluses dans le kit SBPPO.

Si des écarts sont constatés lors du processus de rapprochement, une note est établie adressée au directeur énumérant les manquements, leurs causes et les mesures envisagées et prises pour les éliminer.

Sur la base des résultats de l'inventaire, le directeur se voit présenter un rapport (rapport) sur la réalisation de l'inventaire sous forme libre avec les signatures des personnes ayant réalisé l'inventaire, avec la pièce jointe suivante :

- Registre de logiciels ;

- Registre de la documentation d'accompagnement et des actifs logiciels associés ;

- Si des lacunes sont constatées, soumettez les rapports correspondants.

Si le logiciel trouvé peut être identifié sans ambiguïté comme un composant du SBPPO, une note appropriée doit être faite.

Outre les logiciels exécutables et leurs composants, sont également comptabilisés :

INSTRUCTIONS ÉTAPE PAR ÉTAPE POUR L'INVENTAIRE DE LOGICIELS DANS UN ÉTABLISSEMENT D'ENSEIGNEMENT

Étape 1 : Collecte des premières informations nécessaires

Cette étape est de nature préparatoire : lors de sa mise en œuvre, il est nécessaire de collecter les informations nécessaires à la mise en œuvre de la gestion des licences dans l'organisation.

Les informations comprennent des réponses aux questions suivantes :

- nombre de serveurs dans votre réseau local ;

- le nombre de PC dans l'organisation, combien d'entre eux sont en réseau, combien sont autonomes ;

- déterminer les logiciels installés sur les ordinateurs (en termes généraux : Windows, bureautique, composition de bureau, programmes spéciaux pour le profil de votre organisation...) ;

- qui est responsable de l’achat et de l’exploitation du logiciel installé.

La mise en œuvre de toutes les étapes de la technologie de gestion des licences nécessitera un certain temps et des efforts non seulement de la part du personnel du service informatique, de la direction, mais également de la part des employés ordinaires.

Comprendre la nécessité de ce travail par tous les employés de l'établissement d'enseignement peut réduire considérablement le temps nécessaire à la mise en œuvre de la technologie de gestion des licences dans l'organisation.

Une fois toutes les données nécessaires collectées, vous pouvez passer à l'étape 2.

Étape 2 : faire l'inventaire des logiciels installés

Faire un inventaire des logiciels est la deuxième étape du processus de gestion des licences.

Il existe deux manières d'inventorier les logiciels :

Inventaire manuel

L'utilisateur peut effectuer un inventaire manuellement en visualisant disques durs tous les ordinateurs et enregistrer toutes les informations dans un rapport vidéo. Un moyen simple consiste à utiliser l’option Ajouter ou Supprimer des programmes.

Inventaire automatique

Pour l'inventaire automatique des logiciels sur les ordinateurs et les serveurs de système d'exploitation, vous pouvez utiliser programmes spéciaux... Le catalogue de produits pour l'inventaire logiciel et la gestion des licences contient une liste complète de tous les types de programmes.

En plus d'identifier tous les principaux installés Produits Microsoft peut être utilisé Programme Microsoft Analyseur d'inventaire logiciel (MSIA). Ces outils automatisés simplifient grandement le processus d'inventaire.

À l'aide de MSIA ou d'un programme du catalogue de produits pour l'inventaire des logiciels et la gestion des licences, vous pouvez inventorier les logiciels pour les ordinateurs autonomes et ceux connectés à un réseau local.

Lors de l'analyse d'ordinateurs fonctionnant de manière autonome, vous devez installer les programmes appropriés sur chacun d'eux. La plupart des programmes spéciaux pour l'inventaire des logiciels génèrent automatiquement des rapports d'inventaire.

À mesure que le parc informatique augmente dans les organisations, le risque d'oublier quel périphérique se trouve à l'intérieur d'un poste de travail particulier, voire de perdre l'un d'entre eux, augmente. La perte peut survenir en raison de la négligence d'un employé du service d'assistance technique ou en raison de l'intention malveillante d'un employé qui a décidé d'améliorer les performances de son ordinateur personnel aux dépens de l'entreprise. Le responsable d'un service technique ou un administrateur système dispose de plusieurs moyens pour prévenir ce type d'incident. Par exemple, vous pouvez sceller les boîtiers des unités centrales et effectuer des inspections régulières de l'intégrité des joints. Vous pouvez inventorier les composants chaque matin (ou soir). L’installation d’équipements de surveillance visuelle peut également être efficace. Toutes ces méthodes ont leurs avantages et leurs inconvénients. Le principal inconvénient de ces moyens est leur intensité de travail accrue, ainsi qu'un élément de coût très important (équipement de surveillance visuelle, scellés, temps de travail accru pour le contrôle). Une autre option comptable - le logiciel - ne présente pas de tels inconvénients.

Le système Total Network Inventory de Softinventive vous permet de conserver un enregistrement complet des logiciels installés sur votre ordinateur, ainsi que de surveiller le matériel informatique des bureaux, des petites et grandes réseaux locaux d'entreprise. Sans quitter son siège, l'administrateur peut scanner le réseau et obtenir des informations complètes sur chaque ordinateur. Aucun module préinstallé n'est requis - ils sont installés automatiquement. Le programme vous permet d'analyser le réseau à la fois en temps réel (immédiatement) et, à l'aide d'un script, au moment où le client se connecte au domaine.

Total Network Inventory dispose à la fois d'un assistant obligatoire à notre époque, qui permet à l'utilisateur d'obtenir un résultat très impressionnant avec un minimum de fatigue cérébrale, et d'un mode d'analyse manuelle, qui permet à l'utilisateur de configurer indépendamment tous les paramètres. Les capacités du scanner sont impressionnantes. L'analyse est effectuée à l'aide de trois types d'informations : le matériel, les logiciels installés et les informations système en temps réel (processus exécutés dans le système, services, ressources partagées, variables d'environnement).

L'apparence du programme ressemble à "Explorer", affichant visuellement l'arborescence du réseau local dans le panneau de gauche, divisée en groupes. Le nom du groupe correspond à la position du poste de travail dans la hiérarchie du réseau ou est sélectionné manuellement par l'utilisateur. Lorsque vous sélectionnez un ordinateur, les informations le concernant sont affichées dans la partie centrale de la fenêtre principale du programme. Les détails sur un sous-système particulier sont sélectionnés en fonction de la catégorie marquée dans le panneau correspondant affiché à droite. L'interface du programme est évolutive et peut être facilement personnalisée à votre goût. Un grand nombre de thèmes visuels, des panneaux personnalisables, des outils, ainsi qu'une multitude de raccourcis clavier permettront même à l'utilisateur le plus exigeant d'adapter l'interface du programme à ses besoins.

Lorsque vous lancez le programme pour la première fois, l'utilisateur se verra proposer des options pour un travail ultérieur : lancer l'assistant d'analyse réseau, analyser l'ordinateur actuel ou ouvrir la fenêtre principale et poursuivre le travail. Le principal mode de fonctionnement d'un administrateur système sera probablement de travailler dans la fenêtre principale. Toutefois, pour éviter d'ajouter des ordinateurs manuellement, vous pouvez utiliser l'Assistant Analyse réseau dans un premier temps.

L'assistant propose deux options : analyse en ligne et script de connexion. Chaque option est accompagnée d'une description détaillée, indiquant quelles autorisations et politiques de sécurité doivent être activées. La voie à choisir dépend de la situation spécifique.

Lors de l'analyse des ordinateurs à l'aide d'un script de connexion, l'administrateur a la possibilité d'ajouter une ligne d'appel pour le programme d'analyse au script de connexion au domaine, lui permettant de collecter des informations sur chaque ordinateur qui se connecte au domaine à l'aide de ce script (avec le service WMI installé et courir). L'assistant vous permet de sélectionner un dossier partagé dans lequel les fichiers du programme du scanner sont placés et un dossier pour enregistrer les résultats de l'analyse. Ensuite, après avoir modifié le script de connexion, l'administrateur ne peut qu'attendre que les utilisateurs commencent à se connecter au domaine et surveiller de temps en temps les informations reçues à l'aide du programme.

L'analyse en ligne comporte plusieurs étapes pour obtenir le résultat. Ce type d'analyse implique deux options pour rechercher des ordinateurs : « Voisinage réseau » et « Plage d'adresses IP ». Dans le premier cas, le programme analyse l'arborescence des ordinateurs visibles à travers l'environnement réseau. Cette option permet à l'administrateur de voir la structure de son réseau Microsoft Windows (groupes de travail, domaines) et de sélectionner visuellement les hôtes à analyser. Si l'environnement réseau s'affiche lentement, ou si l'administrateur doit analyser plusieurs sous-réseaux, ou s'il n'y a pas de connexion NetBIOS vers eux, vous devez sélectionner le deuxième chemin - « Plage d'adresses IP ». Ce chemin vous permettra de spécifier une ou plusieurs plages d'adresses à analyser. Dans chaque option, vous devez spécifier un nom d'utilisateur avec les privilèges appropriés (ayant les droits pour travailler avec les ressources administratives).

Deux options pour rechercher des ordinateurs - "Plage d'adresses IP" et "Voisinage réseau"

Le résultat de l'assistant sera une liste de groupes, de domaines, de nœuds, ainsi que des informations détaillées les concernant. De plus, une fiche de compte est créée pour chaque ordinateur, qui contient des informations sur le propriétaire et l'ordinateur :

- Nom de l'ordinateur;

- numéro d'inventaire;

- Utilisateur enregistré;

- coût informatique;

- Nom de l'organisation ;

- date de paiement et d'installation ;

- groupe de travail ou domaine informatique ;

- Adresse IP;

- Informations personnelles;

- champs d’informations supplémentaires.

Le programme peut générer automatiquement des numéros d'inventaire pour tout ordinateur nouvellement trouvé et vous permet également de créer des champs d'informations supplémentaires contenant des informations sur les périphériques connectés à l'ordinateur (par exemple, une alimentation sans interruption, un scanner, un appareil photo).

L'exhaustivité des informations collectées par Total Network Inventory vous permet de surveiller tout composant matériel ou logiciel du système, de suivre tout changement et d'y répondre en temps opportun. Pour travailler efficacement avec les données, le programme fournit un panneau de catégories, dupliqué par des boutons sur la barre d'outils. Lors du choix d'une catégorie, l'utilisateur reçoit des informations complètes à ce sujet. Par exemple, lorsque vous sélectionnez la sous-catégorie « processeur » dans la catégorie « matériel », le programme affichera tout sur le processeur, de son nom à la tension du cœur et à la fréquence du cache de deuxième niveau.

Pour organiser tout cet océan d'informations, le système fournit un générateur de rapports. À l'aide du menu Rapports ou en cliquant sur le bouton correspondant de la barre d'outils, l'utilisateur a accès aux outils liés aux rapports. Le constructeur est capable de résumer les données sous une forme pratique en fonction de critères sélectionnés par l'utilisateur. Les critères de sélection du programme sont conditionnellement divisés en quatre groupes principaux : informations générales, équipements, programmes, autres. Lors du passage au mode génération de rapports, l'administrateur a accès à des outils permettant de travailler avec des rapports, ainsi qu'à une sélection multiple de critères dans le panneau correspondant. Grâce à cela, l'opérateur du programme Total Network Inventory dispose de nombreuses opportunités pour contrôler la situation actuelle avec la base matérielle et logicielle d'un réseau de bureau ou d'entreprise. En fonction des réalités d'une entreprise particulière, le programme offre la possibilité d'utiliser soit des schémas de rapport prédéfinis, soit de créer le vôtre, qui affiche le plus complètement l'image requise de l'équipement. Le menu "Rapports" contient des schémas d'affichage des rapports. Ils (rapports) sont divisés en deux groupes : complets et courts. Par exemple, un rapport pour le critère « Ordinateur et carte mère » occupe une page dans son intégralité et contient des informations détaillées. Il s'agit d'informations sur l'unité centrale, la carte mère (fabricant, nom, numéro de série, version), des informations sur le BIOS (nom, fabricant, date de sortie, version SMBIOS). Dans sa forme abrégée, ce rapport occupe un tiers de la page et contient les mêmes informations, mais sans précision par dates, numéros de série, etc.

Le générateur vous permet de générer des rapports à la fois pour l'ensemble du réseau et pour les ordinateurs ou groupes sélectionnés dans le panneau Présentation du réseau. Vous pouvez inclure n'importe quel nombre d'ordinateurs et de catégories dans le rapport dans n'importe quelle combinaison, c'est-à-dire sélectionner plusieurs ordinateurs de différents réseaux ou groupes, en les combinant avec n'importe quelle combinaison de catégories d'informations. L'administrateur peut enregistrer le rapport reçu au format interne, ainsi que dans fichier texte Fichiers ASCII, HTML, CSV et RTF. Si nécessaire, le rapport peut être imprimé.

Et enfin, les paramètres du programme. En fonction des paramètres de sécurité du réseau, ainsi que de la configuration du réseau, le programme vous permet de configurer les options de connexion avec les stations distantes. Cela peut être soit en utilisant des canaux administratifs nommés dans la connexion via le protocole SMB, soit en se connectant au service WMI via le protocole RPC, ou une combinaison des deux. Les paramètres permettent également à l'administrateur de prendre en compte la présence ou l'absence d'un serveur DNS sur le réseau et de déterminer s'il doit autoriser ou non les adresses IP lors de l'analyse. De nombreux autres paramètres permettent de gérer de manière très flexible certains paramètres du programme en fonction des besoins actuels de l'administrateur ou de la configuration du réseau local.

Ainsi, en matière de surveillance à distance, d’organisation et de stockage d’informations sur les composants matériels et logiciels du parc informatique d’une organisation, ce produit a connu un grand succès. Il a un prix raisonnable, de bonnes performances, un excellent processeur d'informations collectées, ainsi que tous les outils nécessaires pour travailler dans des réseaux de complexité variable. Nous sommes convaincus que Total Network Inventory permettra à l'administrateur système d'économiser beaucoup d'efforts et de nerfs.

La technologie informatique est aujourd’hui utilisée dans toutes les entreprises. Comme les autres immobilisations, elle est soumise à inventaire. Cette procédure a caractéristiques distinctives. La procédure de réalisation d'un inventaire des biens est régie par : Loi comptable n° 402-FZ du 6 décembre 2011, Recommandations méthodologiques, approuvée. Par arrêté du ministère des Finances n° 49 du 13 juin 1995, Règlement sur la comptabilité, approuvé. Par Arrêté du Ministère des Finances n° 34n du 29 juillet 1998. Examinons en détail dans l'article comment est réalisé l'inventaire informatique et ce que les inspecteurs doivent savoir sur ce type de comptabilité.

Concepts de base de l'inventaire

La vérification de la disponibilité du matériel informatique implique un inventaire et les composants associés. Les principaux objets de l'inventaire sont présentés dans le tableau.

L'inventaire du matériel informatique poursuit les objectifs suivants :

- Contrôle de la sécurité des biens ;

- Détermination de la conformité de la disponibilité réelle avec les données comptables ;

- Optimisation des coûts d'achat d'ordinateurs ;

- Identification des objets inutilisés ;

- Constitution d'une liste de radiation ;

- Contrôle des changements de valeur des propriétés ;

- Maintenir la discipline des responsables de l’équipement.

Inventaire des ordinateurs sur le réseau

Existe actuellement un grand nombre de programmes spéciaux qui vous permettent d'effectuer rapidement un inventaire du matériel informatique. Pour réaliser un inventaire automatisé, il est nécessaire que tous les équipements de l’entreprise soient connectés à un réseau unique. L'ordre des autres actions est indiqué dans le tableau.

L'utilisation d'un programme automatisé présente de nombreux avantages :

- Possibilité d'utiliser des modèles ou des formulaires de rapport développés indépendamment ;

- Vérification des antécédents ;

- Gain de temps;

- Pas besoin de séparer les employés de l'exercice de leurs fonctions ;

- Exactitude à cent pour cent des données obtenues.

L'ensemble du volume de données sur les équipements informatiques et les produits logiciels est soumis à vérification.

Une particularité d'un programme d'inventaire spécialisé est que l'analyse peut être programmée selon un calendrier spécifique. Selon le schéma spécifié, le programme affichera les données du réseau et présentera les rapports finaux. Cela vous permet de bon moment Connaître l'état du matériel informatique de l'entreprise.

Comptabilité des stocks de matériel informatique

La pénurie d'ordinateurs est amortie à la valeur résiduelle sur le 94e compte de pénurie. Si le coupable est identifié, il doit alors réparer le préjudice. Sa valeur est déterminée par la valeur du bien au bilan. Si le coupable n'est pas retrouvé ou si le tribunal refuse de collecter des fonds auprès de lui, le déficit est alors comptabilisé comme un résultat financier. Les sinistres dus à des cas de force majeure sont pris en compte de la même manière.

Les excédents sont pris en compte lors de la valorisation boursière. Il est déterminé par le prix d'un objet similaire, confirmé par écrit par exemple par le fabricant ou selon la conclusion d'experts. Le coût doit être documenté. Le montant correspondant est inclus dans le résultat financier.

Au compte de résultat, les excédents sont présentés sous le poste « Produits hors exploitation ».

Exemple. Un ordinateur d'une valeur totale de 48 000 roubles a disparu de Vympel LLC. Le montant de l'amortissement est de 14 000 roubles. Les autorités chargées de l'enquête n'ont pas identifié le coupable et ont rendu une décision correspondante. L'objet est soumis à radiation du résultat financier.

Dt 01.2 Kt 01 48 000 frotter. - reflète le coût initial de l'ordinateur manquant ;

Dt 02 Kt 01.2 14 000 frotter. - l'usure est prise en compte ;

Dt 94 Kt 01.2 ; Dt 91,2 Kt 94 34 000 frotter. - la pénurie est amortie.

Moment de l'inspection

Les ordinateurs sont les immobilisations de l'entreprise. Conformément à la loi, leur inventaire prévu est réalisé une fois tous les 3 ans avant de remplir le décompte définitif. États financiers. La direction peut déterminer de manière indépendante le calendrier et la fréquence des inspections et en tenir compte dans les politiques comptables.

La réalisation d'un inventaire est obligatoire pour les raisons suivantes :

- Changement d'employés responsables ;

- Identification des cas de vols et de dommages matériels ;

- Liquidation d'une entreprise ou sa réorganisation ;

- Urgences et catastrophes naturelles ;

- Dans les autres cas prévus par la loi ( les clauses 1.5, 1.6 des Recommandations, approuvées. Arrêté n° 49).

La procédure de tenue de la comptabilité informatique

Avant de commencer les activités d'inventaire, des activités préparatoires doivent être effectuées. Pour simplifier la procédure, une étiquette doit être apposée sur chaque objet. Il affiche les informations suivantes :

- Nom de l'entreprise ;

- Nom de l'objet selon les données comptables ;

- Numéro d'inventaire;

- Agent responsable.

L'ordre de l'inventaire est reflété dans le tableau :

| Non. | Scène | Actions |

| 1 | Préparatoire | Désignation d'une commission, établissement d'un plan de contrôle, passation d'arrêté, impression des registres d'inventaire |

| 2 | Examen | Inspection des objets par les divisions de l'organisation dans le cadre de personnes financièrement responsables, remplissage des inventaires |

| 3 | Écarts d'enregistrement | Documentation des excédents ou des pénuries (mémos, inventaires) indiquant les raisons des écarts |

| 4 | Enregistrement des résultats | Rédiger un acte |

| 5 | Cartographie des données | Rapprochement des données reçues avec les données d'enregistrement |

La commande peut être établie sous la forme INV-22 ou sous une forme libre. Le document indique le motif de l'inspection, la composition de la commission, les dates de début et de fin et quels biens sont inventoriés. Les données lors de l'inspection sont enregistrées dans les registres d'inventaire (pour les immobilisations incorporelles).

Les informations qu'ils contiennent sont regroupées par employés responsables et divisions structurelles. Ils contiennent des informations comptables sur la nomenclature, la quantité et les numéros d'inventaire des objets à contrôler. Lors de l'inspection des équipements, la commission saisit des données réelles similaires dans l'inventaire.

Si un matériel défectueux ou son absence est constaté, un procès-verbal est établi adressé au directeur. Les noms et numéros des équipements perdus ou impropres à une utilisation ultérieure y sont enregistrés. Les raisons des défauts identifiés sont également indiquées ici, et la signature de l'employé responsable de la sécurité des objets de valeur et des membres de la commission est signée. Les excédents identifiés sont traités de la même manière.

Sur la base de ces inventaires, la commission établit un rapport sur les résultats du contrôle. La dernière étape est le rapprochement des informations reçues avec les données comptables. Les aménagements nécessaires sont faits, les coupables sont punis, etc.

Exemple. En octobre 2016, lors d'un inventaire chez Udacha LLC, il s'est avéré qu'un ordinateur acheté en juillet de l'année dernière était en cours d'utilisation. Il n'a pas été pris en compte. Le coût de l'objet est de 50 150 roubles, TVA comprise - 7 650 roubles.

L'ordinateur doit être immatriculé et l'amortissement doit être calculé pour toute la durée de son fonctionnement. La durée de vie est fixée à 30 mois. L'amortissement est calculé selon la méthode linéaire.

1/30 * 100 = 3,33 % - taux d'amortissement ;

(50 150 – 7 650) * 3,33 % = 1 415,25 frotter. - montant de l'amortissement par mois.

En octobre 2016, le comptable a effectué les écritures suivantes :

Dt 08 Kt 60 50 150 frotter. - l'ordinateur a été enregistré ;

Dt 19,1 Kt 60 7 650 frotter. - La TVA sur l'objet acheté est prise en compte ;

Dt 01 Kt 08 50 150 RUR - l'ordinateur est inclus dans les immobilisations ;

Dt 91,2 Kt 02 7 076,25 frotter. - l'amortissement pour 2015 est pris en compte (1 415,25 * 5) ;

Dt 26 Kt 02 14 152,50 frotter. - le montant de l'amortissement de l'année en cours au moment de la découverte de l'erreur a été pris en compte (1 415,25 * 10).

Programme d'inventaire automatisé

Avec une méthode d'inventaire automatisée, des étiquettes avec un code barre sont imprimées à partir d'une base de données comptable informatique pour chaque objet. Par la suite, ils sont collés au matériel approprié. Lors du codage de cette manière, le programme 1C « Comptabilité des équipements » est utilisé pour l'inventaire. Vous pouvez télécharger sa version démo sur Internet et regarder la présentation.

Les ordinateurs sont vérifiés à l'aide de la lecture de codes-barres par le programme bien connu Hardware Inspector.

Tous les programmes spécialisés du marché ont un mode opératoire similaire. Par exemple, il est facile de télécharger et d’utiliser le produit « Inventaire des ordinateurs du réseau ». Il permet de détecter les modèles obsolètes, de planifier les mises à jour des équipements, de sélectionner les ordinateurs dont les ressources ne correspondent pas aux tâches qui y sont effectuées, etc.

Le programme IT Invent a fait ses preuves. Il prend en charge l'analyse réseau et collecte des informations sur tous Périphériques réseau. Avec son aide, vous pouvez effectuer une comptabilité d'inventaire ordinateurs en réseau dans toutes les branches de l'entreprise.

La version gratuite contient un ensemble limité de fonctions ; leur liste complète est disponible dans la version commerciale du produit. Un autre programme, « 10-Strike : Computer Inventory », est proposé sous plusieurs modifications. Une organisation peut en choisir une qui convient mieux à ses objectifs.

Écritures comptables pour la comptabilisation des excédents et des déficits

Pour refléter les résultats des stocks en comptabilité, les opérations standards suivantes sont prévues :

Comptabilisation de l'excédent :

Dt 08.3 Kt 91.1 - les revenus sous forme d'immobilisations sont pris en compte ;

Dt 01 Kt 08 - l'objet est accepté en comptabilité au prix du marché.

Dt 91.1 Kt 99 - le bénéfice résultant de l'acceptation d'un objet non comptabilisé pour la comptabilité est reflété.

Comptabilisation des pénuries :

Si le coupable n'est pas trouvé, le préjudice se traduit comme suit :

Dt 94 Kt 01 - pénurie détectée ;

Dt 02 Kt 01 - la dépréciation de l'objet manquant est amortie ;

Dt 91,2 Kt 94 - perte attribuée à d'autres dépenses.

Si le coupable est trouvé, alors les opérations ressemblent à :

Dt 73 Kt 94 - le manque est imputé au coupable ;

Dt 50 Kt 73 - le salarié a remboursé la dette ;

Dt 70 Kt 73 - la dette est retenue sur les gains du salarié.

Questions fréquemment posées et leurs réponses

Question n°1. Lequel quantité maximale Est-il possible de déduire sur le salaire du salarié coupable une retenue pour combler le manque en fonction des résultats de l'inventaire ?

Vous ne pouvez pas retenir plus de 20 % de vos revenus chaque mois.

Question n°2.À quelles conséquences une organisation pourrait-elle être confrontée si les autorités fiscales découvrent des ordinateurs disparus ?

De telles erreurs comptables entraînent une distorsion des états financiers. Si elle est égale ou supérieure à 10 %, l'amende minimale sera de 5 000 roubles.

Question n°3. Est-il possible de récupérer le manque identifié auprès d'un salarié financièrement responsable qui a démissionné avant le début de l'inventaire ?

Non. Selon l'art. 232 du Code du travail de la Fédération de Russie, la résiliation d'un contrat de travail avec un employé ne le dégage pas de sa responsabilité en cas de pénurie. Pour prouver que le dommage a été causé par le salarié, un inventaire doit être réalisé lors de son licenciement. Au bout d'un certain temps, il est impossible non plus de prouver sa culpabilité et de récupérer le déficit.

Question n°4. Comment prendre en compte le manque de matériel provoqué par un incendie ?

Les dommages en valeur comptable sont inclus dans la perte de l'année en cours :

Dt 91.2 Kt 94 - les dommages dus à un cas de force majeure sont amortis.

Question n°5. Est-il nécessaire de préparer un formulaire INV-1 pour le matériel informatique loué à d'autres entreprises ?

Pas besoin. Le locataire doit vérifier ces biens. Il adresse au bailleur un exemplaire de l'inventaire avec les résultats de l'inventaire.

Un inventaire du matériel informatique est nécessaire pour prendre en compte le nombre d'objets et déterminer la productivité de leur utilisation. Grâce à cette procédure, l'organisation optimise les coûts d'achat d'ordinateurs, de composants et de logiciels. Programmes spéciaux vous permettent de le réaliser sans perdre de temps ni de travail et d'obtenir des données précises.

Le parc informatique de toute organisation comprend souvent des dizaines de systèmes de configurations diverses. Et il y aura toujours quelques libres penseurs qui voudront tromper leurs patrons en leur faisant effectuer une mise à niveau extraordinaire ou en installant un logiciel à des fins personnelles. Sans système de comptabilité et de contrôle, l'administrateur risque au moins son bonus. Examinons des solutions pour simplifier cette tâche.

WMI et PowerShell

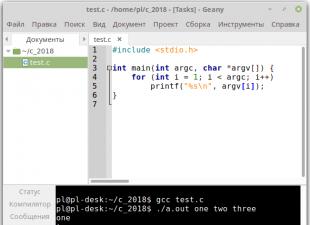

Dans WinNT 4.0SP4, les administrateurs ont reçu un nouvel outil pour la gestion et la surveillance centralisées du fonctionnement de diverses parties du système d'exploitation - WMI (Windows Management Instrumentation). Certes, dans les premières versions, peu de composants étaient inclus (seulement 15). Mais dans les Win2000+ ultérieurs, leur nombre a augmenté parallèlement à leurs capacités. Aujourd'hui, WMI est disponible pour toutes les versions du système d'exploitation Windows, y compris Se7en. En interrogeant diverses classes WMI de locaux et systèmes distants, nous pouvons obtenir toutes les informations nécessaires sur les logiciels et équipements disponibles dans l'entreprise.

Dans les exemples, je suggère de ne pas utiliser VBScript, JScript ou d'autres langages de script, ils sont trop lourds et peu pratiques, d'autant plus que nous disposons déjà du luxueux PowerShell qui peut faire la part du lion du travail à notre place (en savoir plus sur PS dans ][ 09.2009 et 05.2010).

Commençons par dresser une liste des BIOS sur les ordinateurs esclaves :

PS> Get-WMIObject Win32_BIOS

-nom de l'ordinateur synack.ru

Comme vous l'avez compris, après "-computerName", le nom d'hôte est indiqué. Cependant, lors de l'interrogation du système local, ce paramètre peut être omis, ce que nous ferons à l'avenir par souci de concision. En écrivant un script simple, vous pouvez facilement transmettre à Get-WMIObject une liste de systèmes à partir desquels les informations seront collectées. Si nécessaire, enregistrez le résultat dans un fichier texte pour une analyse plus approfondie.

Nous effectuons une enquête sur les paramètres restants de la même manière. Par exemple, nous demandons des informations sur le CPU :

PS> Get-WMIObject Win32_Processor

En règle générale, une liste complète des données n'est pas nécessaire, nous sélectionnons donc uniquement les paramètres nécessaires :

PS> Get-WmiObject Win32_ComputerSystem | Sélectionnez le fabricant, le modèle

Voyons quel type de carte mère nous avons :

PS> Win32_Baseboard | Sélectionnez le fabricant, le nom, le produit | pi -a

Les classes Win32_ComputerSystem, Win32_ComputerSystemProduct et Win32_ OperatingSystem vous permettront de collecter des données générales sur votre ordinateur et votre système :

PS> "127.0.0.1", "synack.ru", "pc01" | Vérification en ligne |

Objet Foreach (Get-WMIObject

Win32_ComputerSystem -nomordinateur

$_ }

Nous demandons la version du système d'exploitation :

PS> Get-WmiObject Win32_OperatingSystem | Sélectionnez CSName,Construire

dNuméro, ServicePackMajorVersion

PS> Importer-CliXML C:\check.xml |

Vue hors grille

Une liste complète des classes et propriétés Win32_* est disponible dans la documentation MSDN « Win32_Classes » (http://msdn.microsoft.com/en-us/library/aa394084%28v=VS.85%29.aspx). Option alternative- utilisez la fonction de recherche.

Par exemple, regardons la liste des objets dont les noms contiennent le mot disque :

PS> Get-WmiObject -Liste | où ($_.

nom -correspond à "disque")

Utilitaires et applications prêts à l'emploi

Si vous effectuez une recherche approfondie sur Internet, vous pouvez trouver des dizaines de scripts WMI prêts à l'emploi dans une variété de langages de programmation qui peuvent facilement être adaptés à vos besoins.

Mon attention a été attirée sur l'inventaire matériel de l'application HTA (www.robvanderwoude.com/hardware.php) avec un shell Web. Entrez simplement le nom de l'ordinateur et obtenez des informations sur équipement installé. Si nécessaire, vous pouvez modifier la matière première dans éditeur de texte, en le complétant avec les paramètres nécessaires (l'interrogation des objets WMI est implémentée en VBScript).

Les développeurs tiers ont créé un certain nombre d'applets de commande spéciales qui simplifient l'écriture de scripts. Le script d'inventaire informatique (CompInv), disponible sur le site powershellpro.com, vous permet d'obtenir des informations sur le matériel, le système d'exploitation et de sauvegarder toutes les données collectées dans un fichier Excel pour une analyse plus approfondie. Après avoir lancé le script, il posera plusieurs questions, répondant lequel, l'administrateur sélectionne le mode de collecte de données. La liste des ordinateurs à analyser est déterminée à l'aide d'un fichier texte spécial, et le script peut également analyser automatiquement tous les systèmes ou serveurs inclus dans le domaine. Alternativement, le nom de l'ordinateur est spécifié manuellement. Par défaut , le courant Compte, mais en répondant « Oui » à la question « Souhaitez-vous utiliser un autre identifiant ? », vous pouvez spécifier le compte requis.

Afin de ne pas exécuter vous-même le script créé, nous le confierons à SchTasks. Par exemple:

> SchTasks /CREATE /TN CheckScript /TR "powershell.exe `

-noprofile -executionpolicy Sans restriction `

-file check.ps1" /IT /RL LE PLUS ÉLEVÉ /SC QUOTIDIEN

En conséquence, une tâche appelée CheckScript est créée, qui exécutera quotidiennement le script PS check.ps1 et avec la priorité la plus élevée. En collaboration avec le système d'inventaire des équipements et applications installées NetPoint (www.neutex.net) propose un ensemble de scripts PS (GetNet*) conçus spécifiquement pour collecter un certain type de données sur les systèmes esclaves. Par exemple, regardons la disponibilité de l'espace libre sur le disque dur :

PS> Get-NetLogicalDisk -DriveType "Disque local"

| où ( $_.FreeSpace / $_.Size -lt .10 ) | % (

$_.ComputerSystemName)

Essayons maintenant de collecter des informations sur programmes installés Oh:

PS> Get-NetProgram -System synack.ru -Désinstallé $False

| % ( $_.DisplayName ) | trier -unique

Au total, la livraison comprend 20 applets de commande. Disponible version gratuite NetPoint Express Edition, qui fonctionne sur WinXP/2k3/2k8/Vista/Se7en 32/64 bits, peut être utilisé dans des réseaux de toute taille. Pour installer NetPoint, vous aurez besoin de PS 2.0, IIS et SQL Server (Express Edition est suffisant).

D'ailleurs, vous pouvez obtenir une liste des programmes installés en lisant simplement la branche de registre souhaitée :

PS> Get-ItemProperty HKLM:\LOGICIEL\Microsoft\

Windows\CurrentVersion\Désinstallation\* | Format-Table

DisplayName,Éditeur | Vue hors grille

L'applet de commande Out-GridView affiche les données dans une fenêtre séparée avec la possibilité de rechercher et de trier.

Inconvénients de l'utilisation de scripts

Si la collecte de données à l'aide de WMI/PowerShell est assez simple, tous les rapports et modifications de configuration doivent être contrôlés manuellement. Bien sûr, vous pouvez compliquer vos scripts en essayant d'automatiser le processus, mais tout le monde ne veut pas y consacrer du temps. Il convient de rappeler ici que Microsoft propose les fonctionnalités nécessaires dans SCCM (System Center Configuration Manager), dont nous avons déjà parlé dans les numéros 08.2009, 09.2009 et 01-02.2010. Mais dans les cas où l'administrateur dispose également de systèmes *nix, de toutes sortes de routeurs et d'autres équipements dont il faut tenir compte, WMI n'est plus un assistant. De plus, le problème de la présentation visuelle des données et des rapports demeure. Ici, vous devrez recourir à programmes tiers(y compris ceux distribués sous licences gratuites), heureusement, le choix est vaste.

Système d'inventaire Myzci

Beaucoup de ceux qui ont essayé le système d'inventaire zCI (zci.sf.net) ont trouvé que c'était une très bonne solution, mais il lui manque la possibilité de saisir manuellement des données et une interface localisée.

Bien sûr, ce n'est pas le cas moments critiques, mais il y a d'autres petites choses. Par exemple, vous ne pouvez pas supprimer un appareil via l'interface Web : vous devez créer manuellement une requête SQL pour effacer les données des tables. Le système d'inventaire MyZCI (sf.net/projects/myzci) est un fork de zCI. Le développement est réalisé par Yuri Vinnik, il a mis zCI aux normes requises : l'interface a été traduite en russe et en ukrainien, de nouveaux champs ont été ajoutés aux tableaux (par exemple, localisation de l'ordinateur) et la gestion a été simplifiée.

Pour exécuter MyZCI, vous aurez besoin de n'importe quel serveur Web prenant en charge PHP (avec PECL, PHP Extension Community Library) et MySQL.

Décompressez l'archive myzci-1.2.1.zip dans le répertoire racine du serveur web et spécifiez les paramètres d'accès MySQL dans le fichier zciconfig.php :

$ sudo nano zciconfig.php

retourner dbx_connect(DBX_MYSQL,"local

hôte","zci","zci","passwd");

Pour créer des tables dans la base de données, nous utilisons le script mysqlscript.sql, situé dans le répertoire du moteur. Les entrées à l'intérieur doivent être alignées avec les données :

$ sudo nano mysqlscript.sql

créer une base de données zci ;

...

accorder tout sur zci.* à

"zci"@"localhost" identifié par

"mot de passe" ;

# Si vous ne prévoyez pas d'accéder à la base de données depuis

autres systèmes, commentez la dernière ligne

# accorder la sélection, la suppression, l'insertion, la mise à jour

sur zci.* à "zci"@"%" identifié par

« zci » ;

L'interface est localisée en définissant la variable « $Lang » sur la valeur « ru » dans le fichier langconfig.php.

Pour collecter des informations sur un système Windows, Windows Script Host est utilisé, sous Linux - lshwclient en Java. Tous les composants se trouvent dans le sous-répertoire des modules complémentaires et du moteur. MS Windows Scripting Host 5.6 et MS WMI Core 1.5 se trouvent également ici, qui sont nécessaires au fonctionnement de la partie client sous Win95/98/NT4. Avant le déploiement, vous devez modifier la valeur des variables MyZCIpath et MyZCIserver dans les fichiers takedata.js et lshwclient.java pour pointer vers l'URL du serveur.

Le processus de configuration du côté client sur les systèmes finaux a été simplifié. Ainsi, le script install.sh, utilisé lors de l'installation sous Linux, vérifie la présence des packages lshw, jdk et read-edid (informations sur le moniteur) et, s'ils sont manquants, affiche un message explicatif. Ensuite, le client Java est construit et une tâche cron est installée. Une fois MyZCI déployé, vous devez vous connecter au serveur à partir d'un système distant et enregistrer votre ordinateur en cliquant sur le lien approprié sur la page principale. Les informations sur le nouveau système devraient apparaître dans la base de données MyZCI. Télécharger à partir de page d'accueil archiver avec la partie client et exécuter l'installateur.

Après quoi les scripts commenceront à envoyer des données au serveur. L'interface est extrêmement simple et vous permet d'afficher des informations détaillées sur le matériel, de saisir et de modifier des données sur les ordinateurs, de regrouper, de rechercher des systèmes selon certains critères (par exemple, le type de carte vidéo et de moniteur) et de suivre les modifications.

Le menu administrateur vous permet de déterminer le statut (attribué, loué) et l'emplacement du système.

Système OCS Inventaire NG

La solution OCS Inventory NG (OCSNG, Open Computers and Software Inventory New Generation, ocsinventory-ng.org) permet d'inventorier les composants et logiciels installés sur les ordinateurs d'un réseau local et de suivre leurs modifications, en recevant périodiquement des données sur la configuration du système. Un de plus fonction utile est la possibilité d'installer des programmes et d'exécuter des commandes à distance. Pour collecter des informations, un programme agent est installé sur les ordinateurs clients.

L'agent est disponible pour presque tout le monde Versions Windows 95 à 2k8R2, Linux, Mac OS X, *BSD, Solaris, IBM AIX et HP-UX. Les agents envoient toutes les données collectées au serveur de gestion sous la forme d'un flux XML compressé grâce à la bibliothèque Zlib. Le protocole standard HTTP/HTTPS est utilisé pour la transmission, de sorte que des problèmes avec le pare-feu ne surviennent généralement pas. À l'aide d'agents, la fonction « Découverte IP » est implémentée, ce qui permet de trouver tous les réseaux et périphériques fonctionnant localement, y compris ceux sur lesquels un agent ne peut pas être installé (switches, imprimantes, webcams, etc.). Les agents scannent le réseau à la recherche de périphériques similaires et envoient des informations les concernant au serveur pour analyse.

La version Windows est écrite en C++, la version *nix est écrite en Perl et C.

Le côté serveur OCSNG comprend quatre composants qui ne doivent pas nécessairement être installés sur le même serveur. Il s'agit d'un SGBD (MySQL) pour la collecte de données, ainsi que d'un serveur Web qui peut jouer l'un des trois rôles suivants :

- Service de communication - assure la communication via le protocole HTTP entre le serveur de base de données et les programmes agents (Apache 1.3.X/2.X avec Perl intégré, dans Debian/Ubuntu le package libapache-dbi-perl) ;

- Service de déploiement - stockage des fichiers d'installation des programmes d'agent (tout serveur Web prenant en charge SSL) ;

- Console de gestion - visualisation des données collectées dans un navigateur (serveur web avec support PHP avec ZIP et GD).

La partie serveur OCSNG peut être installée sur un ordinateur fonctionnant sous Win2k/XP/2k3, Linux, *BSD, Solaris, IBM AIX et MacOS X.

Installation d'Ocsng

Le package requis est disponible dans les référentiels de la plupart des distributions, bien qu'il ne s'agisse généralement pas de la version la plus récente. L'auto-assemblage à partir des textes sources ne devrait pas poser de difficultés si vous êtes prudent. Le script d'installation setup.sh, situé dans l'archive, vérifiera la présence des composants requis et fournira des recommandations de dépannage, si nécessaire.

Dans Debian/Ubuntu, pour l'assemblage manuel, vous devez télécharger les packages suivants :

$ sudo apt-get install libapache2-mod-perl2

libdbi-perl libapache-dbi-perl libdbd-mysqlperl

libsoap-lite-perl libxml-simple-perl

libnet-ip-perl libcompress-zlib-perl php5-gd

Et XML::Entities du référentiel CPAN :

$ sudo cpan -i XML :: Entités

Pendant le processus d'installation, tous les fichiers de configuration et alias nécessaires pour le serveur Web seront créés. Étant donné que les fichiers pouvant être distribués via OCSNG sont souvent de grande taille, vous devez définir les valeurs souhaitées pour les variables post_max_size et upload_max_filesize dans les fichiers /etc/php5/apache2/php.ini (8 et 2 Mo par défaut) et ocsinventory-reports.conf. Après tous les paramètres, appelez le navigateur et exécutez le script d'installation http://localhost/ocsreports/install.php, où nous spécifions les paramètres d'accès à la base de données. Pendant le processus d'installation, un compte « ocs » avec un mot de passe « ocs » sera créé pour accéder à la base de données ocsweb. Si l'accès à la base de données n'est pas limité au système local, pour des raisons de sécurité, le mot de passe par défaut doit être modifié. Pour installer l'agent sous Linux, vous aurez besoin de quelques modules Perl (XML et Zlib) et dmidecode.

$ sudo apt-get install libcompress-zlib-perl libnet-ipperl

libnet-ssleay-perl libwww-perl libxml-simple-perl

po-debconf ucf dmidecode pciutils

Après quoi l'agent est installé de la manière standard pour les applications Perl :

$ tar xzvf Ocsinventory-Agent-1.1.2.tar.gz

$ cdOcsinventory-Agent-1.1.2

$ perl Makefile.PL

$ faire

$ sudo make install

Ensuite, le script commencera à poser une série de questions sur l'emplacement des fichiers de configuration. Nous entrons les données du serveur, créons une balise (pour regrouper les systèmes), activons la tâche cron. Une fois la configuration terminée, les données de configuration informatique collectées sont envoyées au serveur. Si la connexion est établie et que nous recevons une réponse « Succès ! », l'installation de l'agent peut être considérée comme terminée. Ses données apparaîtront dans la console web, dans la section « Tous les ordinateurs ». Un fichier XML contenant la configuration actuelle de l'ordinateur sera créé dans le répertoire /var/lib/ocsinventory-agent. Si la connexion ne se produit pas, exécutez l'agent en mode débogage :

$ ocsinventory-agent -l /tmp –debug --server http://ocsng-server/ocsinventory

Habituellement, les informations obtenues sont suffisantes pour diagnostiquer les erreurs. L'agent pour Windows peut être installé de plusieurs manières. Le plus simple est manuellement ou en utilisant le script de connexion inclus.

Après avoir installé le serveur, le fichier d'installation de l'agent peut être importé dans la base de données OCSNG. Sélectionnez simplement l'onglet « Agent » et indiquez l'emplacement du fichier, après quoi il sera accessible depuis n'importe quel ordinateur du réseau. L'installation est standard : à la dernière étape nous rapportons le nom ou l'adresse IP du serveur OCSNG, et afin de générer et envoyer immédiatement un rapport, cochez la case « Lancer immédiatement l'inventaire ». Ensuite, l'agent est enregistré au démarrage et démarre en tant que service.

Travailler avec l'interface OCSNG

L'interface est localisée, il ne faudra donc pas beaucoup de temps pour comprendre comment l'utiliser. Par défaut, l'onglet Tous les ordinateurs affiche sept caractéristiques principales des machines clientes.

La liste « Ajouter une colonne » vous permet d'ajouter facilement jusqu'à 23 champs supplémentaires. Il est très pratique que les données puissent être modifiées manuellement. Il convient également de noter la facilité de recherche et de suppression des systèmes en double.

Comme mentionné précédemment, OCSNG a la capacité d'installer des applications et d'exécuter des scripts (bat, vbs, etc.). Cette fonctionnalité est d'une grande aide. Nous créons un package dans Déploiement - Build et remplissons les champs de création du nouveau package : nom, Priorité (ordre d'installation) et action dans Action. Il existe trois options :

- Store - copie sur le système cible ;

- Exécuter - copier et exécuter avec une commande ;

- Lancer - copier et lancer.

Les options dans Notifications utilisateur permettent d'afficher un avertissement à l'utilisateur et de lui permettre d'annuler la tâche.

Après avoir créé un package, vous devez l'activer dans Déploiement - Activer. Entrez l'URL du serveur et cliquez sur « Soumettre ». Sélectionnez l'ordinateur sur lequel nous allons installer le package, allez dans le menu Personnalisation et cliquez sur le lien Ajouter un package. Nous spécifions le package et démarrons le processus en cliquant sur Affecter. Le statut de la tâche est affiché dans Personnalisation, les statistiques générales sont disponibles dans le tableau Activer.

Dans OCSNG, l'initiateur de connexion est un agent qui se connecte au serveur une fois par jour, envoie des informations d'état et reçoit des tâches. Si le package généré doit être installé plus tôt, vous devez forcer l'exécution de la commande ocsinventory-agent sur le client.

Conclusion

Après avoir configuré et rempli la base de données dans le système d'inventaire, vous disposerez toujours d'informations à jour sur l'état actuel des ordinateurs et pourrez suivre les modifications. Les rapports qu'il génère permettent de déterminer rapidement la configuration d'un ordinateur typique utilisé dans une organisation, qui servira bien lors d'une mise à niveau planifiée ou d'un changement de système d'exploitation.

Localisation d'OCSNG/GLPI

L'interface OCSNG est localisée, mais il subsiste quelques problèmes mineurs entraînant un affichage incorrect des noms russes des programmes installés sous Windows.

Le fait est qu'OCSNG utilise initialement le codage ISO-8859-1 (pour afficher CP1251), tandis que GLPI utilise UTF8. Lors de l'importation de données OCSNG -> GLPI, il existe également des problèmes d'encodage.

Il existe deux solutions :

- À la volée lors de l’exportation, modifiez les données et les polices utilisées. Pour ce faire, vous devez modifier le fichier export.function.php et utiliser le package ttf2pt1 pour créer de nouvelles polices prenant en charge UTF8.